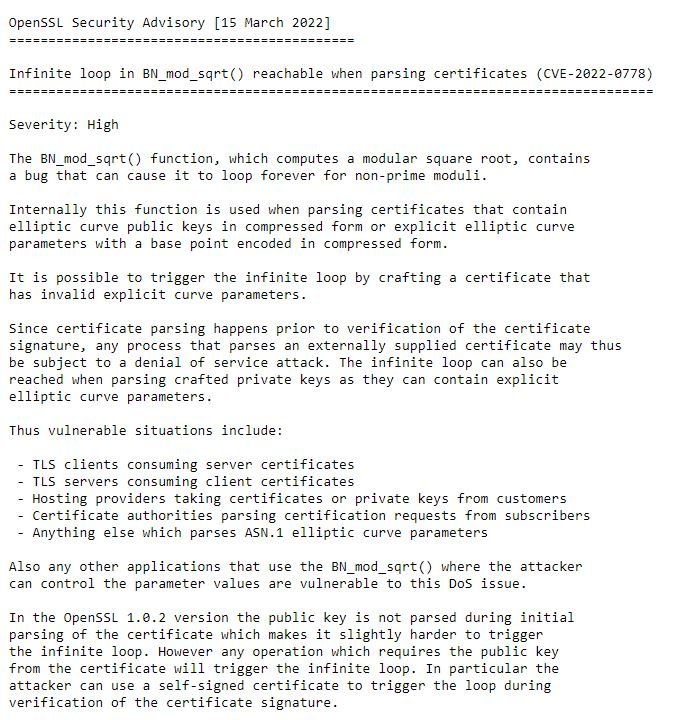

Hace un par de semanas, los mantenedores de la biblioteca OpenSSL lanzaron un conjunto de actualizaciones para abordar una vulnerabilidad de alta severidad en la función BN_mod_sqrt() para el análisis de certificados. Identificada como CVE-2022-0778, la vulnerabilidad fue descubierta por expertos de Google Project Zero, quienes mencionan que su explotación exitosa permitiría el despliegue de ataques de denegación de servicio (DoS).

Según el reporte, los hackers podrían desencadenar la falla creando certificados con formato incorrecto con parámetros de curva explícitos no válidos: “La función comprometida se ve afectada por un error que puede hacer que se repita indefinidamente para módulos no primos… Es posible activar un loop infinito creando un certificado especialmente diseñado”, señala el informe de Project Zero.

La vulnerabilidad afecta las versiones 1.0.2, 1.1.1 y 3.0 de OpenSSL, y se espera que sea completamente abordada con el lanzamiento de las versiones 1.1.1, 3.02 y 1.0.2zd; esta última versión será disponible solo para clientes Premium.

Aunque este parecía ser caso cerrado, nueva información relacionada comenzó a circular esta mañana. En una alerta de seguridad, la firma tecnológica Palo Alto Networks advirtió que un atacante exitoso podría desencadenar la vulnerabilidad para que la biblioteca OpenSSL entre en un loop infinito al analizar un certificado no válido, lo que eventualmente conduciría a una condición DoS.

Ante esta situación, Palo Alto prepara sus propias mitigaciones. “Esperamos que todas las actualizaciones del software PAN-OS para abordar este problema se publiquen en abril de 2022; las versiones corregidas para PAN-OS se actualizarán tan pronto como estén disponibles”, señala el mensaje de la compañía.

Diversos productos de Palo Alto podrían contener versiones defectuosas de la biblioteca OpenSSL, incluyendo el sistema operativo PAN-OS, la aplicación GlobalProtect y el software del agente Cortex XDR. Aplicaciones como Prisma Cloud y Cortex XSOAR no se ven afectadas.

A la espera de los parches de seguridad de PAN-OS, el proveedor afirma que los clientes con suscripciones a sus servicios de prevención de amenazas pueden habilitar los identificadores de amenazas 92409 y 92411 para reducir el riesgo de explotación relacionado con estos reportes.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad