El código de explotación de una falla grave en el software de la impresora se puso a disposición del público en general el lunes, como parte de un lanzamiento que tiene el potencial de aumentar el peligro que representan los ataques de malware, que ya han estado ocurriendo durante la última semana.

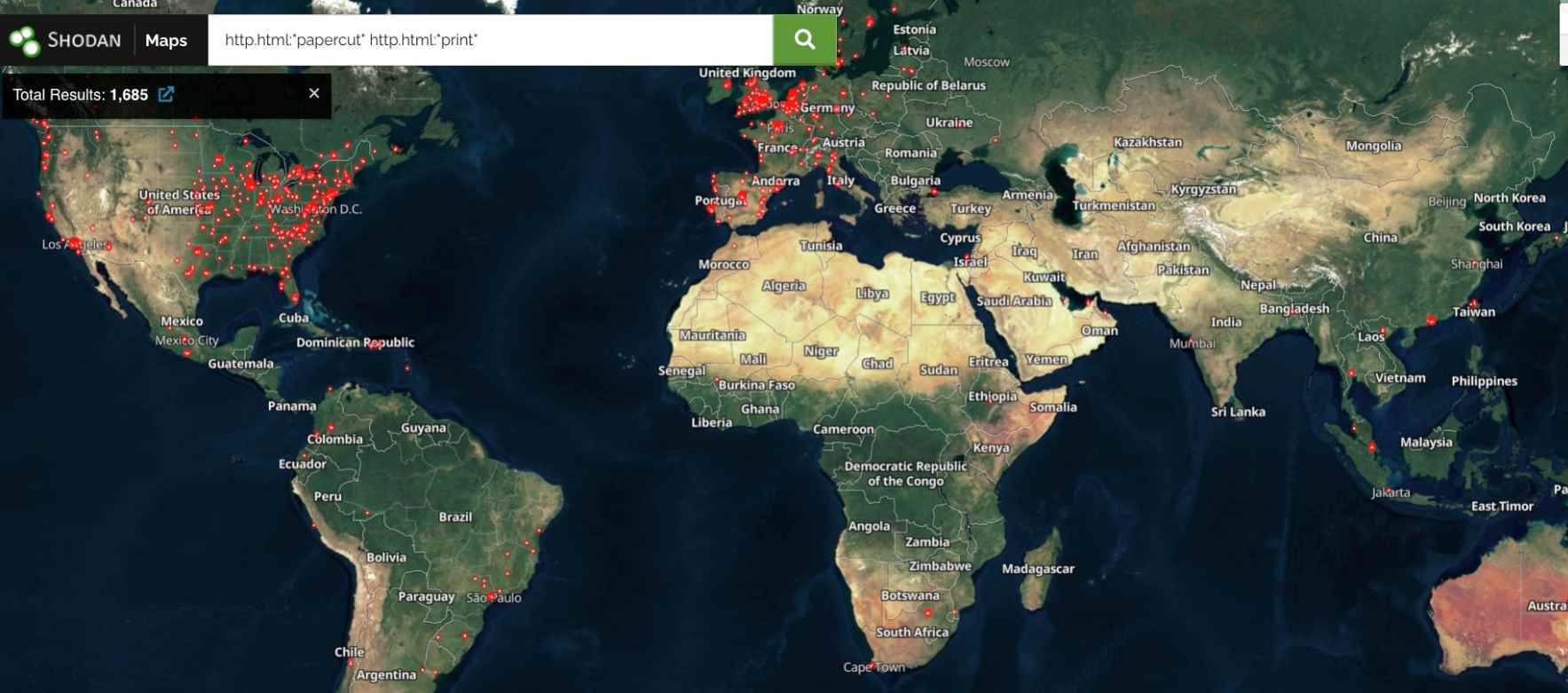

El software de gestión de impresión conocido como PaperCut, que según el sitio web de la firma tiene más de 100 millones de usuarios de 70.000 empresas, tiene una falla que permite el acceso no autorizado. En el momento en que se hizo público este artículo, el motor de búsqueda Shodan reveló que había alrededor de 1700 instancias del malware a las que se podía acceder a través de Internet. Los dos problemas de seguridad, que se enumeran como CVE-2023-27350 y CVE-2023-27351, hacen posible que los atacantes remotos eludan la autenticación y ejecuten código arbitrario en servidores PaperCut comprometidos con derechos SYSTEM. Estos tipos de ataques son de baja complejidad y no involucran la interacción del usuario.

Dos días después de que PaperCut revelara los ataques, una empresa de seguridad llamada Huntress dijo que vio a los actores de amenazas aprovechar CVE-2023-27350 para instalar dos piezas de software de administración remota en sistemas sin parches. Estas piezas de software se conocen como Atera y Syncro, respectivamente. Después de eso, la evidencia demostró que el actor de amenazas había instalado el malware conocido como Truebot a través del software de administración remota que se empleó. Existe una conexión entre Truebot y una organización de amenazas llamada Silence, que a su vez tiene conexiones con una pandilla de ransomware llamada Clop. Anteriormente, Clop usó Truebot en ataques que tuvieron lugar en la naturaleza y aprovechó una falla grave en una pieza de software conocida como GoAnywhere. la evidencia demostró que el actor de amenazas había instalado el malware conocido como Truebot a través del software de administración remota que se empleó. Existe una conexión entre Truebot y una organización de amenazas llamada Silence, que a su vez tiene conexiones con una pandilla de ransomware llamada Clop. Anteriormente, Clop usó Truebot en ataques que tuvieron lugar en la naturaleza y aprovechó una falla grave en una pieza de software conocida como GoAnywhere. la evidencia demostró que el actor de amenazas había instalado el malware conocido como Truebot a través del software de administración remota que se empleó. Existe una conexión entre Truebot y una organización de amenazas llamada Silence, que a su vez tiene conexiones con una pandilla de ransomware llamada Clop. Anteriormente, Clop usó Truebot en ataques que tuvieron lugar en la naturaleza y aprovechó una falla grave en una pieza de software conocida como GoAnywhere.

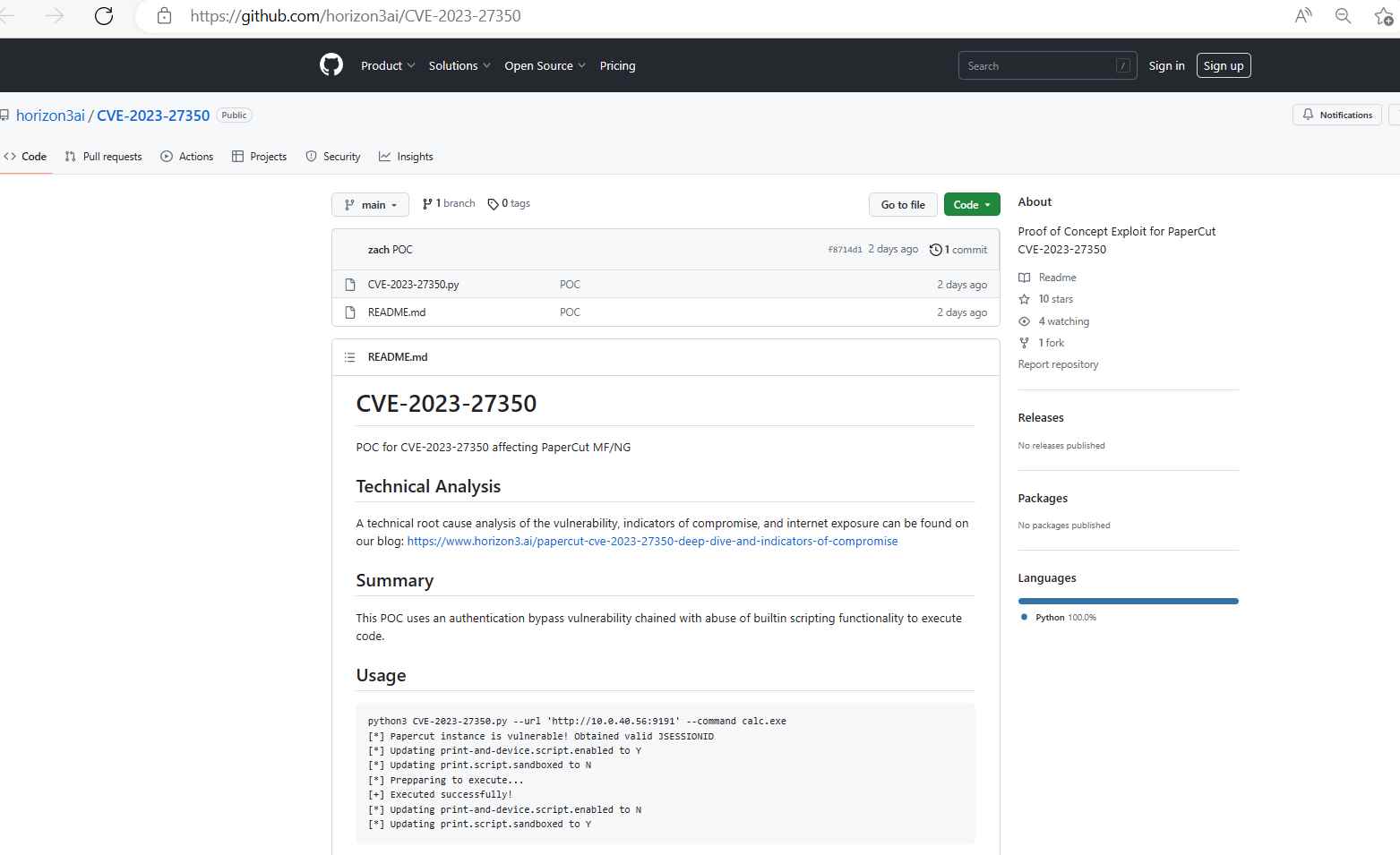

Investigadores de la empresa de seguridad Horizon3 publicaron su estudio de las vulnerabilidades el lunes, junto con un código de ataque de prueba de concepto para la falla más grave. Este ataque, que es muy similar al exploit de prueba de concepto revelado por Huntress, aprovecha una debilidad en el mecanismo de omisión de autenticación para manipular la función de secuencias de comandos integrada y ejecutar el código.

Huntress reveló el viernes que hay alrededor de 1,000 computadoras con Windows con la aplicación PaperCut instalada en la configuración del cliente que protege. De ellos, había alrededor de 900 que carecían de un parche. Solo a uno de los tres macOS Mac que supervisó se le aplicó el parche. Suponiendo que las estadísticas sean indicativas de la base de instalación más amplia de PaperCut, los datos de Huntress muestran que miles de servidores aún corren el riesgo de ser atacados. Como se dijo anteriormente, es posible ubicar cerca de 1.700 servidores que son de acceso abierto a través de Internet. Las investigaciones de naturaleza más profunda pueden arrojar aún más información.

El viernes, CISA agregó la vulnerabilidad CVE-2023-27350 a su lista de vulnerabilidades explotadas activamente. Luego, la agencia emitió una orden a las agencias federales indicándoles que protegieran sus sistemas contra la explotación continua dentro de tres semanas y a más tardar el 12 de mayo de 2023.

Huntress aconseja a los administradores que no pueden reparar rápidamente sus servidores PaperCut que tomen precauciones para evitar la explotación remota.

Esto implica bloquear todo el tráfico al puerto de administración web (puerto predeterminado 9191) desde direcciones IP externas en un dispositivo perimetral. Además, esto incluye el bloqueo de todo el tráfico al mismo puerto en el firewall del servidor para confinar el acceso de administración completamente al servidor y evitar violaciones de la red.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad