La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA, por sus siglas en inglés) agregó dos vulnerabilidades que afectan el producto de respaldo y replicación de Veeam a su Catálogo de Vulnerabilidades Explotadas Conocidas.

CISA agregó cinco vulnerabilidades a su catálogo el martes incluidas las que afectan a los productos Veeam, Fortinet, Microsoft y Citrix.

Se han añadido a la lista dos agujeros de seguridad que afectan a la solución de copia de seguridad empresarial Backup & Replication de Veeam. El producto está diseñado para automatizar las copias de seguridad y el descubrimiento de cargas de trabajo en entornos de nube, virtuales, físicos y NAS.

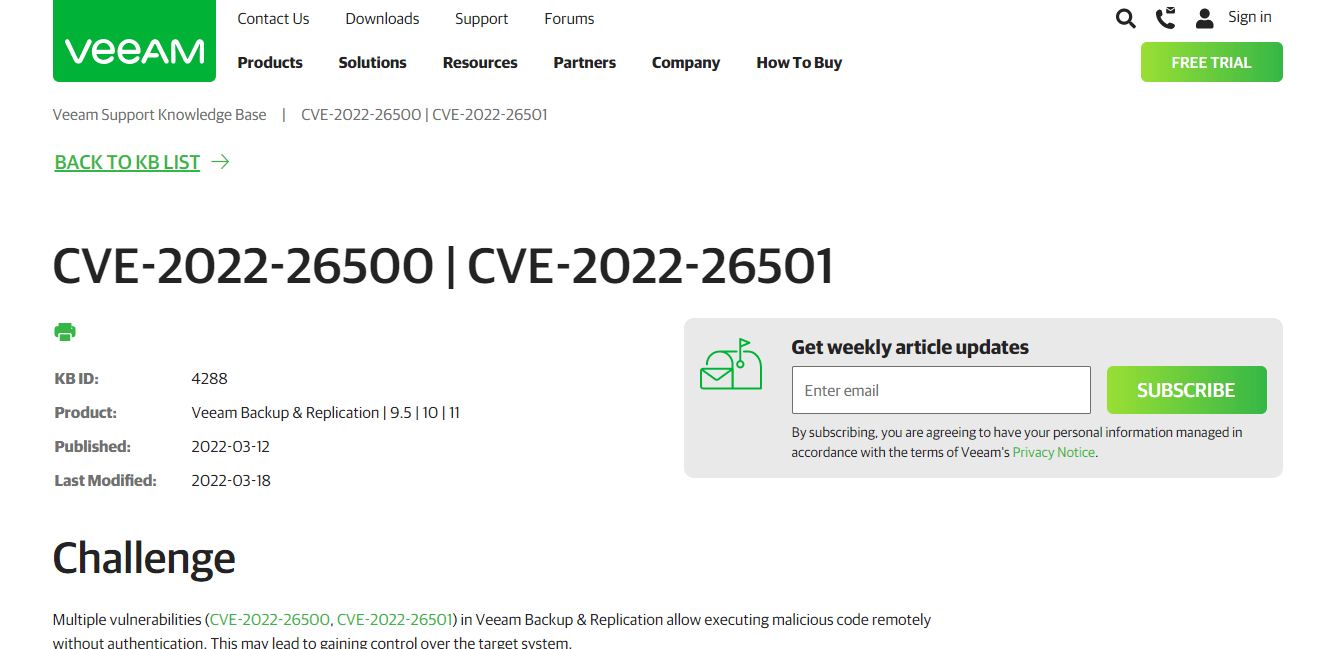

Las vulnerabilidades rastreadas como CVE-2022-26500 y CVE-2022-26501 han sido calificadas como “críticas” y pueden ser explotadas por un atacante remoto no autenticado para la ejecución de código arbitrario, lo que puede llevar al hacker a tomar el control del objetivo (sistema).

Los agujeros de seguridad, descubiertos por investigadores de Positive Technologies se repararon en marzo, junto con otras dos vulnerabilidades de ejecución de código, rastreadas como CVE-2022-26503 y CVE-2022-26504.

CISA no proporciona información sobre los ataques que explotan estas vulnerabilidades, pero la firma de seguridad cibernética CloudSEK informó en octubre que había visto múltiples actores de amenazas que anunciaban una “herramienta totalmente armada para la ejecución remota de código” que explotaba varias vulnerabilidades de Veeam Backup & Replication, incluido CVE-2022. -26500 y CVE-2022-26501.

CloudSEK informó que la herramienta anunciada por los actores de amenazas también explotó CVE-2022-26504, pero esta vulnerabilidad no se ha agregado al catálogo de CISA, por lo que es posible que la agencia haya agregado las vulnerabilidades de Veeam a su lista según otros informes.

Según CloudSEK sus investigadores descubrieron un repositorio de GitHub que contenía scripts para recuperar contraseñas del administrador de credenciales Veeam Backup & Replication. La compañía dijo que los grupos de ransomware Monti y Yanluowang habían utilizado una pieza de malware llamada ‘Veeamp’.

Veeamp también fue mencionado por BlackBerry en un informe centrado en el ransomware Monti en septiembre. Los investigadores de BlackBerry lo describieron como una herramienta diseñada para deshacerse de las credenciales de Veeam.

Dave Russell vicepresidente de estrategia empresarial de Veeam comento que los informes de explotación están relacionados con las vulnerabilidades parcheadas en marzo y no hay información nueva.

“Veeam está al tanto del malware ‘Veeamp’ que sugiere que nuestro software está siendo atacado por actores de ransomware en un intento de interrumpir las copias de seguridad y robar credenciales”, explicó Russell. “Veeam almacena estas credenciales en nuestra base de datos, ya que las necesitamos para acceder a la infraestructura. Las contraseñas se almacenan en un estado encriptado protegiéndolas del acceso no autorizado. El ataque en cuestión requiere que el atacante tenga acceso directo al servidor de Veeam para descifrar las contraseñas, lo que significa que el atacante ya tiene privilegios elevados y comprometió la red de la víctima”.

“Este es otro recordatorio para que las empresas y organizaciones revisen sus propios esfuerzos internos de seguridad cibernética para garantizar que el software y los sistemas operativos estén parcheados y actualizados, que las identidades se administren de manera segura y que se esté avanzando hacia la adopción de tecnologías de confianza cero, incluido el cifrado” dijo Russell.

Los productos de Veeam pueden ser un objetivo tentador para los actores malintencionados. El vendedor dice que el producto afectado es utilizado por el 70% de las empresas Fortune 2000, incluidas las principales empresas como Volkswagen, Siemens, Deloitte, Shell, Fujitsu, Airbus y Puma.

Fuente: https://www.securityweek.com/cisa-warns-veeam-backup-replication-vulnerabilities-exploited-attacks

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad