Cohab_Processes

Este script de Aggressor está destinado a ayudar a los Red Team internos a identificar procesos sospechosos o extraños (“Cohabitación”) que se ejecutan en sus entornos.

Red Teams puede reunir una lista de procesos “conocidos” (ya sea de forma independiente o en colaboración con Blue Force) y enviarla al script del agresor. Esta lista de procesos podría incluir aquellos vistos “al menos x veces en nuestra red” para establecer una línea de base. Una vez que el script se haya cargado en CobaltStrike, la salida de la baliza se modificará/codificará con colores para los siguientes comandos:

- lista de tareas de shell

- PD

- BOF de la lista de tareas de TrustedSec (No tiene que usar este BOF, pero es muy recomendable)

Cualquier proceso devuelto como resultado de los comandos anteriores que NO se encuentre en la lista de procesos “conocidos” se resaltará en ROJO para una mayor investigación/escrutinio.

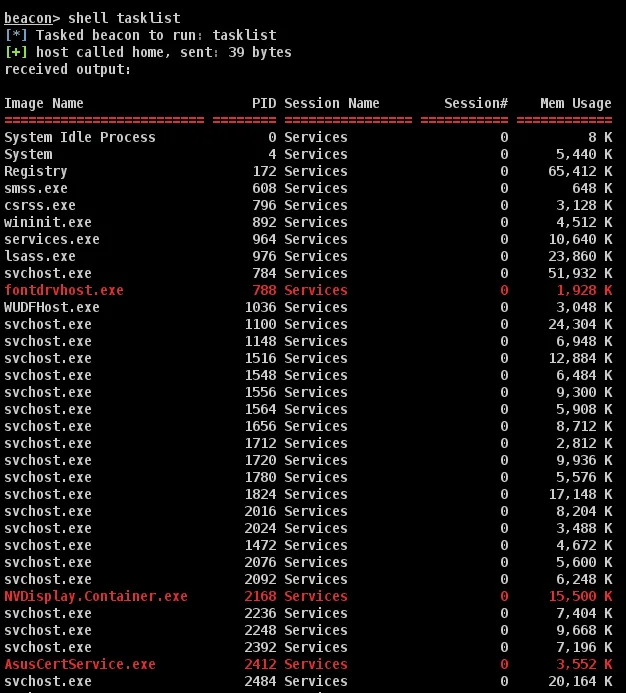

lista de tareas de shell:

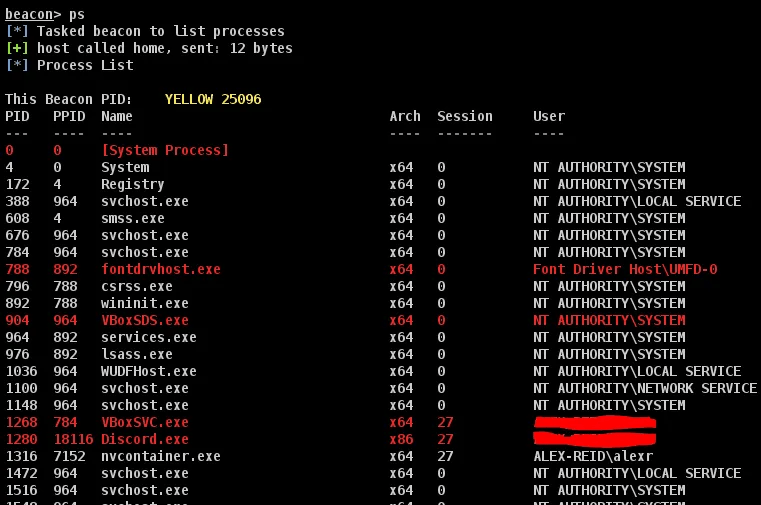

PD:

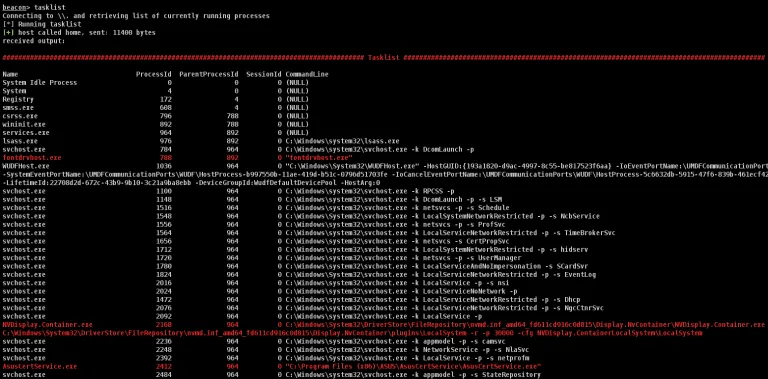

Lista de tareas de TrustedSec BOF:

Limitaciones

Esta metodología para identificar la cohabitación potencial ES severamente limitada. Por ejemplo, no identificará ni detectará cosas como:

- Inyección de proceso: donde se ha inyectado malware y se está ejecutando en un proceso legítimo y “conocido”.

- Carga lateral o secuestro de DLL: donde el malware ha sido cargado por un proceso legítimo y “conocido” al residir en un DLL que el proceso carga/ejecuta.

Este guión sirve como una forma de ayudar a atrapar la “fruta madura”.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad