WhacAMole es un programa que analiza procesos en memoria de manera integral detectando y alertando de anomalías relacionadas con el malware y presentando y guardando en archivos toda la información relevante para verificación, correlación o análisis así como volcado de regiones de memoria, procesos, y módulos sospechosos. Para lograrlo analiza no solo las anomalías de las regiones de memoria de los procesos y los módulos que cargan sino que también analiza en profundidad todo el espacio de memoria en uso por el proceso. En este momento WhacAMole es capaz de identificar 67 alertas relacionadas con comportamientos maliciosos o que solo pueden deberse a malware. Muestra más de 70 propiedades de los procesos, memoria y módulos comparando muchos de sus atributos leídos en memoria con los que aparecen en el archivo correspondiente en disco,

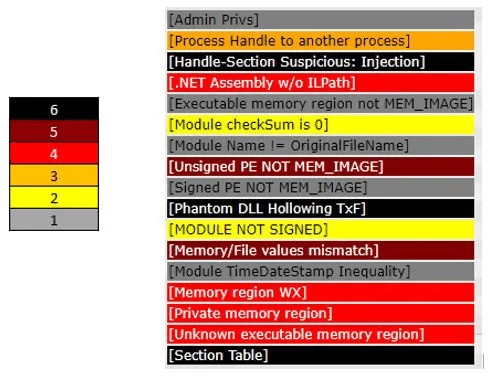

A diferencia de otros programas similares pone a disposición de los analistas toda la información relevante de los procesos etiquetando con distintas alertas aquellas características que tienen relación con el malware para que puedan realizar sus propios análisis o buscar otras señales de la existencia de procesos maliciosos. Las alertas se clasifican; según su peligrosidad y el número de procesos en los que aparece el mismo comportamiento según una escala de seis valores reflejada en el documento html con una escala de colores, siendo el 6 (color negro) un indicador de probabilidad mayor que la característica detectada se debe a malware y 1 (color gris) que aunque el comportamiento es anormal hay muchos procesos del sistema donde se ha observado el mismo comportamiento:

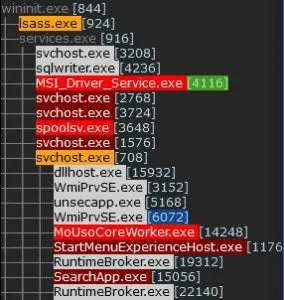

Para facilitar el trabajo de los analistas la información se presenta en pantalla en un archivo HTML con un panel de navegación de los procesos analizados y en archivos de texto csv. En el panel lateral del documento html se muestra el árbol de procesos, con el color correspondiente a la alerta más alta detectada en ellos con el hipervínculo a su ubicación en el documento, y con el color azul en su PID si es un 32 proceso de bits o verde si es un proceso .NET.

En la parte inferior del panel de navegación del documento html se muestran todas las alertas con su color y los PID de los procesos en los que se han detectado en forma de hipervínculo a la posición del documento donde se encuentra el proceso mostrado.

Si no hay procesos detectados con una alerta y su nombre se muestra sobre un fondo blanco.

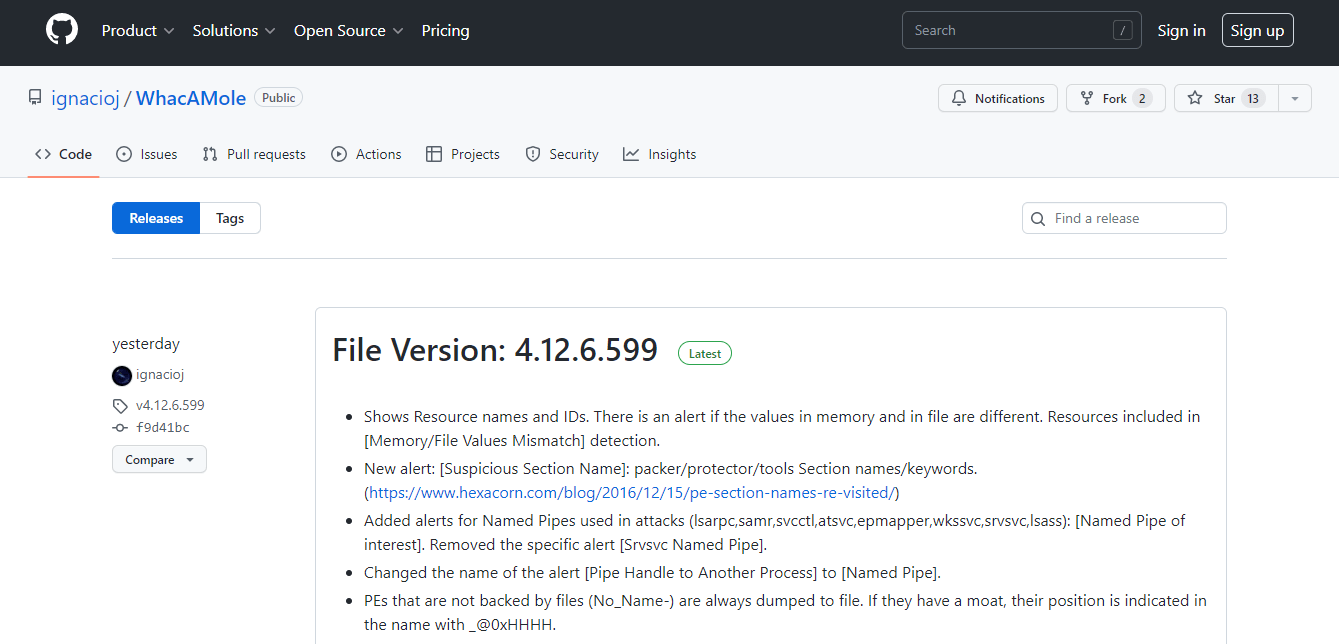

- Muestra los nombres e ID de los recursos. Hay una alerta si los valores en memoria y en archivo son diferentes. Recursos incluidos en la detección [Memory/File Values Mismatch].

- Nueva alerta: [Nombre de sección sospechosa]: empaquetador/protector/herramientas Nombres de sección/palabras clave.

- Se agregaron alertas para Named Pipes utilizados en ataques (lsarpc,samr,svcctl,atsvc,epmapper,wkssvc,srvsvc,lsass): [Named Pipe of interest]. Se eliminó la alerta específica [Srvsvc Named Pipe].

- Se cambió el nombre de la alerta [Pipe Handle to Another Process] a [Named Pipe].

- Los PE que no están respaldados por archivos (No_Name-) siempre se vuelcan en el archivo. Si tienen un foso, su posición se indica en el nombre con _@0xHHHH.

- Los PE con una ruta PEB/VAD inexistente siempre se descargan en un archivo.

Descargar

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad