El cibercrimen avanza cada día más en el dominio del mundo digital. Una investigación realizada por especialistas en ethical hacking del Instituto Internacional de Seguridad Cibernética (IICS) ha identificado un incremento considerable en las actividades ilícitas en línea.

Cada grupo cibercriminal cuenta con sus propios métodos y objetivos, además siempre está la posibilidad de crear nuevas vías de ataque, como backdoors, para explotar una implementación informática. Se cree que países desarrollados, como Estados Unidos, Reino Unido, Candá, Australia, entre otros, son frecuentes objetivos de los grupos cibercriminales.

Existen múltiples herramientas de ethical hacking disponibles que pueden ser utilizadas para explotar una vulnerabilidad contra cualquier usuario de computación. A continuación, hablaremos sobre las cinco herramientas más utilizadas por los cibercriminales en tiempos recientes. El análisis de estas herramientas forma parte del curso de ethical hackig del IICS y, acorde a los especialistas, cuentan con el potencial de secuestrar una plataforma como Mac, Windows, Linux, etc.

Expertos en ethical hacking del IICS afirman que estas herramientas son usadas principalmente para el robo de información de los usuarios. Sin importar las metas de los delincuentes, su objetivo principal es encontrar una vulnerabilidad de seguridad común, como una pieza de software sin actualizar, o un sistema pobremente configurado.

El siguiente análisis fue realizado por expertos en ethical hacking con fines educativos; no use estas herramientas a menos que cuente con el consentimiento expreso del objetivo que desea analizar, de lo contrario podría enfrentar problemas legales.

Los especialistas en ethical hacking han clasificado estas herramientas en cinco categorías:

- Troyanos de acceso remoto (RAT)

- Webshells

- Ladrones de credenciales

- Marcos de movimiento lateral

- Ofuscadores de comando y control (C2C)

JBi Frost – Troyano de acceso remoto

Un troyano de acceso remoto (RAT) es un programa de malware utilizado por los hackers para tomar control de una computadora con fines malintencionados. Un RAT se adjunta a archivos o programas de uso común, como videojuegos o archivos de Windows. Dentro de la amplia oferta de RAT disponibles, JBi Frost, herramienta desarrollada en 2015, destaca entre las preferencias de los hackers maliciosos.

Jbi Frost ha sido utilizado de forma continua desde hace al menos cuatro años para amenazar diversas plataformas y sistemas operativos. Una infección con este troyano podría causar:

- Bloqueo de la opción de reinicio

- Bloqueo de registro de Windows o administrador de tareas

- Creación de archivos y directorios con nombres aleatorios

- Registro de los golpes del teclado

- Incremento en el consumo de energía del CPU

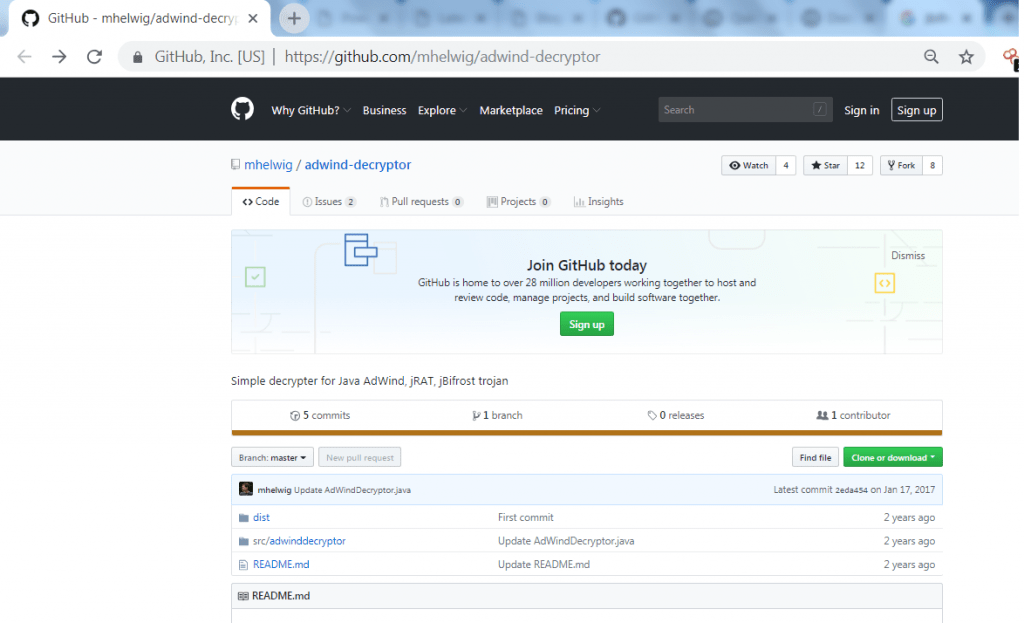

Si su máquina es infectada con este troyano, puede acceder a sus archivos cifrados empleando una herramienta especial, disponible en GitHub.

The China Chopper – Webshell

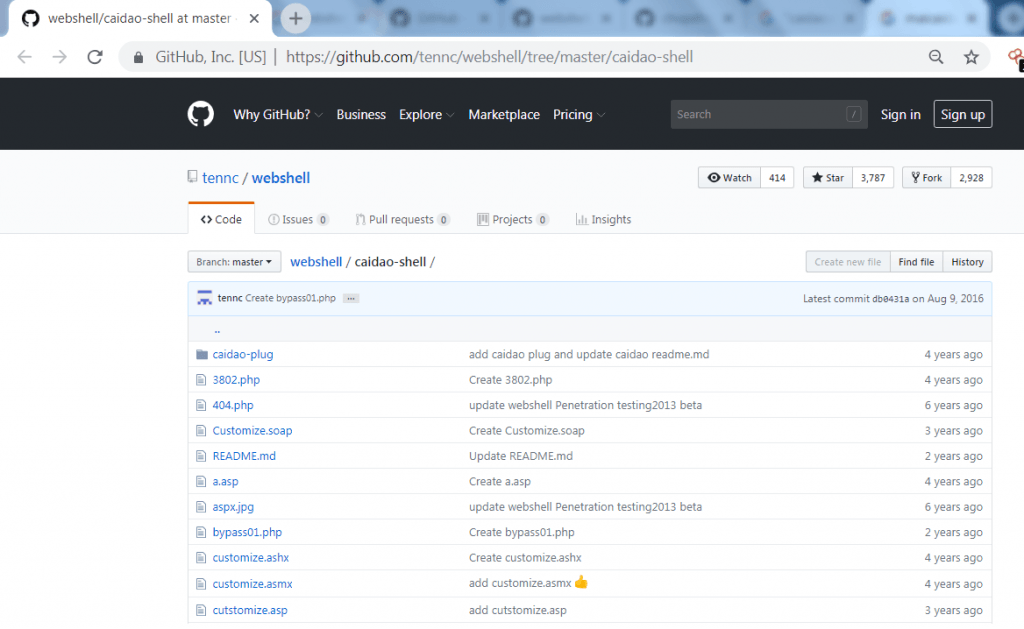

Creada en 2012, The China Chopper es una herramienta de acceso público que puede ser empleada para atacar a un servidor web. En The China Chopper, los webshells se encargan de comprometer el objetivo del ataque y consiguen acceso administrativo remoto; esta herramienta también crea una terminal virtual en los dispositivos comprometidos. Su reducido tamaño también la hace fácil de cargar al sistema objetivo y explotar posteriormente.

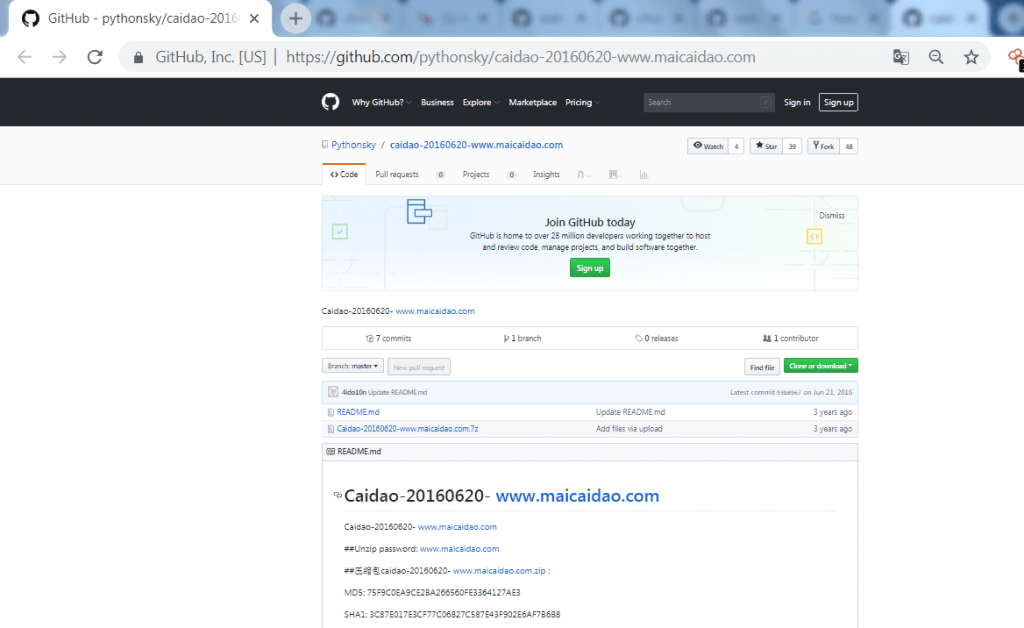

- El código está disponible en GitHub y se puede modificar de acuerdo con los requisitos del usuario

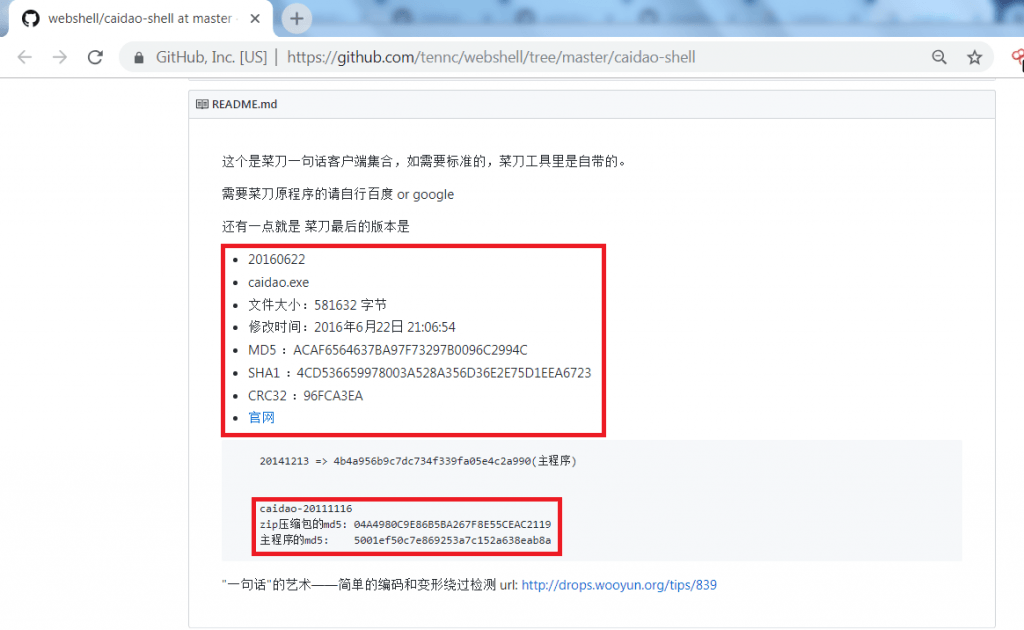

- Caidoa.exe es sólo de 4 KB de tamaño. Para algunos hackers éticos es difícil encontrar esta carga útil

- La captura de pantalla anterior muestra el código completo de The China Chopper y el programa es caidao.exe, que muestra sus valores MD5 y SHA1

- El código de The China Chopper está escrito en php y .net y algunos de los archivos están en jsp. Estos archivos y códigos se pueden utilizar en otras actividades de hacking

- The China Chopper consta de dos componentes principales, el lado del cliente The China Chopper y el del servidor. Ambos componentes están en control del atacante. Después de instalar el webshell de The China Chopper puede emitir comandos de terminal. Su valor hash MD5 está en Github como se muestra a continuación

- El servidor webshell se carga en texto sin formato y puede ser modificado por el atacante. El servidor webshell también se incluyó en CVE 2017-3066. Como la mayoría de los servidores web públicos se vieron afectados por el webshell China Chopper

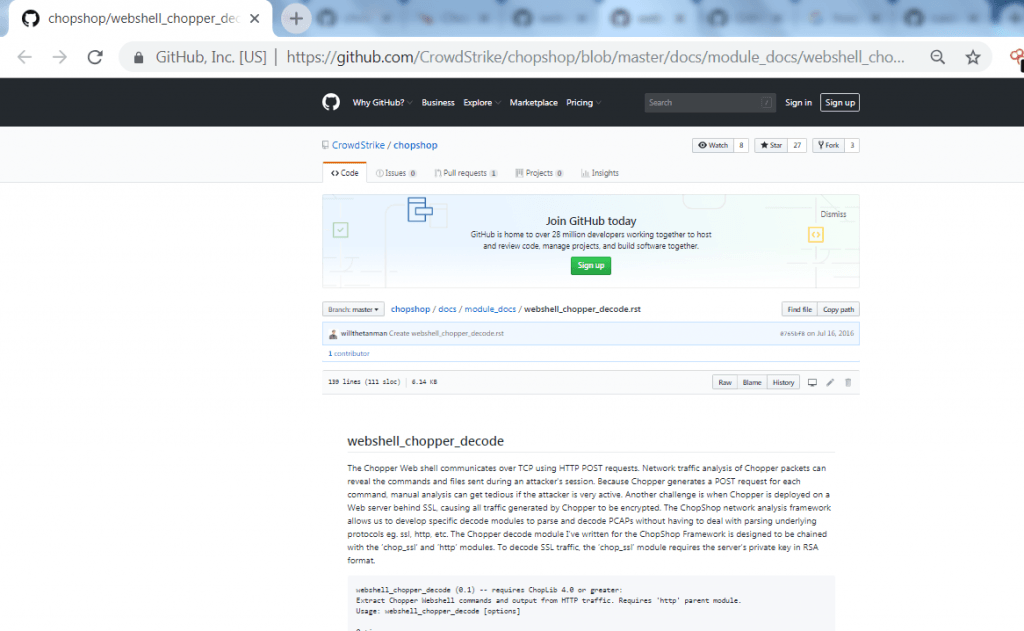

- Expertos en ethical hacking del IICS muestran que el webshell se conecta empleando TCP con la solicitud HTTP POST; The China Chopper genera solicitudes POST de cada comando. El análisis manual se vuelve largo y lento para el atacante. El atacante debe desplegar The China Chopper en un servidor web detrás de SSL, lo que encripta todo el tráfico

- The China Chopper otorga al atacante una autorización para descargar y cargar los archivos

- También puede decodificar el webshell The China Chopper usando los scripts de python listados en GitHub como se muestra a continuación

Mimicartz – Ladrón de credenciales

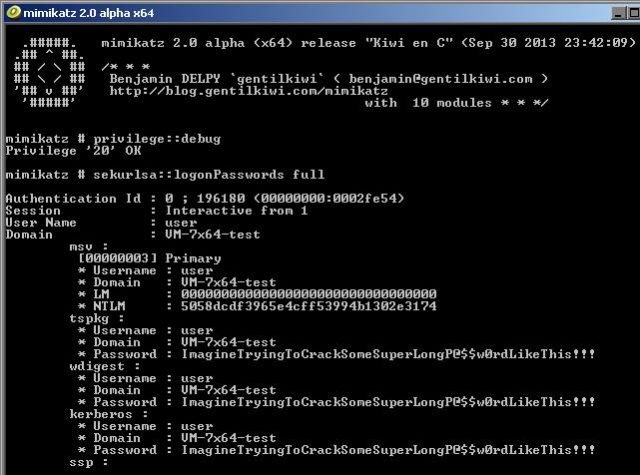

- Esta herramienta fue diseñada para atacar a usuarios de Windows y, a pesar de que fue desarrollada en 2007, sigue siendo muy efectivo para los atacantes. Mimikatz ha sido utilizado recientemente por ciber criminales para atacar a usuarios de Windows y redes de directorio activo

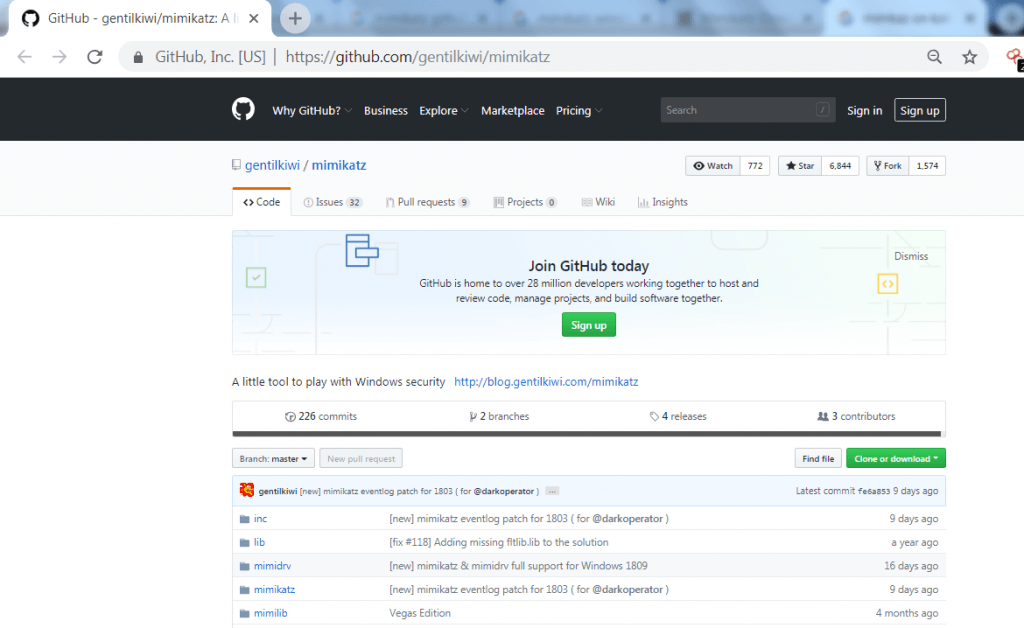

- Benjamin Delpy y Vincent Le Toux, desarrolladores alojaron todo el código en GitHub

- Cualquier usuario puede acceder al código

- Mimikatz es capaz de robar las credenciales de Windows en forma de texto claro e incluso roba los hashes de la memoria

- Esos hashes se pueden usar para omitir la seguridad de Windows de los otros usuarios si están en la misma red. Estos hashes pueden ser utilizados en otras actividades de hacking

- Mimikatz se automatiza con los scripts de Windows powershell. Esta herramienta es funcional en Windows XP 2003, Windows 8.1, Windows SQL Server 2012 R2 y otros

Powershell Empire

- En los años más recientes, esta herramienta se ha utilizado en contra de usuarios de Windows. Estas herramientas están diseñadas para permitir que un atacante obtenga acceso a la red. Estas herramientas también se pueden usar para hacer ejecutables para acceder a las redes de ingeniería social

- Esta herramienta es ampliamente utilizada por los pentesters para verificar la seguridad de las máquinas Windows en una red. Powershell Empire fue diseñado en 2015 para propósitos de prueba de penetración

- Powershell Empire es difícil de detectar en una red con herramientas antivirus tradicionales. Powershell Empire usó módulos como la recolección de credenciales, la enumeración de hosts, el registro de claves.

- Si el objetivo está en la red del atacante, el atacante puede ingresar a la máquina objetivo utilizando escuchas que escanean la dirección IP de destino en la máquina de Windows. Ahora el atacante usa las opciones que proporciona Powershell Empire para obtener el valor de la máquina objetivo

- Puede consultar el código Powershell Empire en GitHub como se muestra a continuación:

HUC Packet Transmitter

La mayoría de las veces, los atacantes requieren ocultar su ubicación, por lo que usan un servidor proxy o cualquier otra herramienta similar.

- HUC Packet Transmitter (Htran) es una herramienta proxy para interceptar los paquetes TCP de un atacante a la dirección IP de destino. Esta herramienta fue desarrollada en 2009 y se está utilizando en ataques recientes. Investigaciones recientes han encontrado que htran se ha utilizado para difundir los archivos maliciosos a través de Internet, según expertos del Instituto Internacional de Seguridad Informática (IICS)

- Htran se dirige principalmente a las aplicaciones web vulnerables y obsoletas. El uso de Htran se ha visto constantemente en las industrias gubernamentales y privadas

- El código de esta herramienta está fácilmente disponible en GitHub y se puede utilizar en otras actividades de hacking, mencionan los expertos en ethical hacking

- Esta herramienta proxy se utiliza para evadir la detección y la intrusión en una red

- Esta herramienta se combina con el tráfico común para evitar los sistemas de control de seguridad

- Htran crea una red de igual a igual para transferir los archivos a través de la red

- HTran se ejecuta en tres modos en los que cada

uno de los tráficos avanza a través de la red creando un puente de dos sockets

TCP:

- Servidor que escucha ambos paquetes TCP de forma remota

- Cliente que escucha ambos paquetes TCP localmente

- Proxy que escucha un paquete TCP de forma remota. el otro paquete se inicia localmente después de recibir el tráfico de la primera conexión

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad