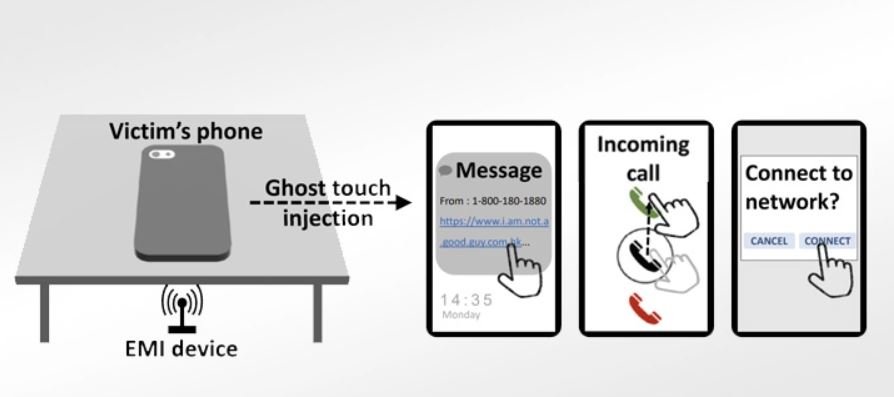

Investigadores de la Universidad de Zhejiang y la Universidad Técnica de Darmstadt publicaron un informe detallando lo que definieron como “el primer ataque sin contacto contra pantallas táctiles”. Bautizado como GhostTouch, este ataque usa la interferencia electromagnética (EMI, por sus siglas en inglés) para inyectar falsos puntos de contacto en una pantalla táctil sin tener que tocarla físicamente.

“GhostTouch controla y da forma a la señal electromagnética de campo cercano e inyecta eventos táctiles en un área determinada de la pantalla táctil, sin necesidad de contacto físico o acceso al dispositivo de la víctima”, reportan los expertos.

El ataque podría funcionar desde una distancia de hasta 40 mm, y depende del hecho de que estas pantallas son sensibles a EMI, permitiendo inyectar señales electromagnéticas en los electrodos transparentes integrados en los dispositivos inteligentes. Estas señales electromagnéticas permiten ejecutar eventos táctiles básicos, como toques y deslizamientos en ubicaciones específicas de una pantalla, lo que en algunos casos permitiría a los cibercriminales tomar control remoto de un dispositivo afectado.

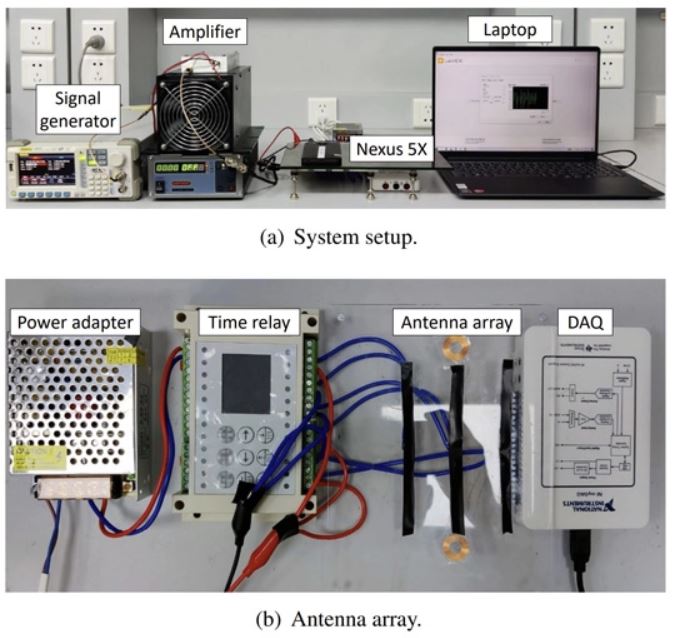

Los investigadores configuraron un experimento empleando una pistola electrostática responsable de generar una señal de pulso y enviarla a una antena para transmitir un campo electromagnético hacia la pantalla táctil del dispositivo objetivo. Esto hará que los electrodos, actuando como antenas, reciban la EMI.

Durante el experimento, los investigadores pudieron realizar algunos ajustes para replicar toda clase de comportamientos en una pantalla táctil, como mantener presionado un punto específico o deslizar para abrir un menú.

Un ataque como este representaría un riesgo para millones de usuarios de smartphones y tabletas, pues los actores de amenazas podrían desbloquear dispositivos, conectarse a puntos WiFi inseguros, hacer clic en enlaces maliciosos, descargar malware e incluso responder llamadas telefónicas de forma arbitraria y actuar a nombre de la víctima.

El ataque GhostTouch fue probado contra múltiples modelos de smartphones de varias marcas, demostrando ser exitoso en dispositivos iPhone SE 2020, Galaxy A10 y S20 5G, Huawei P30 Lite, Honor View 10, Nexus 5X, Redmi Note 9S y Nokia 7.2. Al probar el iPhone SE, los investigadores incluso pudieron establecer una conexión Bluetooth no autorizada.

Además, aunque configurar un escenario de ataque parezca complicado, los expertos creen que un hacker podría arreglárselas para ocultar los dispositivos requeridos para lanzar las señales electromagnéticas requeridas: “Un atacante puede ocultar la herramienta debajo de una mesa en una biblioteca, restaurante, salas de reuniones y otros lugares”.

Los investigadores creen que los fabricantes podrían mitigar el impacto de esta variante de hacking móvil agregando algún mecanismo de protección para bloquear la intercepción electromagnética, además de mejorar el algoritmo de detección de las pantallas táctiles y fomentar el uso de escáneres biométricos como método de desbloqueo de pantalla.

Por el momento se desconoce si el informe ha sido presentado a los fabricantes de los dispositivos afectados o si estas compañías planean implementar las medidas de seguridad recomendadas en el informe.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad