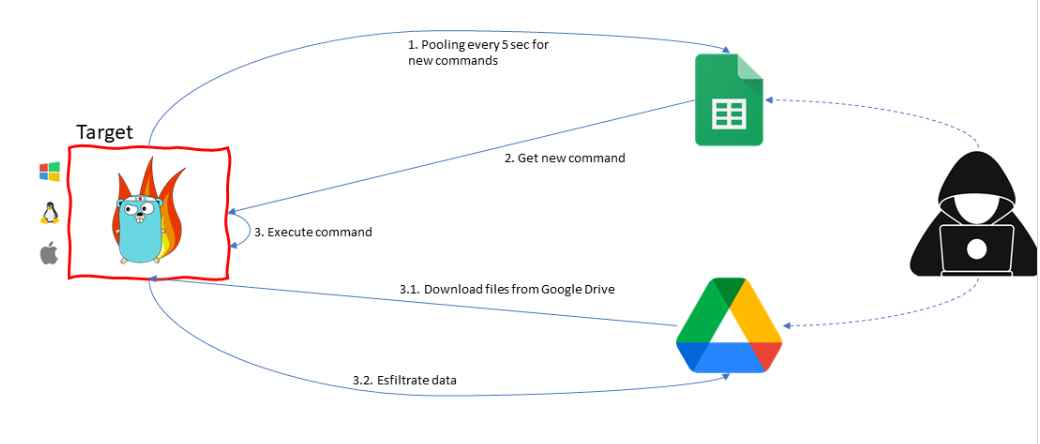

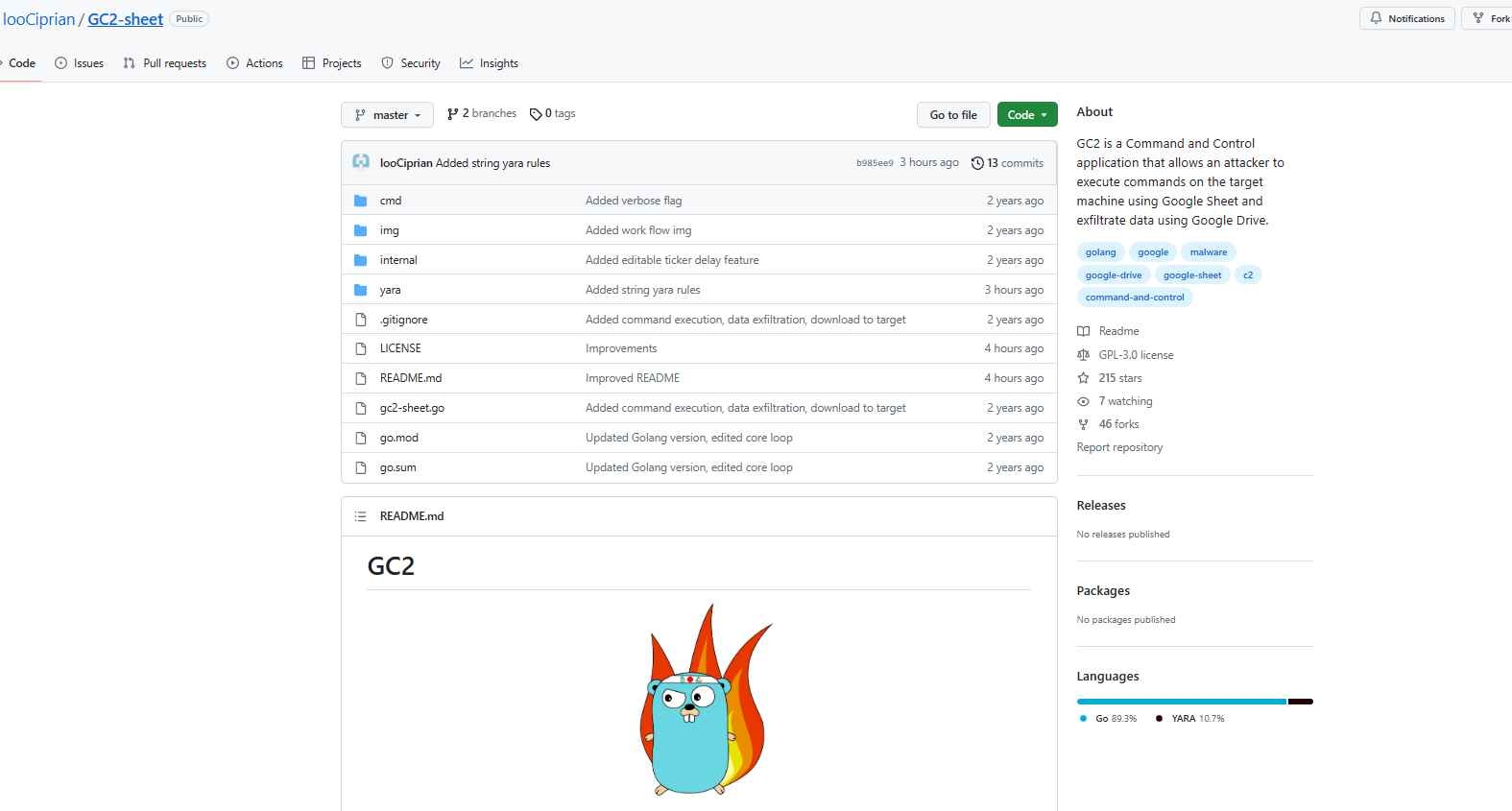

Investigadores del Threat Analysis Group (TAG) de Google presentaron sus hallazgos en el Informe Threat Horizons de la compañía. Sus hallazgos mostraron que el grupo de hackers APT41 estaba haciendo un mal uso del herramienta de equipo rojo GC2 en sus ataques. GC2, también conocido como Google Command and Control, es un proyecto de código abierto creado específicamente para operaciones de equipos rojos. Fue escrito en el lenguaje de programación Go. GC2 (Comando y Control de Google) es una aplicación de Comando y Control que permite a un adversario filtrar datos usando Google Drive y ejecutar instrucciones en el sistema de destino usando Google Sheet. Durante las operaciones de Red Teaming, este software se construyó para brindar un comando y control que no necesita ninguna configuración específica (como un dominio personalizado, VPS, CDN, etc.). Esto se hizo con el fin de hacer la aplicación más accesible.

Además, la aplicación solo se conectará con los dominios de Google (*.google.com) para que la detección sea más desafiante.

En octubre de 2022, el Grupo de Análisis de Amenazas (TAG) de Google logró interrumpir una campaña dirigida por HOODOO, un atacante respaldado por el gobierno chino también conocido como APT41. Este esfuerzo estaba dirigido a una organización de medios taiwanesa y consistía en enviar correos electrónicos de phishing que incluían enlaces a un archivo protegido con contraseña que estaba alojado en Drive. La carga útil era una pieza de software de código abierto conocida como ” Comando y control de Google”.” (GC2), que era una herramienta de red teaming. El programa está escrito en Go y recibe instrucciones de Google Sheets. Estas órdenes se utilizan para filtrar datos a Google Drive, lo que presumiblemente se hace para ocultar el comportamiento malicioso. Una vez que se ha instalado en el sistema de la víctima, el malware consultará Google Sheets para recopilar pedidos del atacante.

El atacante puede descargar más archivos de Drive a la máquina de destino usando GC2, además de filtrar datos a través de Drive. HOODOO utilizó previamente GC2 en el mes de julio de 2022 para dirigirse a un sitio web italiano de búsqueda de empleo. Estos ataques arrojan luz sobre algunos patrones críticos en el panorama de seguridad que plantean los actores de amenazas vinculados con China. En primer lugar, en lugar de crear sus propias herramientas únicas, las organizaciones chinas de amenazas persistentes avanzadas (APT) están recurriendo cada vez más a herramientas de acceso público como Cobalt Strike y otro software de “pentest” que se puede comprar o encontrar en sitios como Github. Este patrón se puede ver, por ejemplo, en la implementación de GC2 de HOODOO. En segundo lugar, la cantidad de herramientas que se crean en el lenguaje de programación Go ha aumentado constantemente durante los últimos años. Lo más probable es que esto se deba a la adaptabilidad del lenguaje Go, así como a la facilidad con la que se pueden agregar o quitar componentes del módulo. En conclusión, el ataque a los medios taiwaneses ejemplifica la continua superposición de actores de amenazas del sector público que atacan a entidades del sector privado con vínculos mínimos con el gobierno.

El Equipo de Acción de Ciberseguridad de Google (GCAT) y Mandiant realizaron una investigación sobre el uso de Google Drive por parte de los actores de amenazas para alojar malware. La investigación reveló que los actores de amenazas almacenan malware en Google Drive como archivos ZIP cifrados, muy probablemente en un intento de evitar la detección. Por ejemplo, en el cuarto trimestre de 2022, Mandiant descubrió una campaña que alojaba el binario URSNIF en Google Drive para propagar el malware URSNIF. URSNIF es una pieza de software de intrusión genérica muy conocida que tiene un historial de uso como robot bancario. Los actores de amenazas enviaron correos electrónicos de phishing en un intento de engañar a las posibles víctimas para que descargaran archivos ZIP protegidos con contraseña que incluían material dañino. Este contenido fue instalado posteriormente en las computadoras de las víctimas.

El malware DICELOADER, que es otro tipo de malware de intrusión amplio que puede usarse para una variedad de objetivos, fue empleado por los actores de amenazas a fines del cuarto trimestre de 2022 para implementar una extensión de este enfoque. Durante esta campaña, Mandiant descubrió correos electrónicos de phishing que tenían enlaces maliciosos a Google Drive. Al hacer clic en estos enlaces, la computadora del destinatario descargó un archivo ZIP que incluía un archivo LNK. El instalador Trojanized Zoom MSI se descargó e instaló más tarde como resultado del archivo LNK, que finalmente resultó en la infección causada por DICELOADER. Según los correos electrónicos de phishing que descubrió Mandiant, esta campaña dio la impresión de que estaba dirigida a la industria de servicios financieros.

Google tomó una serie de medidas para detener este comportamiento en ese momento, y la empresa también implementó nuevas habilidades de investigación para mejorar su capacidad de identificar y frustrar futuras instancias de uso malicioso similar de Google Drive.

Estas técnicas sacan a la luz el riesgo que plantean los actores de amenazas que utilizan servicios en la nube para alojar contenido malicioso y su desarrollo continuo de técnicas de evasión para evitar la detección. Por ejemplo, han pasado de usar archivos ZIP cifrados que contenían malware a archivos ZIP cifrados que se vinculaban a instaladores legítimos con troyanos. Debido a que se espera que esta tendencia continúe, las empresas deben extremar las precauciones al monitorear las descargas, especialmente de sitios web que parecen confiables.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad