Especialistas en ciberseguridad de Abnormal Security reportan la detección de al menos 200 emails maliciosos como parte de una campaña de phishing contra usuarios de Microsoft 365. Al parecer, el objetivo primordial de los atacantes era interceptar credenciales de inicio de sesión.

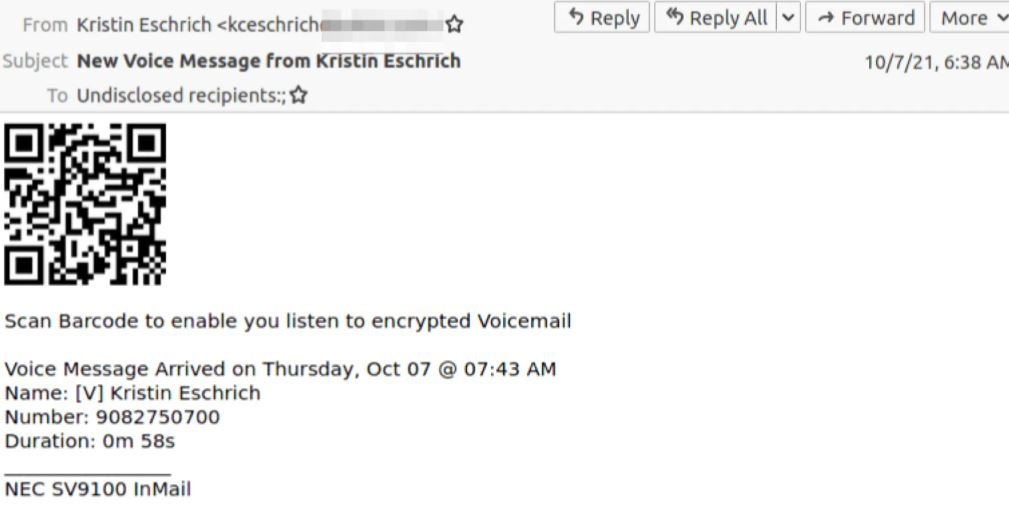

Una característica inusual de esta campaña es el uso de códigos QR incrustados en el contenido del email, los cuales supuestamente redirigen al usuario objetivo a un correo de voz, lo que permite a los actores de amenazas adoptar otro enfoque y evitar que las víctimas tengan que descargar archivos adjuntos o hacer clic en URLs sospechosas. Esta técnica es conocida como quishing.

Este esquema fraudulento también involucró el uso de cuentas email comprometidas gracias a la explotación de una falla en Outlook. Por otra parte, los actores de amenazas alojaron las páginas de phishing a las que redirigen estos códigos QR en un servicio de encuestas empresariales.

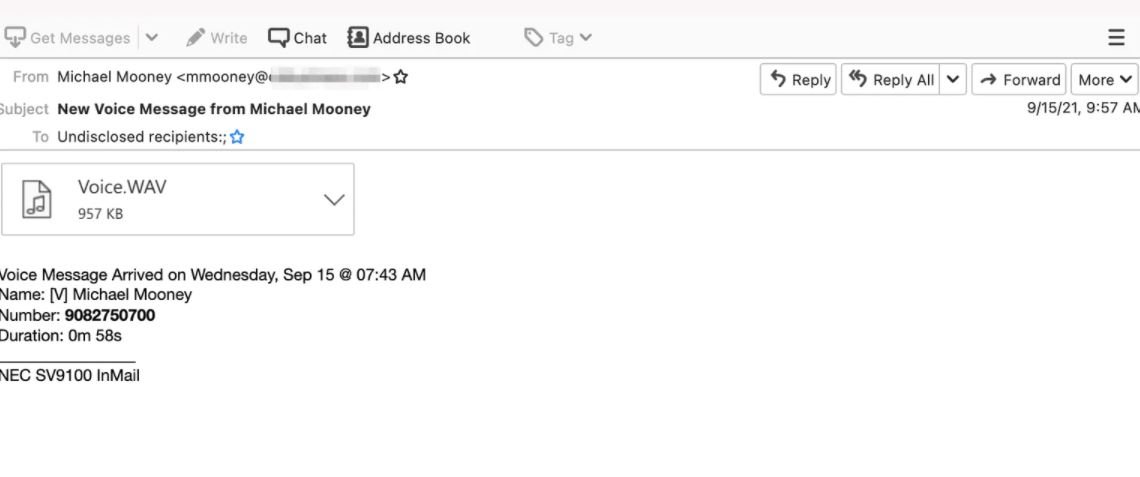

El primer indicio de este ataque fue detectado en septiembre, cuando los hackers enviaron una primera versión del mensaje y utilizaron un enlace URL oculto detrás de una imagen que aparenta ser un archivo de audio. Aunque el método es ingenioso, la actividad maliciosa fue detectada y contenida de inmediato.

Después de notar que este ataque falló, los hackers comenzaron a reemplazar las imágenes con un código QR, una variante de ataque detectada por primera vez a mediados de 2021 por los investigadores de la agencia británica Better Business Bureau.

Como se menciona anteriormente, los operadores de esta campaña tomaron control de una cuenta legítima de Outlook para evadir los controles de seguridad, resultando en una ingeniosa campaña de ciberataque.

Los correos electrónicos en esta campaña pueden tener encabezados atractivos para el usuario objetivo, además de contener información como remitente, detalles de ubicación y dirección IP.

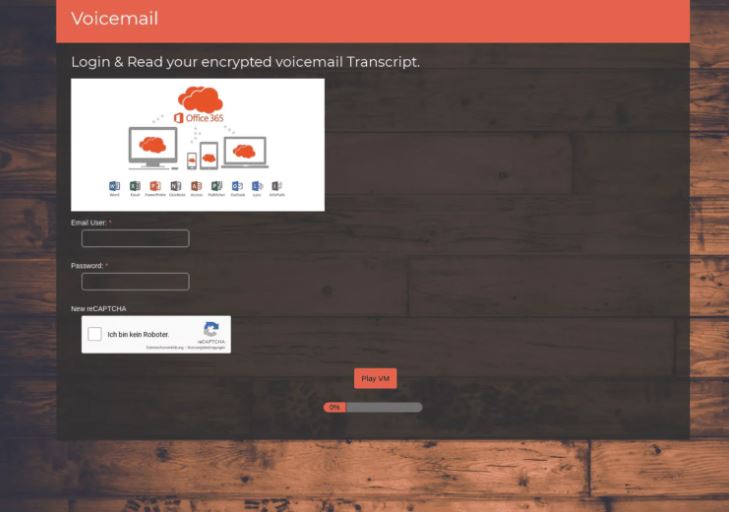

Aunque los mensajes y páginas de phishing están en inglés, los atacantes usan un reCAPTCHA en alemán en la parte inferior de su página de phishing. Acorde a los investigadores, cada página de phishing está conectada a varias direcciones IP, todas ubicadas en los Estados Unidos o Alemania y registradas en Amazon o Google.

Una vez en la página de phishing, los actores de amenazas tratarán de engañar a los usuarios para que ingresen sus credenciales de inicio de sesión, lo que llevaría al compromiso de la cuenta de Office 365 afectada. Es importante que recuerde que ninguna compañía o entidad gubernamental envía códigos QR vía email, por lo que si encuentra un mensaje similar en su bandeja de entrada puede tener por seguro que se trata de un intento de estafa.

Para más información sobre vulnerabilidades, exploits, variantes de malware, riesgos de ciberseguridad y cursos de seguridad de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad