El Protocolo de escritorio remoto (RDP) es un protocolo patentado desarrollado por Microsoft que proporciona al usuario una interfaz gráfica para conectarse a una computadora basada en Windows a través de una conexión de red. El usuario emplea el software de cliente RDP para este propósito mientras que la otra computadora debe ejecutar el software de servidor RDP. También se admite el acceso basado en navegador lo que elimina la necesidad de un software de cliente aunque requiere un corredor de RDP a HTML5.

Para acceder a Mac se puede utilizar la computación en red virtual (VNC). VNC desarrollado por Olivetti & Oracle Research Lab en Cambridge en el Reino Unido es un sistema gráfico de uso compartido de escritorio que utiliza el protocolo Remote Frame Buffer (RFB) para controlar de forma remota otra computadora. Por defecto RFB no es un protocolo seguro. Si bien las contraseñas no se envían en texto sin formato (como en telnet) el descifrado podría tener éxito si tanto la clave de cifrado como la contraseña codificada se rastrearan desde una red. Existen muchos sabores de VNC incluidas las versiones gratuitas.

Se utilizan los siguientes protocolos y puertos, por lo que es necesario protegerlos:

- RDP

- TCP

- El puerto 3389 se utiliza para internos (LAN)

- El puerto 3390 es para conexiones externas (WAN)

- VNC

- TCP

- Puertos 5900, 5800 y 5901 para monitores múltiples

Otra tecnología relacionada es la infraestructura de escritorio virtual (VDI). VDI se refiere al uso de máquinas virtuales para proporcionar y administrar escritorios virtuales. VDI aloja entornos de escritorio en un servidor centralizado y los implementa para los usuarios finales que lo soliciten. Las soluciones populares de VDI están disponibles en Citrix y VMware y tienen métodos de cliente y basados en clientes para acceder a ellas.

Se puede acceder a los servidores RDP directamente oa través de una red privada virtual (VPN). Las sesiones RDP pueden usar clientes gratuitos como Microsoft Remote Desktop. También se puede acceder a RDP a través de navegadores habilitados para HTML5 utilizando software gratuito de código abierto como Guacamole. En la práctica real, el servidor de Guacamole generalmente se hace accesible detrás de un firewall y se accede mediante una VPN basada en túnel. Desafortunadamente, tales enfoques sufren de bajo rendimiento.

Cómo proteger los servicios RDP

Estos son algunos consejos para asegurar su servidor RDP:

- ocultar el servidor

- Primera regla de seguridad de RDP: es absolutamente inaceptable dejar RDP expuesto en Internet para el acceso, sin importar cuánto endurecimiento de sistemas y puntos finales se realice. Los riesgos de tal exposición son simplemente demasiado altos. RDP está diseñado para usarse solo en una red de área local (LAN).

- Bloquear el servidor

- Bloquear el servidor en sí versus bloquear el acceso. Asegúrese de que no se estén ejecutando otros servicios en la misma máquina. Asegúrese de habilitar los firewalls de Windows (y macOS) que permitan el acceso solo desde el rango de direcciones IP de LAN y solo a los puertos requeridos. Habilite el registro de actividades y verifíquelo con frecuencia para asegurarse de que los usuarios no estén intentando nada que no deberían. Puede ser mejor deshabilitar las sesiones persistentes.

- RDP se puede habilitar en máquinas de usuario final estándar y también en aquellas que ejecutan RDS. No se prefiere el uso de máquinas de usuario final estándar y hará que sea más difícil monitorear el uso.

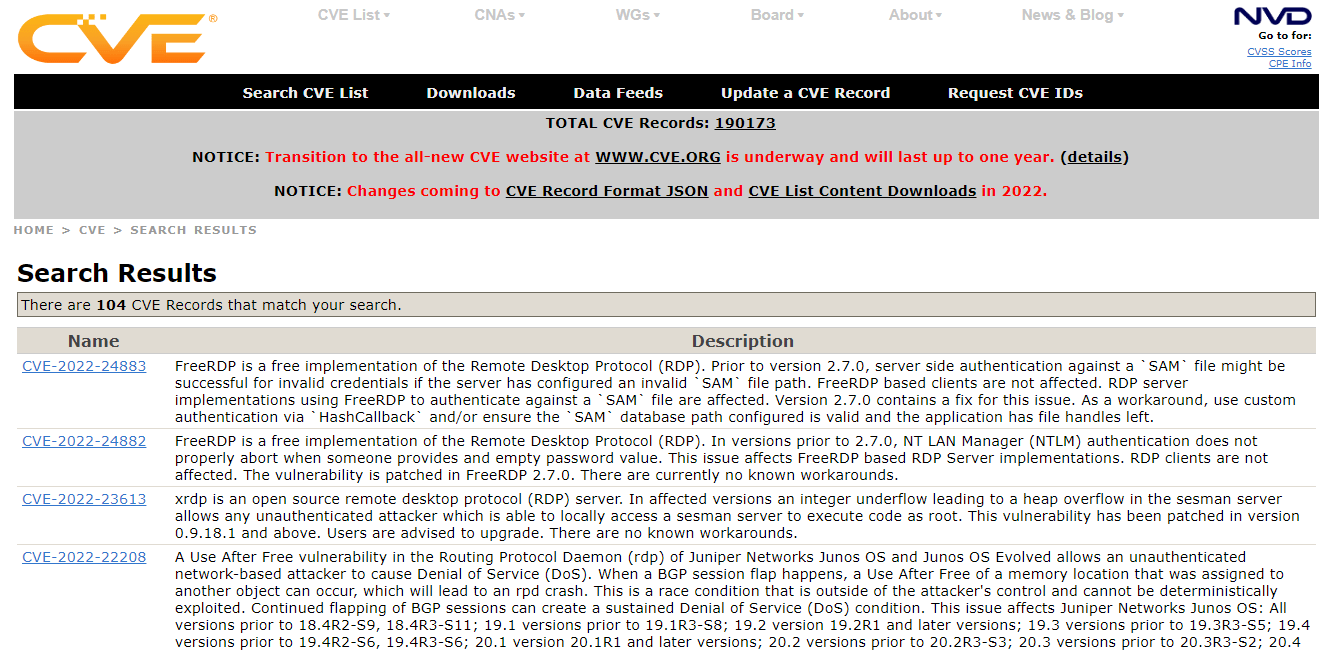

- Asegúrese de actualizar el servidor y el sistema operativo con frecuencia. Existen muchos CVE para RDP. Ejecutar una búsqueda rápida de CVE en https://cve.mitre.org/cgi-bin/cvekey.cgi?keyword=RDP arroja 104 CVE para FreeRDP, Windows Remote Desktop Protocol (RDP) y otras versiones.

- Elija un método de acceso

- Con algunas soluciones, pueden estar disponibles dos métodos: tunelización de tráfico para RDP y proxy. Cada uno tiene ventajas y desventajas. Con mTLS (TLS mutuo), el proxy es una opción que agrega seguridad a nivel de conexión a una conexión RDP estándar. Si prefiere la tunelización, asegúrese de habilitar el acceso granular para garantizar la mejor experiencia del usuario final. Asegúrese de configurar los temporizadores de inactividad para asegurarse de que los sistemas inactivos se desconecten rápidamente.

- Autenticacion y autorizacion

- Todos los usuarios deben estar autenticados. En ningún caso se permitirán usuarios genéricos. Las cuentas de usuario genéricas dificultan la autorización de lo que debe hacer un usuario y hacen imposible saber quién inició sesión si hay un evento de seguridad.

- Habilite MFA (Multi-Factor Authentication) a nivel de acceso y sistema, si es posible.

- Verifique que el acceso provenga de un sistema conocido y determine la confianza del sistema habilitando las características de identidad y confianza del dispositivo. Las organizaciones pueden decidir otorgar acceso de escritorio completo a dispositivos compatibles y acceso de una sola aplicación a dispositivos no compatibles o desconocidos (de terceros).

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad