El gigante de la tecnología de computación en la nube y virtualización VMware envió un parche de seguridad para dos vulnerabilidades en su producto vCenter Server que podría facilitar los ataques contra muchas organizaciones.

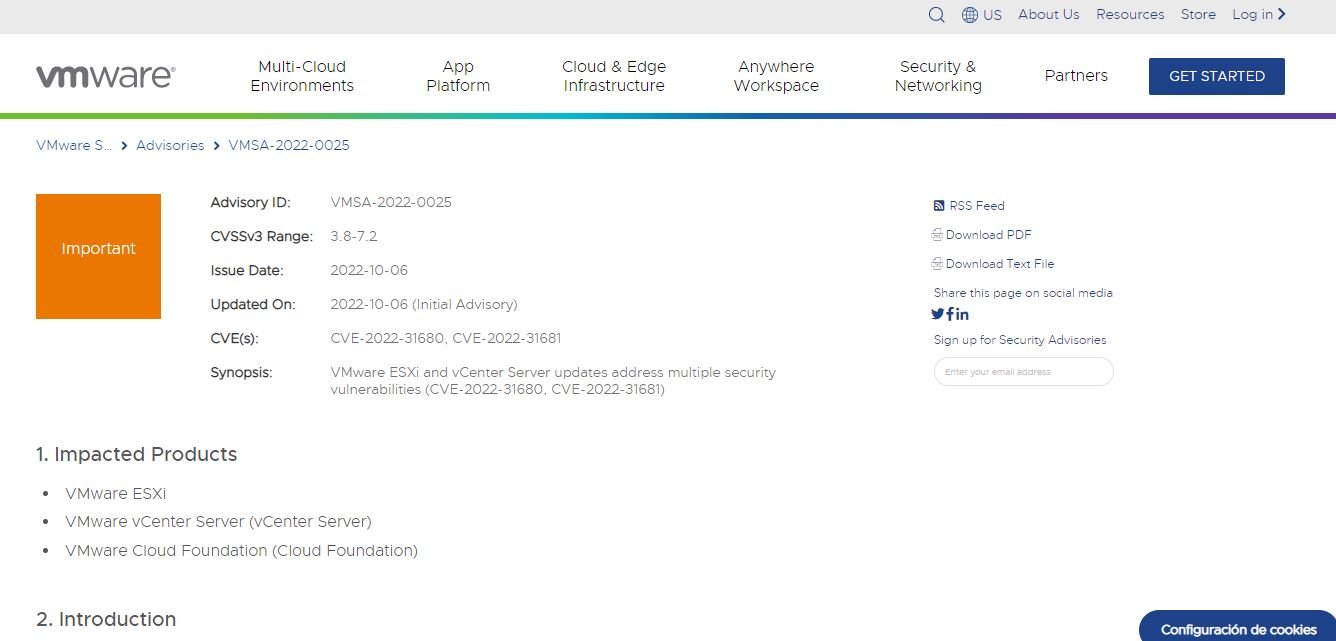

La vulnerabilidad , rastreada como CVE-2022-31680, se describe como una vulnerabilidad de deserialización insegura en el PSC (controlador de servicios de plataforma). La falla fue informada al gigante de la virtualización por Marcin “Icewall” Noga de Cisco Talos.

A esta vulnerabilidad se le ha asignado una calificación de “gravedad importante” (puntuación CVSS: 7.2), se puede explotar para ejecutar código arbitrario en el sistema operativo subyacente que aloja vCenter Server. CVE-2022-31680 afecta las versiones 6.5, 6.7 y 7.0 de VMware vCenter Server.

La vulnerabilidad, rastreada como CVE-2022-31681 (puntaje CVSS: 3.8), es una vulnerabilidad de deferencia de puntero nulo. “ Un actor malicioso con privilegios dentro del proceso VMX solo puede crear una condición de denegación de servicio en el host”, dijo VMware en un aviso que acompaña al parche. Al investigador de seguridad VictorV (Tangtianwen) de Cyber Kunlun Lab se le atribuye el informe de esta vulnerabilidad.

Es importante que los usuarios de vCenter Server instalen los parches lo antes posible, ya que no es raro que los actores malintencionados se dirijan a este tipo de servidores. Por lo general, hay miles de servidores vCenter que están expuestos a Internet y muchos de ellos podrían ser vulnerables a los ataques.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad