Dynamics 365 Customer Voice es un producto de Microsoft que se usa principalmente para obtener comentarios de los clientes.

Se puede utilizar para encuestas de satisfacción del cliente, para realizar un seguimiento de los comentarios de los clientes y para agregar datos en conocimientos prácticos.

También se puede usar para interactuar con los clientes por teléfono, y los datos se recopilan para obtener más información de los clientes.

Es aquí donde los hackers se han dado cuenta.

En lugar de usar esto para obtener comentarios de los clientes, los hackers intentan robar información de los clientes.

En este informe de ataque, los investigadores de Avanan, una empresa de software de Check Point, analizarán cómo los hackers utilizan Dynamic 365 Customer Voice de Microsoft para enviar enlaces de phishing.

Ataque

En este ataque, los hackers aprovechan los enlaces legítimos de las notificaciones de Microsoft para enviar páginas de recolección de credenciales. Avanan ha visto cientos de estos ataques en las últimas semanas.

- Vector: Correo electrónico

- Tipo: recolección de credenciales

- Técnicas: Ingeniería Social, Suplantación de identidad

- Objetivo: Cualquier usuario final

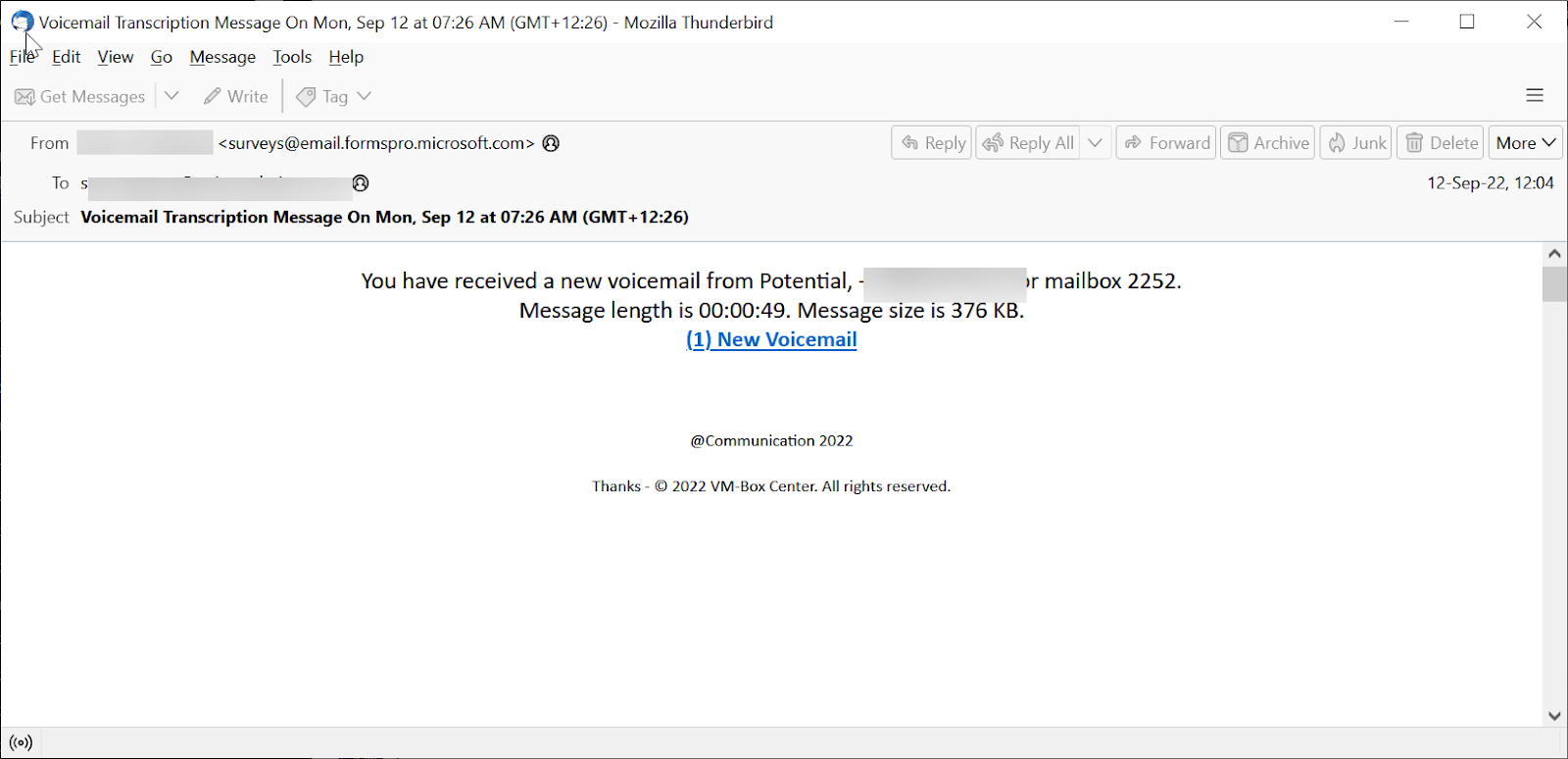

Ejemplo de correo electrónico #1

Este correo electrónico proviene de la función de encuesta en Dynamics 365. Curiosamente, notará que la dirección de envío tiene “Forms Pro”, que es el nombre anterior de la función de encuesta. El correo electrónico muestra que se ha recibido un nuevo mensaje de voz. Para el usuario final, esto parece un mensaje de voz de un cliente, que sería importante escuchar. Hacer clic en él es el paso natural.

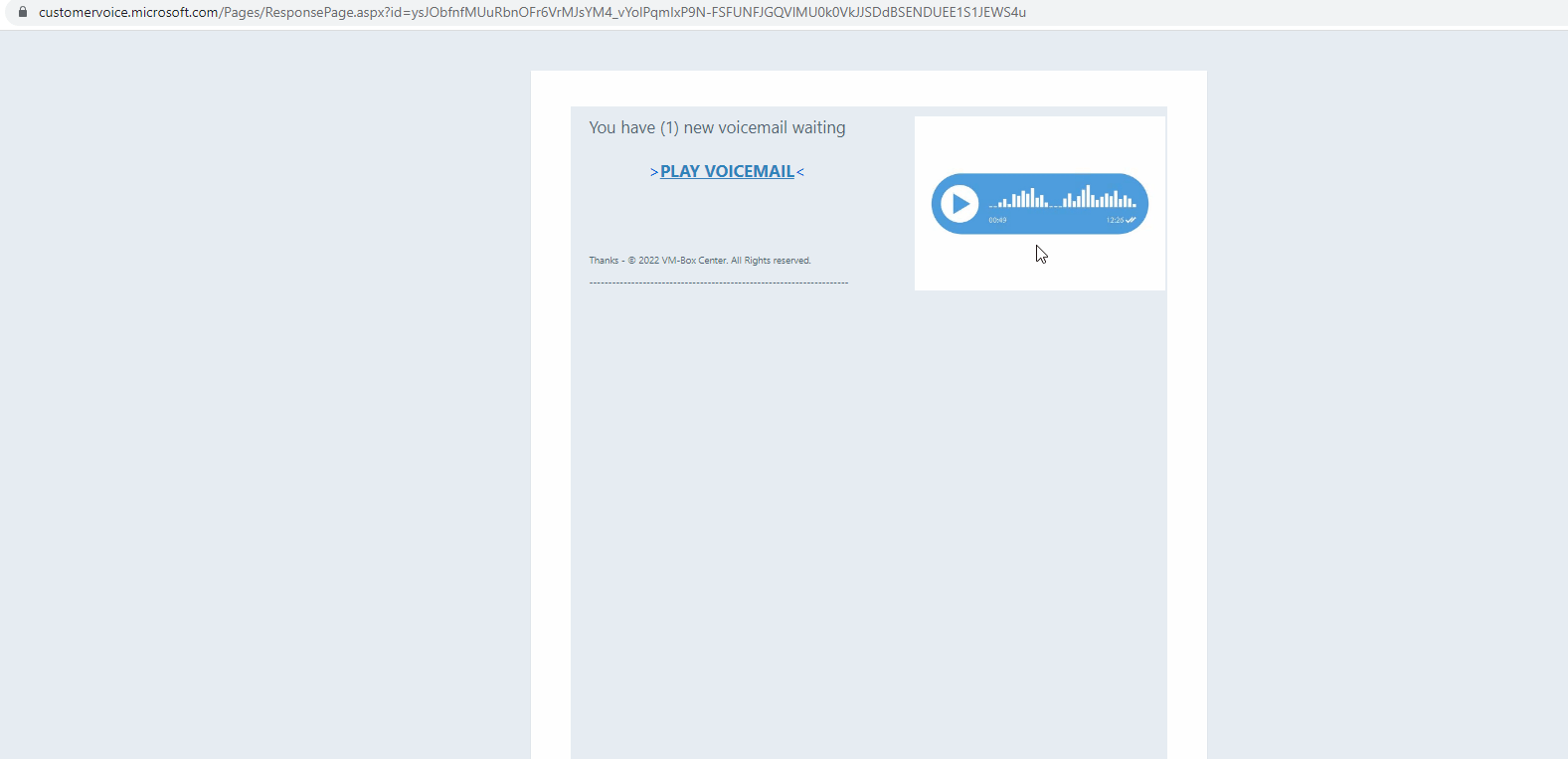

Ejemplo de correo electrónico #2

Este es un vínculo legítimo de Customer Voice de Microsoft. Debido a que el enlace es legítimo, los escáneres pensarán que este correo electrónico es legítimo. Sin embargo, al hacer clic en el botón “Reproducir correo de voz”, los hackers tienen más trucos bajo la manga. La intención del correo electrónico no está en el correo de voz en sí; más bien, es hacer clic en el botón “Reproducir correo de voz”, que redirige a un enlace de phishing.

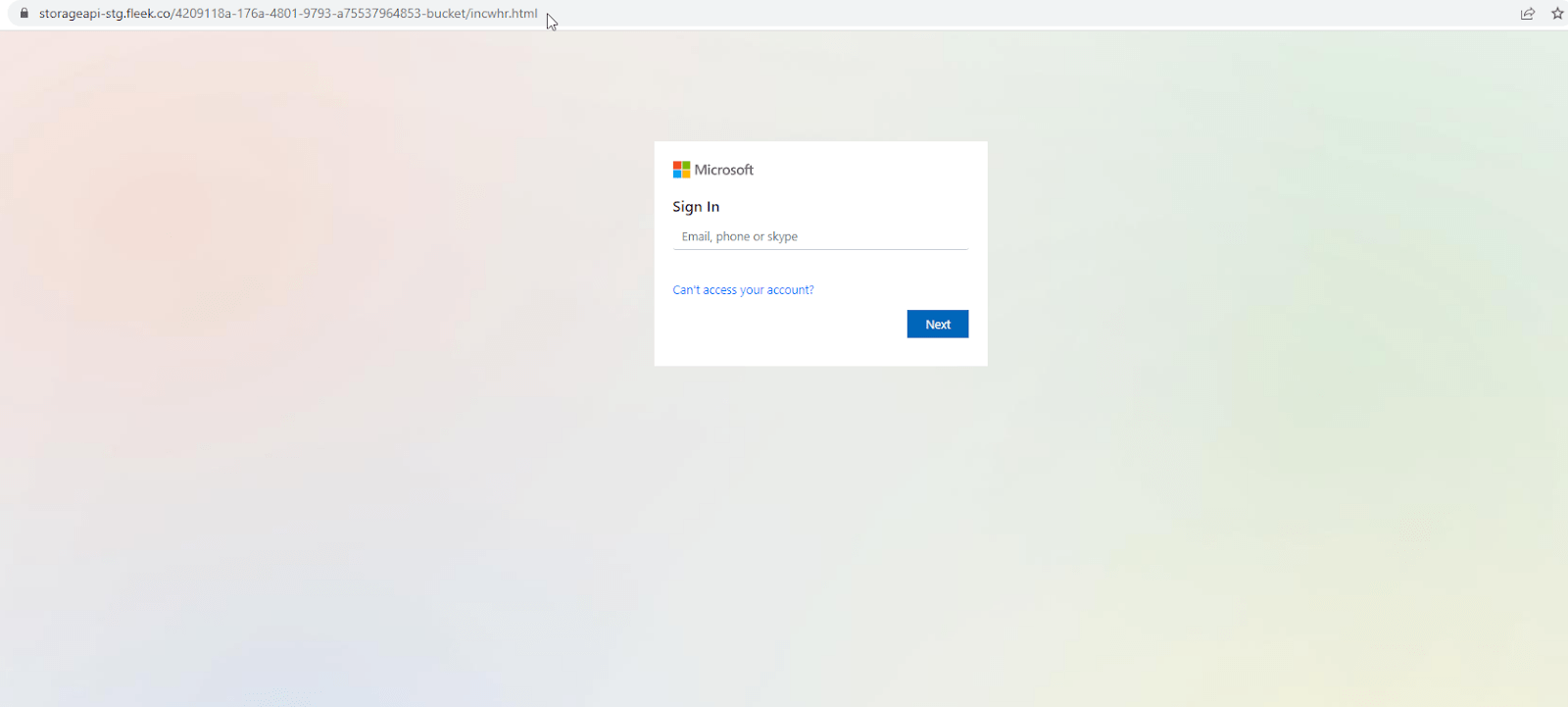

Ejemplo de correo electrónico #3

Una vez que haga clic en el enlace del correo de voz, será redirigido a una página de inicio de sesión similar a Microsoft. Aquí es donde los actores de amenazas roban su nombre de usuario y contraseña. Tenga en cuenta que la URL es diferente de una página de destino típica de Microsoft.

Técnicas

Los hackers usan continuamente lo que llamamos The Static Expressway para llegar a los usuarios finales. En resumen, es una técnica que aprovecha los sitios legítimos para pasar los escáneres de seguridad. La lógica es la siguiente: los servicios de seguridad no pueden bloquear directamente a Microsoft; sería imposible realizar ningún trabajo. En cambio, estos enlaces de fuentes confiables tienden a ser confiables automáticamente. Eso ha creado una vía para que los hackers se inserten.

Hemos visto esto mucho recientemente, ya sea en Facebook , PayPal , QuickBooks o más. Es increíblemente difícil para los servicios de seguridad descubrir qué es real y qué está anidado detrás del enlace legítimo. Además, muchos servicios ven un enlace bueno conocido y, de manera predeterminada, no lo escanean. ¿Por qué escanear algo bueno? Eso es lo que esperan los hackers.

Este es un ataque particularmente complicado porque el enlace de phishing no aparece hasta el paso final. Primero se dirige a los usuarios a una página legítima, por lo que pasar el cursor sobre la URL en el cuerpo del correo electrónico no brindará protección. En este caso, sería importante recordar a los usuarios que miren todas las URL, incluso cuando no se encuentran en el cuerpo de un correo electrónico.

Estos ataques son increíblemente difíciles de detener para los escáneres y aún más difíciles de identificar para los usuarios.

Mejores prácticas: orientación y recomendaciones

Para protegerse contra estos ataques, los profesionales de la seguridad pueden hacer lo siguiente:

- Pase siempre el cursor sobre todas las URL, incluso aquellas que no están en el cuerpo del correo electrónico

- Cuando reciba un correo electrónico con un mensaje de voz, asegúrese de que este sea un tipo típico de correo electrónico recibido antes de pensar en participar.

- Si alguna vez no está seguro acerca de un correo electrónico, pregúntele al remitente original

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad