El abuso de credenciales es algo que le sucede solo a los directores ejecutivos o personas muy ricas o empleados de compañías Fortune 500, ¿verdad? No. Está en todas partes, y sus contraseñas y usuario comprometidos están permitiendo que todo tipo de delincuentes cibernéticos realicen todo tipo de ataques de cómo tomar control de cuentas también conocidos como account takeover (ATO) en inglés. Los ciber delincuentes han filtrado 24 649 096 027 nombres de usuario y contraseñas de cuentas hasta este año. Ese es un gran número, uno que debería sacudir a la comunidad de ciberseguridad en su núcleo. Pero a pesar de este número, que aumenta exponencialmente cada año, y la avalancha de informes que destacan el riesgo de credenciales inseguras, todavía tiene un amigo, un compañero de oficina o un jefe que está escribiendo cuidadosamente 123456 en un campo de contraseña en este momento.

El equipo de Digital Shadow recopiló más de 24.65 mil millones de credenciales filtradas de la dark web. Eso es un aumento del 65 por ciento desde 2020, probablemente causado por una capacidad mejorada para robar credenciales a través de nuevos ransomwares, malware dedicado y sitios de ingeniería social, además de un intercambio de credenciales entre cibercriminales. Dentro de estos nombres de usuario y contraseñas filtrados, aproximadamente 6700 millones de credenciales tenían un emparejamiento único de nombre de usuario y contraseña, lo que indica que la combinación de credenciales no se duplicó en otras bases de datos. Este número fue 1700 millones más que el encontrado en 2020, lo que destaca la tasa de filtración de datos en combinaciones de credenciales completamente nuevas.

La contraseña más común, 123456, representó el 0,46 por ciento del total de las 6.700 millones de contraseñas únicas. Las 100 contraseñas más comunes representaron el 2,77 por ciento de este número. El malware y el ransomware que roban información persisten como una amenaza importante para su privacidad. Algunos de estos programas maliciosos se pueden comprar por tan solo $50, y algunos cuestan miles, según las características.

Los mercados de ciberdelincuentes y los foros de la dark web son los mejores lugares para comprar y vender credenciales robadas. Se ha informado a las empresas cuyos datos se han filtrado, pero no se puede hacer mucho en esta etapa. También se han lanzado varios servicios de suscripción en la web oscura, que ofrecen a los ciberdelincuentes un servicio premium para comprar credenciales robadas. El precio de las credenciales depende de la antigüedad de la cuenta, la reputación del vendedor y del comprador y el tamaño del archivo de datos que se ofrece. Algunos también ofrecen conjuntos de datos de muestra para colaborar con su singularidad. Ciertos tipos de cuentas, como las cuentas relacionadas con criptomonedas, pueden ser más costosas.

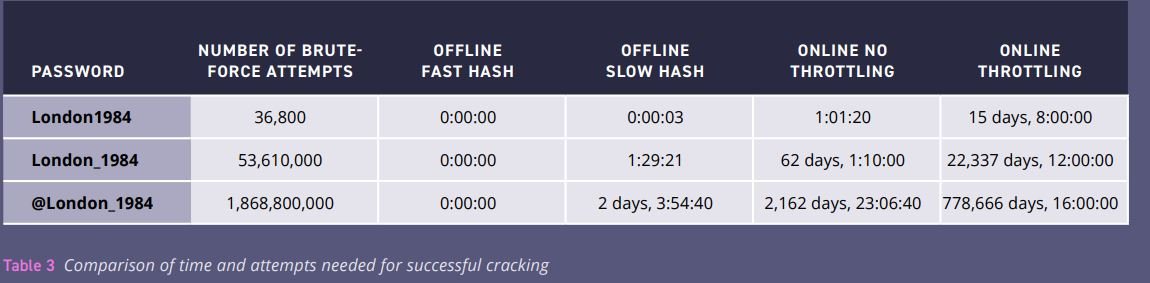

Una vez que se han obtenido las credenciales, las herramientas de descifrado de contraseñas y relleno de credenciales gratuitas y de código abierto pueden permitir a los ciberdelincuentes toda la funcionalidad necesaria para un ataque sofisticado para descifrar contraseñas. Las herramientas offline suelen dar los mejores resultados para descifrar contraseñas. Según los expertos en curso de concientización de ciberseguridad, 49 de las 50 contraseñas más utilizadas podrían descifrarse en menos de un segundo. La adición de un carácter especial a una contraseña básica de diez caracteres agrega alrededor de 90 minutos a ese tiempo. Además, dos caracteres especiales aumentan el tiempo de descifrado fuera de línea a alrededor de 2 días y 4 horas, según los expertos en curso de concientización de ciberseguridad.

La mayoría de estos ciberdelincuentes son actores motivados financieramente, patrocinados por el estado e ideológicamente (hacktivistas como anonymous). Todos ellos han usado ATO como conducto para su actividad en 2022. Esto incluye varios ataques de los extorsionadores de datos conocidos como grupo Lapsus$. De acuerdo con los expertos en curso de concientización de ciberseguridad, hasta que la autenticación sin contraseña se generalice, las mejores formas de minimizar la probabilidad y el impacto de ATO son los controles simples y la educación del usuario, como la autenticación multifactor, los administradores de contraseñas y las contraseñas únicas y complejas.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad