El 2019 la comunidad de la ciberseguridad se sorprendió por la irrupción de Astaroth, un troyano desarrollado para el robo de información que rápidamente se convirtió en una de las variantes de malware más populares. Ahora, expertos en seguridad en la nube señalan que este malware ha evolucionado para agregar controles anti malware y anti análisis de seguridad, lo que lo volvió una variante extremadamente sigilosa.

Al parecer, la mayor concentración de actividad de Astaroth está en Brasil. Aunque hasta ahora los investigadores no han mencionado las causas probables de esta conducta, esta es una ventaja, pues los expertos pueden seguir investigando este malware antes de que se propague a más países.

Los expertos en seguridad en la nube de Cofense fueron los primeros en detectar el malware hace casi dos años, aunque también han surgido reportes de investigadores de IMB y Microsoft. Con cada nuevo reporte, los expertos notaban nuevas características en el malware, mejoras en la cadena de infección y capacidades de evasión cada vez más complejas.

En uno de los reportes más recientes referentes a Astaroth, los expertos de Cisco Talos afirman que el malware sigue un proceso de evolución constante. Al igual que al inicio, el troyano sigue siendo distribuido mediante el envío de emails de spam, aunque los expertos señalan la aparición de dos nuevas características.

Una de las nuevas funciones de Astaroth es una colección de controles anti-sandbox y anti-análisis de seguridad; el troyano ejecuta estas comprobaciones antes de ejecutarse a sí mismo, asegurándose de que se está ejecutando en una computadora real y no en un entorno aislado. Gracias a esta función, los operadores de Astaroth evitan que las cargas útiles sean identificadas como malware, de modo que los niveles de infección seguirán siendo muy altos y las víctimas y compañías de seguridad contarán con menos recursos para identificar estas infecciones. “Este es un malware muy difícil de analizar”, concluye el reporte de los expertos en seguridad en la nube.

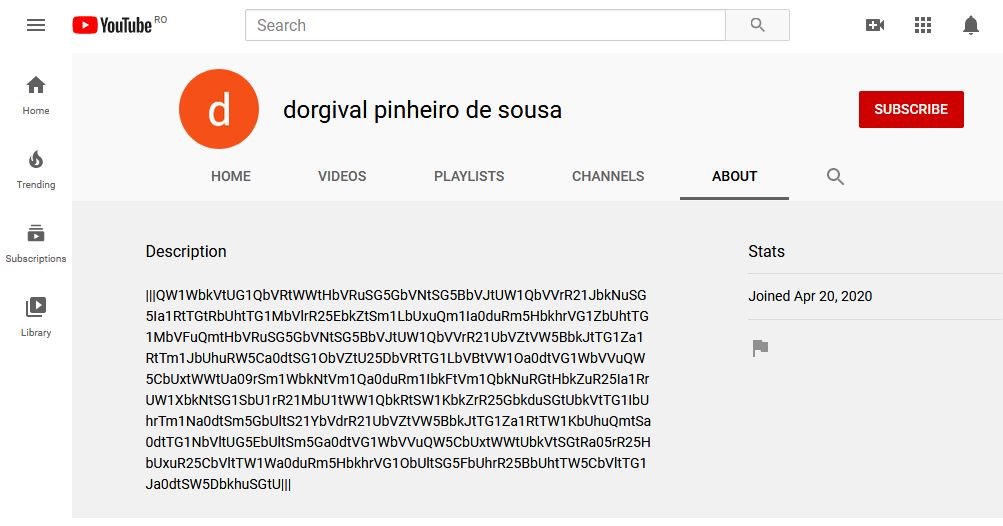

La segunda de las nuevas funciones de Astaroth detectadas por los investigadores es la dificultad para detener sus comunicaciones con sus servidores de comando y control (C&C). Los desarrolladores del malware agregaron descripciones de canales de YouTube aleatorios para ocultar la URL de sus servidores.

El reporte menciona que, después de que Astaroth infecta al sistema objetivo, el troyano se conecta a un canal de YouTube y extrae su descripción. Después de codificar este texto, el malware recibe nuevas instrucciones y envía la información extraída del sistema objetivo para su almacenamiento en una ubicación controlada por los hackers. Otras variantes de malware, como Janicab, han empleado técnicas similares para ocultarse anteriormente. No obstante, los expertos señalan su presencia en el código de Astaroth como muestra del nivel de sofisticación de los creadores del troyano.

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática puede ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad