Un nuevo reporte ha revelado nuevas amenazas de ciberseguridad. Acorde a expertos en análisis de vulnerabilidades, la firma ZecOps asegura que múltiples modelos de iPhone están expuestos a la explotación de una vulnerabilidad relacionada con Apple Mail. Al parecer, la explotación esta falla de seguridad solo depende de que los usuarios descarguen un archivo contenido en un email.

Acorde a los investigadores, se han detectado al menos seis objetivos de ataque, que incluyen empleados de importantes compañías de telecomunicaciones en Japón, una importante compañía estadounidense, diversas compañías tecnológicas en Israel y dos empresarios europeos.

Los expertos en análisis de vulnerabilidades no pudieron analizar el código empleado por los hackers, pues los correos donde se incluye este malware son eliminados de los smartphones de los usuarios objetivo.

Apple ya ha recibido diversos informes sobre esta falla, por lo que la compañía ya debe de estar trabajando en las correcciones en su versión beta de iOS. Cabe mencionar que este error no ha sido corregido en la más reciente versión de iOS de uso público (v13.4.1). Los expertos esperan que la próxima actualización del sistema operativo incluya las correcciones necesarias.

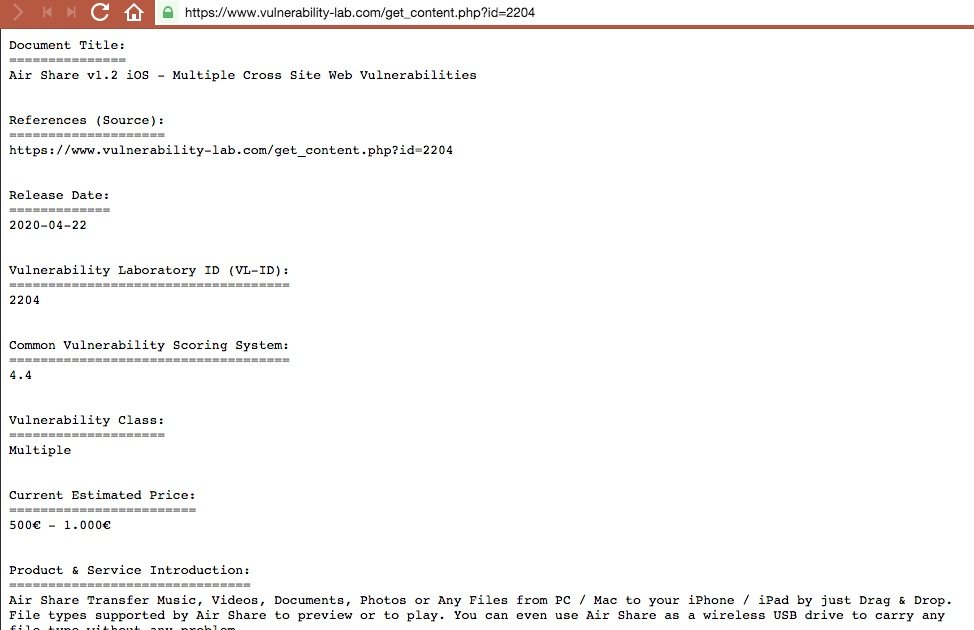

Múltiples vulnerabilidades Air Share v1.2 iOS

Air Share es una herramienta para transferir música, videos, documentos, fotos o cualquier archivo desde una PC/Mac a un iPhone o iPad simplemente arrastrando y soltando. Los expertos en análisis de vulnerabilidades descubrieron múltiples vulnerabilidades XSS en la aplicación Air Share v1.2 para iOS.

De ser explotada, esta vulnerabilidad permitiría a los actores de amenazas remotos inyectar código malicioso, comprometiendo las solicitudes del lado del cliente y la aplicación para iOS.

Entre los reportes destacan dos vulnerabilidades:

- La primera falla reside en el parámetro ‘path’ del manejo de excepciones ‘list’ y ‘download’. Un actor de amenazas remoto podría inyectar código malicioso en el parámetro para manipular el contexto de salida del mensaje de error de la interfaz del usuario de Air Share, resultando en un secuestro de la sesión del usuario

- La segunda falla reside en el parámetro ‘devicename’ que se muestra en la parte superior junto a la lista de índices de Air Share. Un hacker remoto podría inyectar scripts maliciosos mediante la manipulación de la información del nombre del dispositivo Apple. La explotación exitosa de esta falla conduce a un secuestro de sesión, ataques de phishing, redireccionamiento del usuario objetivo a otros sitios, entre otras actividades maliciosas

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática puede ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad