Patrik Wardle, reconocido investigador de seguridad informática, reportó el hallazgo de una de las primeras variantes de malware diseñados específicamente para comprometer los dispositivos Apple de última generación que utilizan el chip M1, uno de los desarrollos más sofisticados de la compañía.

El experto afirma que los hackers maliciosos están adaptando variantes de malware existentes para lanzar ambiciosas campañas de ataque contra dispositivos Mac abusando de las características de sus propios procesadores. En este caso en particular, Wardle se refiere al hallazgo de conducta sospechosa en GoSearch22, una extensión para navegadores Safari para equipos con Intel x86 que ha sido adaptada para ejecutarse en chips M1.

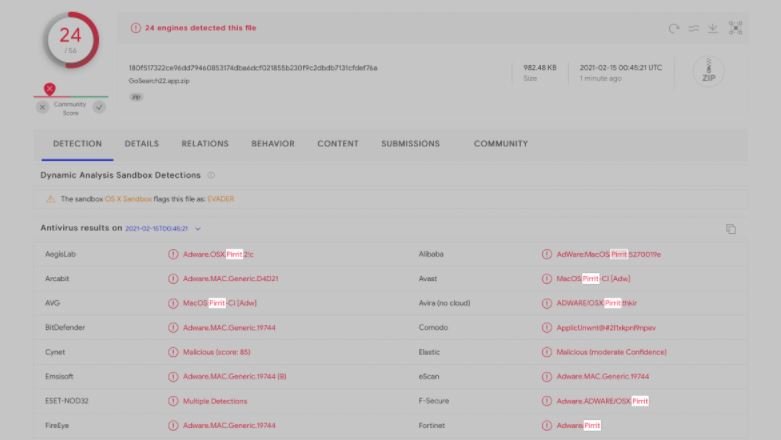

“Este binario fue detectado en la naturaleza, distribuido a través de una herramienta maliciosa. Al observar los resultados de detección pudimos concluir que GoSearch22.app es una instancia del adware Pirrit”, menciona Wardle.

La extensión maliciosa fue firmada con un ID de desarrollador de Apple para que fuera difícil de detectar su conducta maliciosa; la firma “hongsheng_yan” ya ha sido eliminada. Wardle añade que Pirrit es una variante del adware conocido con el mismo nombre y detectado apenas hace un par de meses. Pirrit cuenta con avanzadas capacidades de recolección de datos de navegación y envío de anuncios maliciosos, incluyendo banners y ventanas emergentes.

A través de estos anuncios los actores de amenazas también podían redirigir a los usuarios desprevenidos a sitios web maliciosos empleados para distribuir cargas útiles malignas.

Wardle concluyó que GoSearch22 podría ser considerada la primera variante de malware específicamente diseñada para la compatibilidad con M1 por las razones enlistadas a continuación:

- Este código malicioso demuestra una continua evolución en cuanto a su capacidad de respuesta directa a los cambios de hardware y software. Hay una gran cantidad de beneficios en la distribución nativa de archivos binarios arm64 nativos, lo cual es altamente atractivo para los hackers

- Las herramientas de análisis estático o los motores antivirus pueden tener problemas con los archivos binarios de arm64. En un experimento posterior, Wardle separó los binarios x86_64 y arm64 del binario universal GoSearch22 (usando la utilidad lipo incorporada de macOS)

Wardle señaló que las herramientas de análisis estático o los motores antivirus enfrentan dificultades para analizar los binarios ARM64, lo cual queda demostrado por el hecho de que la tasa de detección de estos malware es menor en comparación con la versión Intel x86_64: “Los nuevos sistemas M1 ofrecen grandes ventajas, y el código arm64 compilado de forma nativa se ejecuta increíblemente rápido. Queremos señalar que los autores de malware se han unido a las filas de los desarrolladores al recompilar su código para arm64 con el fin de obtener compatibilidad binaria nativa con el último hardware de Apple”, concluye el experto.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad