El grupo de investigación de ZeroFox Intelligence descubrió una nueva botnet que, si bien parece seguir en fase de desarrollo, cuenta con avanzadas capacidades para la ejecución de cargas útiles, ejecución de comandos shell y registro de las pantallas de los dispositivos afectados.

Identificada como Kraken, la botnet usa el malware SmokeLoader para instalar cargas maliciosas posteriores y comenzar a propagar la infección hacia otras implementaciones vulnerables. Los investigadores mencionan que esta campaña no tiene relación alguna con otra botnet también conocida como Kraken, detectada en 2008.

El equipo responsable de la investigación considera que el código de esta botnet no parece ser muy sofisticado, aunque se distingue porque experimenta con la inclusión de algunas características de hacking avanzadas, incluyendo:

- Persistencia en el sistema afectado

- Recopilación de información sobre el host para el registro

- Descarga y ejecución de archivos

- Ejecución de comandos shell

- Robo de direcciones de criptomoneda

- Capturas de pantalla

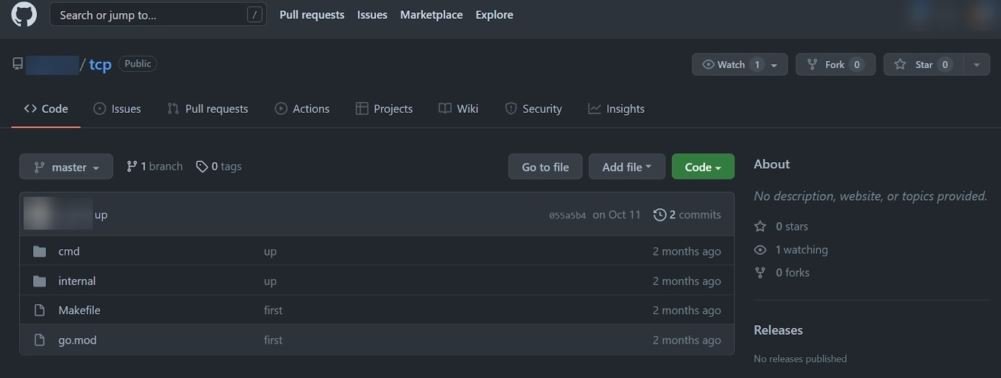

Los investigadores reportan que esta botnet se originó a partir de un código cargado en GitHub en octubre de 2021. Por el momento se desconoce si este perfil en el repositorio pertenece al operador de la botnet o si solo se usó este código para el desarrollo de la botnet.

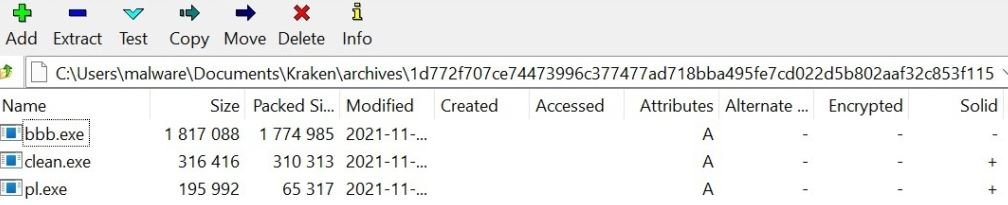

Kraken se propagó originalmente en archivos RAR SFX autoextraíbles descargados usando el malware SmokeLoader. Estos archivos SFX contenían una versión empaquetada con UPX de Kraken, RedLine Stealer y otro binario utilizado para eliminar Kraken. Las versiones actuales de Kraken ahora son descargadas directamente por SmokeLoader.

Desde su detección inicial, se han reportado múltiples versiones del panel de control de Kraken, aunque no tiene una interfaz basada en web para la interacción con la botnet.

El primer panel, simplemente identificado como “Panel Kraken”, ofrecía estadísticas básicas, enlaces para la descarga de malware adicional y otras opciones.

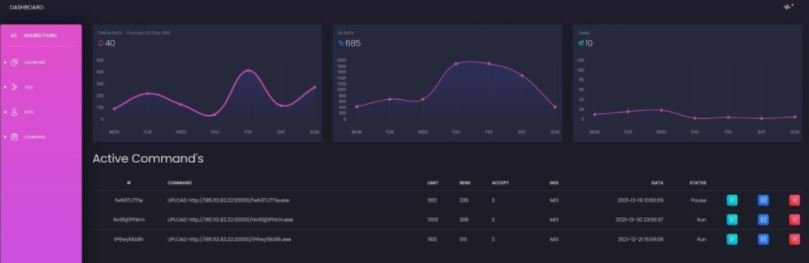

Un segundo panel, identificado como Anubis, contiene la versión actual de la plataforma C&C. Este panel proporciona mucha más información al operador que el panel Kraken original, y que permite ver el historial de comandos ejecutados y algunos datos sobre la víctima.

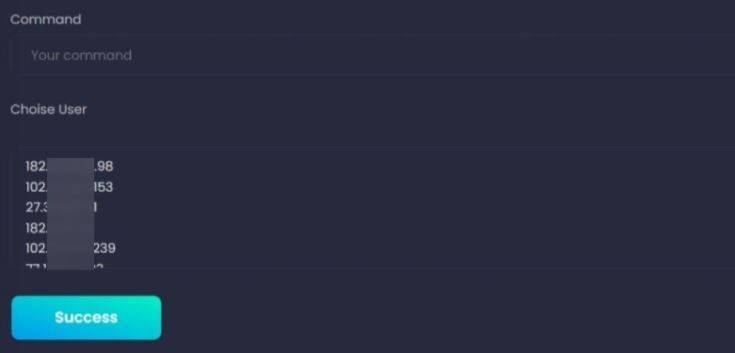

Una actualización posterior del Panel Anubis incluye la capacidad de que los operadores sean más selectivos al elegir objetivos para los comandos. En versiones anteriores, los operadores solo podían elegir la cantidad de víctimas a las que apuntar con el comando.

Esta amenaza sigue activa, por lo que los investigadores recomiendan implementar algunas medidas de seguridad, incluyendo:

- Mantener su software antivirus siempre actualizado a la más reciente versión disponible

- Habilitar la autenticación multifactor para evitar ataques de phishing y relleno de credenciales

- Mantener copias de seguridad programadas con regularidad, ya sea de forma local o en la nube

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad