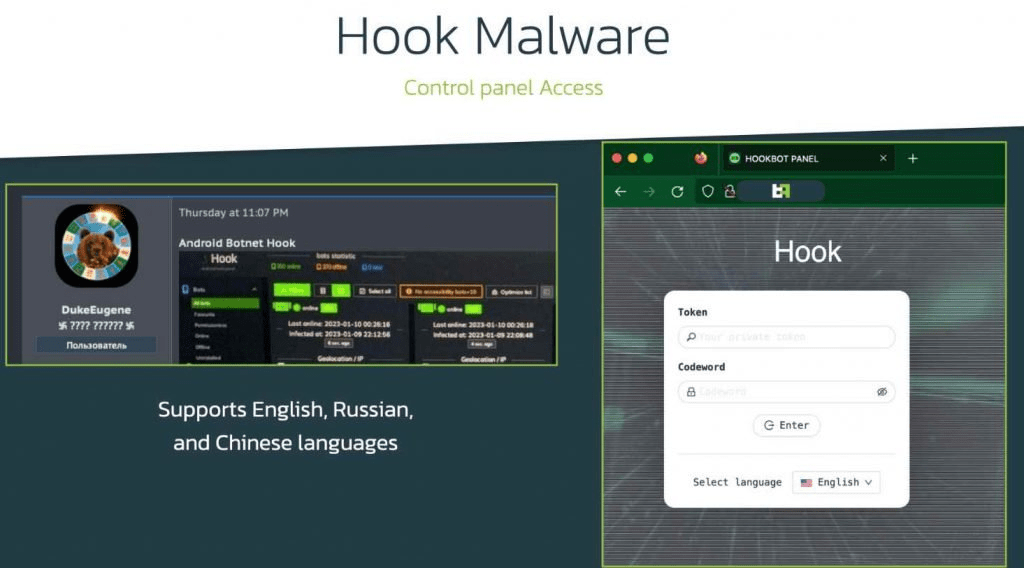

Los ciberdelincuentes ahora están vendiendo una nueva pieza de software malicioso para Android llamado “Hook” que cuenta con la capacidad de tomar el control de forma remota de dispositivos móviles en tiempo real a través de VNC (computación de red virtual). El software malicioso se promociona como “creado desde cero”. Esto es cuestionable debido al hecho de que la mayor parte del código base sigue siendo el que fue creado por Ermac. Esta base de código incluye algunas instrucciones en Ruso que muestran una ansiedad injustificada sobre el mundo.

Es cierto que esta iteración del incluye bastantes cambios con respecto a su predecesor; sin embargo es bastante evidente que esto es solo una actualización y mejora de las versiones anteriores de Ermac. Es probable que los delincuente adoptando una táctica que se usa comúnmente en las estrategias de marketing hayan tomado la decisión de lanzar una nueva marca con su producto más reciente en lugar de mantener la existente que estaba asociada principalmente con actividades relacionadas con las criptobilleteras y la exfiltración. de información de identificación personal (PII). Esta es una explicación muy plausible para los eventos que tuvieron lugar. Luego de una instalación y configuración exitosas del malware, el bot intentará comunicarse con su servidor C2 utilizando el tráfico HTTP estándar.

En su conexión con el servidor C2 Hook emplea los mismos métodos de encriptación que utiliza Ermac. La información se codifica primero en Base64 antes de cifrarse mediante AES-256-CBC con una clave codificada. Además del tráfico HTTP que se utilizó en las versiones anteriores de Ermac esta nueva forma de malware ahora utiliza la comunicación WebSocket. Este es un cambio que se realizó como parte del proceso de modificación. La implementación depende de Socket.IO que es una implementación sobre HTTP y WebSocket que permite la comunicación en tiempo real en ambas direcciones entre clientes y servidores web. Esta comunicación puede tener lugar en tiempo real. Este es el canal a través del cual el bot se registra en su servidor transmite una lista de programas que están actualmente instalados en el dispositivo y descarga una lista de objetivos.

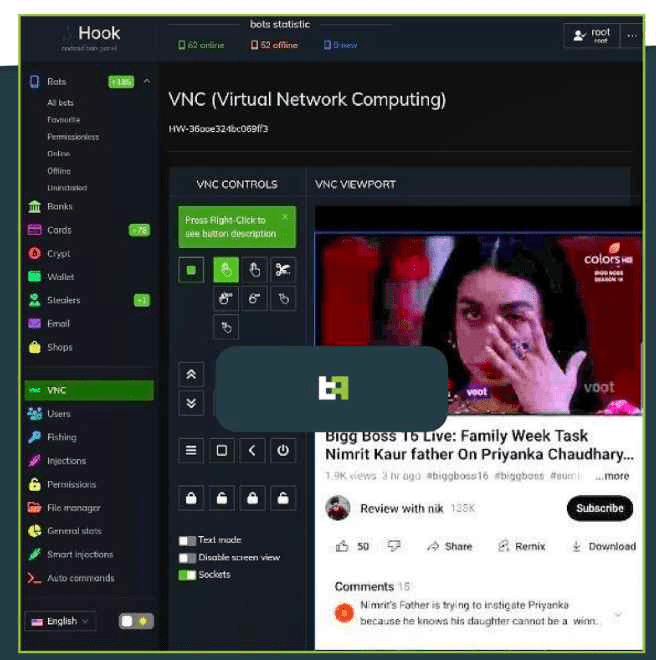

La mejora más significativa en términos de capacidades la proporciona un componente conocido como VNC que significa computación de red virtual. Virtual Network Computing a veces conocido como VNC es una versión especializada de un programa que permite a los usuarios compartir sus pantallas y ejercer control remoto sobre sus dispositivos. Sin embargo los actores de amenazas han estado usando esta frase para denotar cualquier tipo de funcionalidad que se pueda encontrar en una herramienta de acceso remoto (RAT). En el caso de Hook esto se logra interactuando con los muchos componentes de la interfaz de usuario que son necesarios para llevar a cabo una amplia variedad de tareas mediante el uso de los Servicios de accesibilidad.

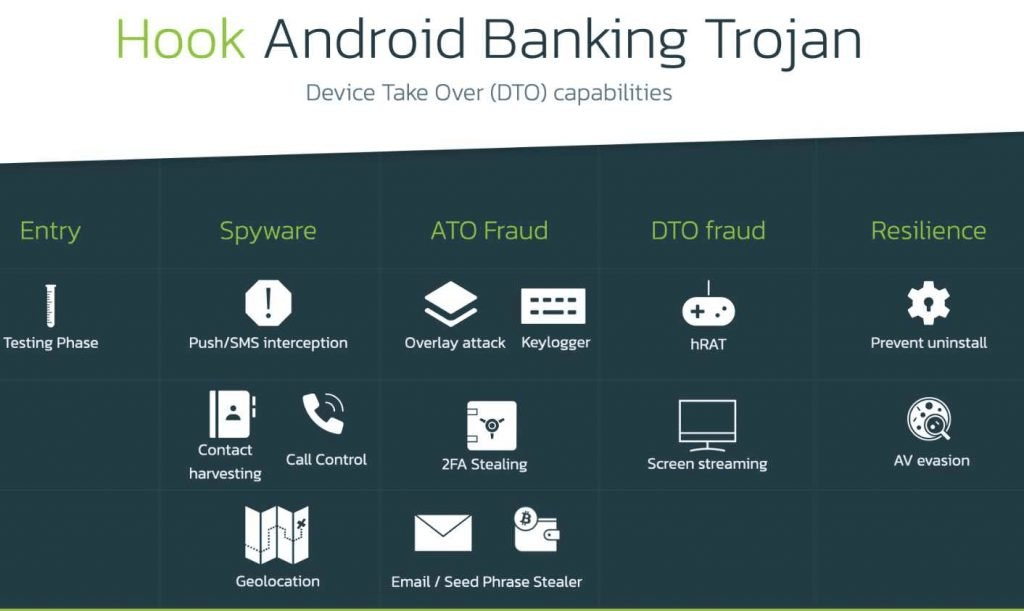

Hook ahora puede unirse a las filas de las familias de malware que son capaces de realizar DTO completo y completar una cadena de fraude completa sin necesidad de canales adicionales, comenzando con la exfiltración de información de identificación personal y continuando hasta el final de la transacción. El hecho de que los sistemas de puntuación de fraude tengan muchas más dificultades para identificar este tipo de actividad es el principal punto de venta para los banqueros de Android.

El software malicioso puede simular una amplia variedad de acciones del usuario en el dispositivo, como hacer clic, completar áreas de texto y ejecutar gestos. Esta es la lista de nuevos comandos que están asociados con las características de RAT que se han informado.

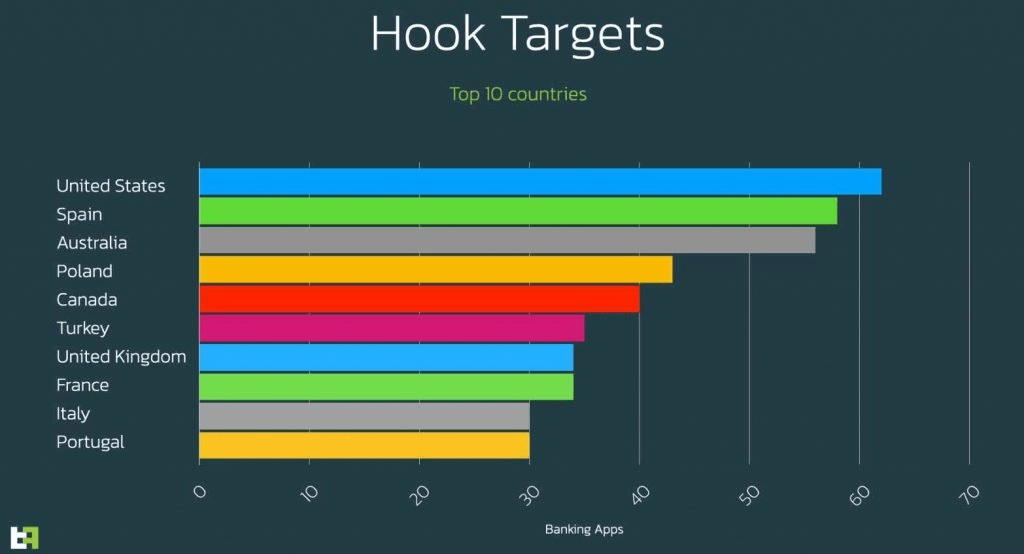

Al igual que en iteraciones anteriores de Ermac la lista de objetivos es bastante completa y comprende establecimientos de todo el mundo.

El actor garantiza a sus compradores más de cien objetivos la gran mayoría de ellos son los mismos objetivos que estaban disponibles en ediciones anteriores de Ermac. Por otro lado esta versión actualizada incluye cientos de objetivos adicionales algunos de los cuales son aplicaciones sociales y otros son aplicaciones financieras. Los nuevos objetivos incluyen a aquellos a quienes se les ha prohibido ingresar al país desde América del Sur, Asia, África y Medio Oriente.

Puede obtener una revisión rápida de las áreas en las que Hook se enfoca más observando lo siguiente:

Los eventos recientes que rodean a Hook el miembro más reciente de la familia de virus Ermac apuntan en un camino muy específico. Hook ahora es miembro de la clase de malware muy peligroso que puede llevar a cabo una cadena de ataque completa comenzando con una infección y terminando con una transacción fraudulenta. Además de esto, viene equipado con nuevas características que son típicas del spyware. Estas funciones hacen posible que los delincuentes controlen y espíen el dispositivo lo que les brinda una visibilidad completa no solo de la información financiera de la víctima sino también de sus mensajes, geolocalización y control sobre los archivos almacenados en el teléfono. Como se mencionó anteriormente la familia de malware Ermac fue una de las familias más distribuidas en 2022. Ahora con el lanzamiento de su desarrollo más reciente Hook, ThreatFabric anticipa que Ermac dará el salto de calidad final y se unirá a Hydra y ExobotCompact/Octo en el podio de Android Bankers que están disponibles para alquilar.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad