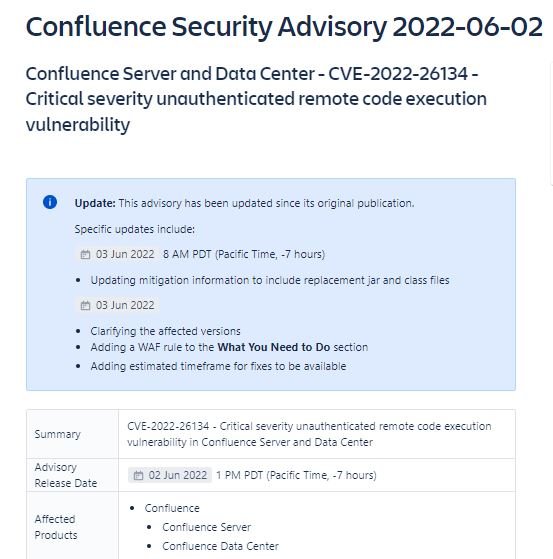

Especialistas en seguridad informática de la firma Volexity descubrieron una vulnerabilidad de ejecución remota de código (RCE) que reside en las versiones más recientes y con parches completos de Atlassian Confluence Server. Identificada como CVE-2022-26134, la falla ya ha sido notificada a la compañía.

Los investigadores describen que esta es una falla día cero en Confluence Server y Data Center. Volexity no planea publicar su prueba de concepto (PoC), pues Atlassian no ha emitido un parche oficial. La falla fue descubierta cuando los investigadores identificaron actividad sospechosa en sus servidores Atlassian Confluence, pudiendo comprobar que el error existe debido a que un actor de amenazas lanzó un exploit RCE contra su infraestructura.

Al continuar con su investigación, Volexity identificó bash shells lanzados desde los procesos de la aplicación web de Confluence: “Creemos que el atacante lanzó un solo intento de explotación en cada uno de los sistemas del servidor Confluence, que a su vez cargó un archivo de clase malicioso en la memoria. Esto permitió al actor de amenazas tener efectivamente un webshell con el que podía interactuar a través de solicitudes posteriores”.

Un ataque exitoso permitiría a los actores de facilitar el acceso al servidor afectado y ejecutar comandos sin la necesidad de usar un backdoor en el disco del sistema comprometido o volver a desplegar un ataque cada vez que los hackers deseen acceder al sistema objetivo.

Por el momento no hay una lista de todas las versiones de Confluence Server afectadas, aunque los investigadores aseguran que la falla puede ser explotada incluso en las implementaciones con los últimos parches instalados. En pocas palabras, es probable que todas las versiones en uso de Confluence Server puedan ser explotadas.

Los ataques exitosos permitirían a los hackers implementar una copia en la memora del implante BEHINDER, y por tanto acceder a webshells de solo memoria y soporte integrado para la interacción con herramientas como Meterpreter y Cobalt Strike. Este es un método de ataque funcional, sin mencionar que no requiere de escribir archivos en el disco objetivo y no permite la persistencia, por lo que el reinicio del sistema eliminará cualquier rastro de ataque.

Cuando se implementa el implante BEHINDER, los actores de amenazas usan el webshell en memoria para implementar dos webshells adicionales en el disco.

Riesgo de seguridad activo

Como se menciona anteriormente, las vulnerabilidades no han sido corregidas por Atlassian, por lo que se recomienda a los administradores de implementaciones afectadas considerar algunas medidas de seguridad alternativas. Entre las recomendaciones de Volexity destacan:

- Restringir acceso a las instancias de Confluence Server y Data Center desde Internet

- Desactivar las instancias de Confluence Server y Data Center

Para los usuarios que no puedan aplicar alguna de estas recomendaciones, se recomienda implementar una regla de firewall de aplicaciones web (WAF) para bloquear las URL con los caracteres ${, lo que debería reducir el riesgo de ataque.

Además de estas recomendaciones, los administradores de Atlassian Confluence pueden aplicar las siguientes medidas:

- Bloquear el acceso externo a los sistemas Confluence Server y Data Center

- Verificar que los servicios web orientados a Internet tengan capacidades de monitoreo sólidas y políticas de retención de registros

- Envío de archivos de registro relevantes desde servidores web conectados a Internet a un servidor SIEM o Syslog

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad