Maksym Popov llegó a Estados Unidos pensando que colaboraría estrechamente con el FBI. Lo hizo, pero no como esperaba. Años después consiguió vengarse de las autoridades estadounidenses robando datos de la agencia.

La historia de un chaval de la Europa del Este de principios de la pasada década que se dedicaba a hacer sus pinitos en la red criminal de hackers de su país como la de Maksym Igor Popov, no se diferencia mucho de la de otros como él: nacido en Ucrania, en enero de 2001 entraba por las puertas de la embajada estadounidense en Londres con la promesa de un trabajo como especialista en seguridad informática para el FBI. Popov formaba parte de una red criminal que había estado saqueando las bases de datos de empresas norteamericanas para llevar a cabo operaciones de fraude o extorsión.

Anteriormente había hecho dos visitas a la embajada. Esta tercera serviría para, en teoría, terminar de arreglar los últimos detalles que lo sacarían por fin de su Ucrania natal y lo catapultarían a una vida de opulencia en un país lleno de oportunidades. Eso era lo que Popov pensaba, lo que no sabía es que una vez se bajase del avión del 19 de enero de 2001 en suelo norteamericano sería arrojado a una celda de aislamiento.

Las premisas eran claras: o colaboraba con el FBI o iba a la cárcel. Los agentes federales querían usar los conocimientos de Popov para derribar la red criminal de la que formaba parte trabajando como un topo. Le habían tendido una trampa.

Lo que los federales todavía no sabían era que en Popov no sólo residiría su mayor activo en la lucha contra el cibercrimen, sino también su peor pesadilla. Sin embargo, como ya hemos dicho esto es una historia, que fue recopilada en primera instancia por Wired y que, como tal, hay que contar por partes.

El topo de los fríos campos de Ucrania

Como ya hemos dicho, el FBI había tendido una trampa a Popov. Lo habían tomado por tonto, y el había caído en el engaño con todo el equipo. Lo retuvieron durante 24 horas en un edificio federal en Fair Lakes, Virginia. Cuando los agentes se avinieron a hablar con él sus instrucciones fueron muy claras: se infiltraría en chats de la red criminal como un topo, y mediante conversaciones en el idioma nativo de los delincuentes intentaría llevarlos hasta el puño de hierro de la justicia.

Popov tenía otras ideas. Usando coloquialismos en ruso consiguió alertar a sus “compañeros” de su situación. En ese momento el hacker ucraniano estaba trabajando cada día desde una pequeña casa en la que estaba vigilado, pero cuando el FBI consiguió los registros de chat traducidos al inglés lo sacaron de allí y lo metieron en la cárcel acusado de actividad cibercriminal.

Popov se armó de valor para decirles a los federales “que os jodan, no tenéis ni puta idea de con qué estáis tratando”, pero en el fondo estaba asustado, y con razón. Cada fiscal del país estaba haciendo cola para ser él el que lo metiese en una prisión de máxima seguridad. En aquel momento entró en escena nuestro segundo protagonista, Ernest “E.J.” Hilbert, quien se dio cuenta de que Estados Unidos necesitaba a Popov más de lo que pensaba.

Popov pasaría 28 meses en prisión

Popov pasaría 28 meses en prisión

El agente del FBI y el hacker, los dos protagonistas de la historia

Vale la pena comentar que a finales de los 80 y buena parte de los años 90 el hackingera un “entretenimiento”. No había una estructura criminal organizada. En el año 2000las señales de que las cosas cambiaban llegaban desde Europa del Este: webshackeadas, proliferación de correos electrónicos de phishing como una plaga y los primeros fraudes de tarjeta de crédito. El pirateo informático estaba virando hacia una profesión que daba mucho, mucho dinero.

En 2001 apareció una web llamada CarderPlanet, que introducía la escalabilidad como principal novedad. Este término se puede definir como una propiedad de un sistema, una red o un proceso que indica la habilidad del mismo para adaptarse y reaccionar a cada situación sin perder calidad.

CarderPlanet estaba dedicada a la compraventa de números de tarjeta de crédito, números de identidad y etcétera. Tenía un sistema de reseñas similar al de webs legítimas como eBay y un foro perfectamente organizado. Era el lugar de referencia para cualquiera que pensase en iniciarse en el mundo del cibercrimen, con miles de usuarios registrados.

CarderPlanet fue el prinicpal foco de investigación de Hilbert y Popov

CarderPlanet fue el prinicpal foco de investigación de Hilbert y Popov

Hilbert pensaba que podía tener una oportunidad de colarse en este submundo. Antes de poder siquiera planteárselo, debía convencer a un hacker ucraniano muy cabreado con Estados Unidos y sus autoridades.

La historia de Maksym Igor Popov

Maksym Popov creció en una ciudad a unas dos horas de Kiev, la capital de su país. Como muchos hackers de su generación, su primer contacto con los ordenadores se produjo a una edad temprana y, al cumplir los 15 años, descubrió el primer Internet y se sumergió de lleno en él.

La cultura ciberpunk y la película Hackers: Piratas Informáticos sirvieron para que Popov tuviera muy claras dos cosas: iba a ser un criminal informático e iba a ganar mucho dinero con ello. Encontró a muchos otros como él en aquellas primeras etapas de Internet, que se lanzaron a su propia fiebre del oro robando números de tarjetas de crédito.

Popov no era el hacker con más conocimientos técnicos del mundo, pero sabía usar muy bien el lenguaje para manipular a la gente a su antojo. Empezó “vaciando” tarjetas de crédito usando un inglés casi perfecto en conversaciones con operadoras norteamericanas, un negocio que le funcionó casi un año.

Lo siguiente fue robar datos a empresas para después ofrecerse como “especialista en seguridad”, que no era más que una forma de chantaje para mantener la brecha en su seguridad en secreto a cambio de dinero. En una de estas incursiones atacó a la empresa ya desaparecida E-Money, que fue quien puso al FBI tras su pista. De lo que pasó después ya hemos hablado.

Ernest Hilbert, el agente federal modelo

Hilbert era el típico hombre de familia, con un aspecto que llevaba la etiqueta “agente federal” colgada por todas partes. Dejó su puesto de profesor a los 29 años paraperseguir su sueño de pertenecer al FBI. Su primer caso sirvió para afirmar su posición como agente especialista en cibercrimen, ya que consiguió vincular una intrusión en un ordenador de una empresa de California con un hacker con base de operaciones en los Montes Urales rusos al que se consiguió detener.

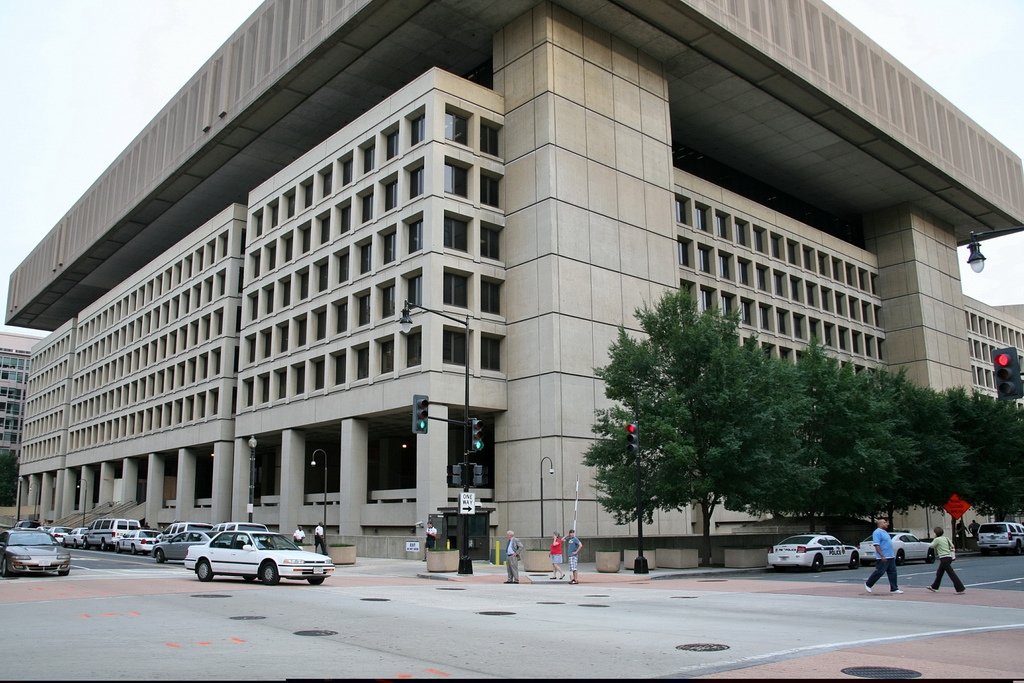

Edificio J. Edgar Hoover del FBI / Cliff editada con licencia CC 2.0A diferencia de muchos de sus colegas, Hilbert entendía a los hackers. Durante sus años de juventud había tenido escarceos inocuos con este mundo, e incuso usaba un sobrenombre durante sus incursiones digitales.

Edificio J. Edgar Hoover del FBI / Cliff editada con licencia CC 2.0A diferencia de muchos de sus colegas, Hilbert entendía a los hackers. Durante sus años de juventud había tenido escarceos inocuos con este mundo, e incuso usaba un sobrenombre durante sus incursiones digitales.

Maksym Igor Popov, colaborador del FBI

Hilbert necesitaba convencer a Popov para su plan, ya que siendo un hablante nativo del ruso y con sus conocimientos podía llegar a sitios con los que el FBI sólo soñaba. El agente quería que el hacker se moviese por chats y foros del submundo estableciendo relaciones, que con suerte darían a los federales las pistas suficientes para tener un caso en el que trabajar.

Sin embargo, había que manejar a Popov con cuidado: había que inflar su ego y mostrar deferencia a sus habilidades. Para ello había que idear un plan, que Hilbert trazó con un fiscal de la acusación californiana que tenía un caso contra él. Pronto Hilbert y Popov estarían llegando a un acuerdo, según el cual tendría que pasar tiempo en prisión en Missouri mientras el Gobierno consolidaba sus casos contra él en California.

Sede del Tribunal Supremo estadounidenseEn esta ocasión los objetivos eran muy distintos: en lugar de a sus “compañeros” la persecución iría contra hackers a los que Popov no estaba vinculado y a los que no debía nada. El acuerdo se firmó el 19 de marzo de 2002, y el pirata ruso se convirtió oficialmente en colaborador del FBI.

Sede del Tribunal Supremo estadounidenseEn esta ocasión los objetivos eran muy distintos: en lugar de a sus “compañeros” la persecución iría contra hackers a los que Popov no estaba vinculado y a los que no debía nada. El acuerdo se firmó el 19 de marzo de 2002, y el pirata ruso se convirtió oficialmente en colaborador del FBI.

Operación Ant City

No fue hasta el mes de agosto de ese mismo año cuando los agentes del FBI llevaron a Popov a su primer día en la oficina. El hacker salía esposado de la cárcel, se le conducía a un coche y se le esposaba después a una mesa de trabajo en la que había varios ordenadores confiscados en una redada antipiratería equipados con teclados en cirílico.

Para Popov esto era como estar trabajando en el Despacho Oval. Se dio cuenta que desde allí podía conseguir cualquier cosa. Este fue el principio de la operación Ant City.

Ordenador de sobremesa de primeros del 2000 / Michael Pereckas editada con licencia CC BY-SA 2.0Ahora que volvía a estar online, Popov aprovechó para adoptar una nueva identidad que introdujo en CarderPlanet y en distintas salas de chat underground. El objetivo prioritario de los federales era detener al principal contribuidor de CarderPlanet, un hackerucraniano conocido simplemente como “Script”.

Ordenador de sobremesa de primeros del 2000 / Michael Pereckas editada con licencia CC BY-SA 2.0Ahora que volvía a estar online, Popov aprovechó para adoptar una nueva identidad que introdujo en CarderPlanet y en distintas salas de chat underground. El objetivo prioritario de los federales era detener al principal contribuidor de CarderPlanet, un hackerucraniano conocido simplemente como “Script”.

Popov contactó con él y acordó la compra de números de tarjeta de crédito por valor de 400 dólares. Al mandarle los números a California “Script” estaba cometiendo un delito de fraude en suelo norteamericano. Con las pruebas que se consiguieron Hilbert persuadió a las autoridades ucranianas de que detuviesen a esta persona, que sólo pasó 6 meses en la cárcel.

Esta clase de “compra controlada” era una clave en el éxito de la operación. Hilbert lo tenía muy claro: enseñar un poco de dinero era lo necesario para que Popov consiguiese cerrar acuerdos y hacer contactos. Una vez tenían las pruebas en la mano, era más fácil rastrear la brecha de seguridad hasta su origen.

El éxito de Ant City llevó a otros departamentos del FBI a solicitar la colaboración de Popov.

Representación de un hacker trabajando / Katy Levinson editada con licencia CC BY-SA 2.0

Representación de un hacker trabajando / Katy Levinson editada con licencia CC BY-SA 2.0

El mayor caso de Ant City

Algunas jornadas eran cortas y otras interminables, pero todas terminaban de la misma manera: con Hilbert durmiendo en su casa y Popov entre rejas. El agente federal pensó que sería una buena idea ofrecer en Acción de Gracias algo especial al hacker: una comida típica de la celebración y una proyección de La Comunidad del Anillo, algo que Popov no disfrutaba muy a menudo. Huelga decir que Hilbert se ganó su confianza y su aprecio de inmediato.

Esto sirvió para estrechar la colaboración entre los dos, lo que les llevó a cerrar su caso más importante. El asunto empezó en febrero de 2003, cuando la empresa de pagos con tarjeta de crédito online Data Processing International sufrió un ataque que expuso ocho millones de tarjetas de crédito.

Popov empezó a preguntar por el asunto en los lugares habituales. Uno de sus contactos, un estudiante ruso de 21 años que se hacía llamar “RES”, informó de queconocía a los tres hackers responsables y que podía llegar a un trato.

Logo de ICQ, la plataforma que usaban los hackers rusos para comunicarse en privado / Tatiana Bolshakova editada con licencia CC 2.0Popov se ofreció a comprar abiertamente los ocho millones de números por 200.000 dólares, aunque quería una muestra primero (que permitiría a Hilbert verificar la autenticidad de los datos). Al principio “RES” desconfió de la oferta, ya que ninguna de las compras anteriores del hacker hacía pensar que tuviera tanto dinero en su cuenta bancaria.

Logo de ICQ, la plataforma que usaban los hackers rusos para comunicarse en privado / Tatiana Bolshakova editada con licencia CC 2.0Popov se ofreció a comprar abiertamente los ocho millones de números por 200.000 dólares, aunque quería una muestra primero (que permitiría a Hilbert verificar la autenticidad de los datos). Al principio “RES” desconfió de la oferta, ya que ninguna de las compras anteriores del hacker hacía pensar que tuviera tanto dinero en su cuenta bancaria.

Hilbert pensó rápidamente en una solución: vestir a Popov con ropa de calle, llevarle a un banco, rodearlo de dinero y grabar un vídeo. Le quitaron las esposas y filmaron a Popov mientras manejaba en sus manos los fajos de billetes. Entonces Popov empezó a hablar:

Bueno, aquí te enseño la pasta. Es jodidamente real, no me estoy tirando el rollo. La transferiré a mi cuenta. Todas las putas marcas de agua, toda esa mierda está aquí. Te lo estoy enseñando para que lo veas bien. Así que llama a los tuyos, y cerremos este jodido negocio de una vez.

Identificar a ‘RES’ fue muy fácil

Popov sabía que, por encima de todo, lo que los hackers del Este querían más que nada era un trabajo. Mencionó de pasada a “RES” que parte del dinero con el que iba a pagar la operación salía de un empleo diario en una empresa llamada HernesPlast, una tapadera creada para conocer la identidad del hacker.

Popov animó a su contacto a solicitar un empleo en la empresa, con lo que pronto tuvieron su nombre real como parte de las pruebas.

Cuando Popov ganó su libertad

28 meses después de su llegada a Estados Unidos, Popov se vio liberado de sus obligaciones con la justicia. Sin embargo, su situación era complicada: no podía acceder a la Seguridad Social, solicitar la tarjeta de residencia o conseguir un carnet de conducir. Gracias a Hilbert se le relocalizó en una casa y se le asignó un sueldo de mil dólares mensuales mientras siguiese trabajando en la operación Ant City.

Pasaporte estadounidenseSin embargo, un incidente en la calle provocó que Popov llamase asustado al FBI y decidiese que, a la mínima oportunidad, se volvía para Ucrania costase lo que costase. De hecho pidió un permiso judicial para ir a visitar a su familia a condición de que volviese el 18 de agosto para presentarse a firmar en el tribunal. Hilbert llevó al hacker al aeropuerto, sabiendo que nunca volvería a verle.

Pasaporte estadounidenseSin embargo, un incidente en la calle provocó que Popov llamase asustado al FBI y decidiese que, a la mínima oportunidad, se volvía para Ucrania costase lo que costase. De hecho pidió un permiso judicial para ir a visitar a su familia a condición de que volviese el 18 de agosto para presentarse a firmar en el tribunal. Hilbert llevó al hacker al aeropuerto, sabiendo que nunca volvería a verle.

Tras la escapada de Popov Ant City cerró sus puertas definitivamente, alertando a todas las compañías que habían sido atacadas de los hallazgos que habían realizado. Eventualmente se acusó formalmente a 700 personas, aunque no se llegó a extraditar a ninguna.

Después de Ant City llegó la pesadilla

Una vez había vuelto a Ucrania, Popov abrió su propia empresa de seguridad, llamada Cycmos. Según sus propias palabras, la empresa espiaba en los bajos fondos de Internet vendiendo datos de inteligencia a las empresas que eran objetivos de los ataques. Hilbert se mantuvo en contacto con el hacker, que empezó a enviarle pistas sobre los ataques “por los viejos tiempos”.

El día de Fin de Año de 2004 el teléfono de Hilbert sonó. Era Popov, que le dijo quehabía habido una gran brecha de la que el FBI era una de las víctimas. Cycmos habia estado monitorizando a una red de hackers que estaban especializados en una tecnología anterior a Internet llamada X.25.

Servidor dedicado al correo electrónico actual / CWCS Managed Hosting editada con licencia CC 2.0Estas redes habían servido para impulsar las primeras redes de paquetes conmutados, y en 2004 era poco menos que un recuerdo. Sin embargo, las redes antiguas seguíanalojando los datos de miles de empresas y agencias gubernamentales, que seguían conectadas a ella.

Servidor dedicado al correo electrónico actual / CWCS Managed Hosting editada con licencia CC 2.0Estas redes habían servido para impulsar las primeras redes de paquetes conmutados, y en 2004 era poco menos que un recuerdo. Sin embargo, las redes antiguas seguíanalojando los datos de miles de empresas y agencias gubernamentales, que seguían conectadas a ella.

Los rusos habían estado explorando en estas redes y encontrando datos de empresas estadounidenses por todas partes. Uno de sus objetivos era especialmente preocupante, ya que se trataba de un centro de datos de AT&T que alojaba los servidores de correo electrónico de varias agencias del Gobierno. Esto daba a los hackers acceso a las cuentas de correo de cualquier agente del gobierno que usase el dominio .gov.

Después de que se presentase a Hilbert toda esta información llamó a sus superiores, se subió a un avión con destino Washington DC y se dispuso a liderar la investigación. También se acordó pagar a Cycmos 10.000 dólares para mantener el secreto. Popov envió al FBI los documentos, que contenían un dossier recopilado durante la redada a CarderPlanet y una lista de 100 hackers que el Gobierno tenía en su punto de mira.

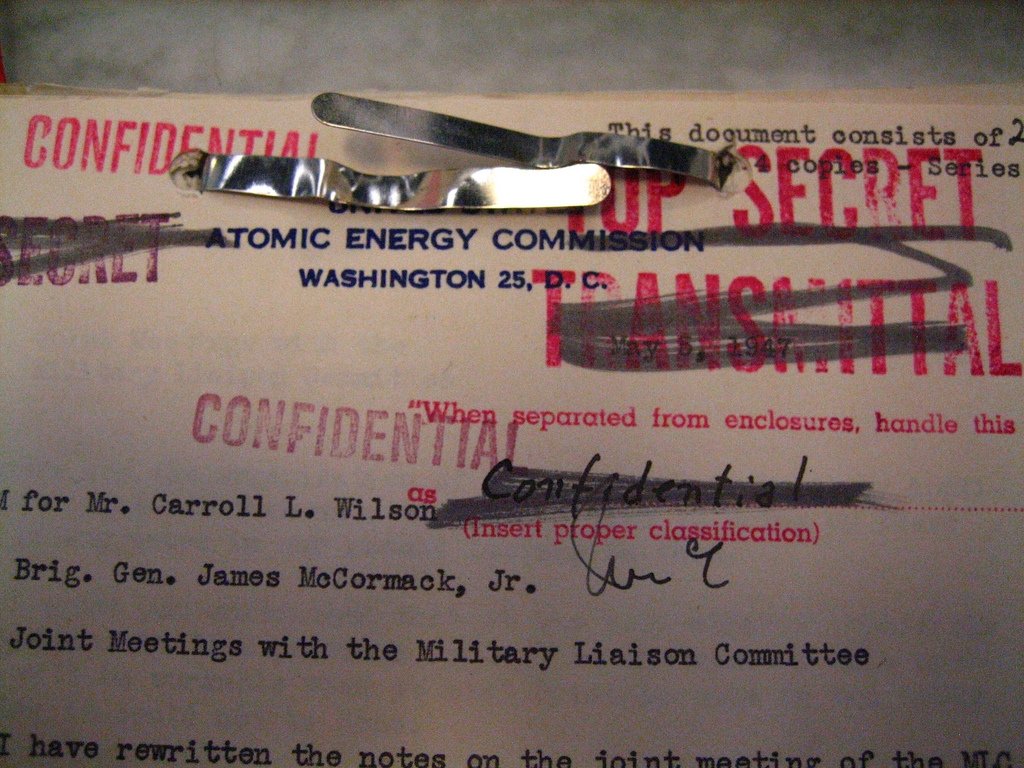

Representación de un documento clasificado / RestrictedData editada con licencia CC 2.0Hilbert le pidió más a Popov, que le ofreció una pista que le llevó a conversar con el jefe de la red de hackers de X.25: Leonid “Eadle” Sokolov, que admitió ser el responsable de la brecha y reconoció su participación en el robo de documentos. El agente federal ya lo tenía, iba a ser el caso más grande de su carrera.

Representación de un documento clasificado / RestrictedData editada con licencia CC 2.0Hilbert le pidió más a Popov, que le ofreció una pista que le llevó a conversar con el jefe de la red de hackers de X.25: Leonid “Eadle” Sokolov, que admitió ser el responsable de la brecha y reconoció su participación en el robo de documentos. El agente federal ya lo tenía, iba a ser el caso más grande de su carrera.

Sin embargo, los acontecimientos dieron un giro inesperado cuando el agente federal descubrió que Popov se había puesto en contacto con las otras empresas atacadas y también les había ofrecido sus servicios, usando el alias “Dennis Pinhaus”. Sin embargo, nadie sabía quién se escondía bajo dicho seudónimo a excepción de Hilbert.

El Departamento de Justicia investigó a Hilbert a causa de esto, e incluso se le llegó a presionar para que revelara quién se escondía bajo el alias. Hilbert no cedió y siguió protegiendo a Popov. Eventualmente Leonid Sokolov fue detenido y Hilbert fue prácticamente apartado de todos los casos importantes y posibilidades de promoción. Finalmente, presentaría su dimisión en 2007.

Edificio del Departamento de Justicia de EE.UU. en Washington / DAVID HOLT editada con licencia CC BY-SA 2.0

Edificio del Departamento de Justicia de EE.UU. en Washington / DAVID HOLT editada con licencia CC BY-SA 2.0

Popov y Hilbert en la actualidad

Hilbert tiene un nuevo empleo como consultor de seguridad. Han pasado más de seis años desde la última vez que habló con Popov por teléfono por última vez. En esa última conversación y según se recoge, Popov le dio las gracias por cómo le trató durante su tiempo en la cárcel y por cómo se manejó toda su estancia en Estados Unidos. No había pistas, no había propuestas de tratos, sólo gratitud.

Ahora se ha ido y ha cambiado su vida, tiene una familia y según sus propias palabras me lo debe todo (Ernest Hilbert)

Respecto a Popov, ahora es un hombre de familia que sigue con su empresa de seguridad. No tiene más que buenas palabras con respecto a Hilbert:

Es el único amigo que tuve. Sigo siendo un black hat y nunca he cambiado. ¿A quién le importa? Todavía le aprecio. (Maksym Popov)

Sin embargo, a pesar de estas buenas palabras lo cierto es que Popov le costó la carrera a Hilbert. También participó en el hack al FBI, y no se arrepiente. Actualmente forma parte de una célula hacktivista de Anonymous.

La historia entre Popov y Hilbert es el primer intento de entrar en el undergrounddel hacking ruso. El agente federal tenía muy claro qué debía hacer para conseguirlo, y sus métodos se han seguido imitando en la actualidad.

Fuente:https://www.malavida.com/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad