Un exploit es una aplicación maliciosa programa especialmente para aprovecharse de un fallo en una aplicación con el fin de comprometer el sistema y conseguir permisos en él o ejecutar código en la memoria aprovechando el proceso de la aplicación vulnerable. Por lo general, los piratas informáticos hacen uso de kits de exploits que recopilan diferentes exploits funcionales de manera que los atacantes tengan más fácil llevar a cabo sus ataques. Para protegernos de estas herramientas maliciosas debemos utilizar medidas de seguridad específicas como EMET.

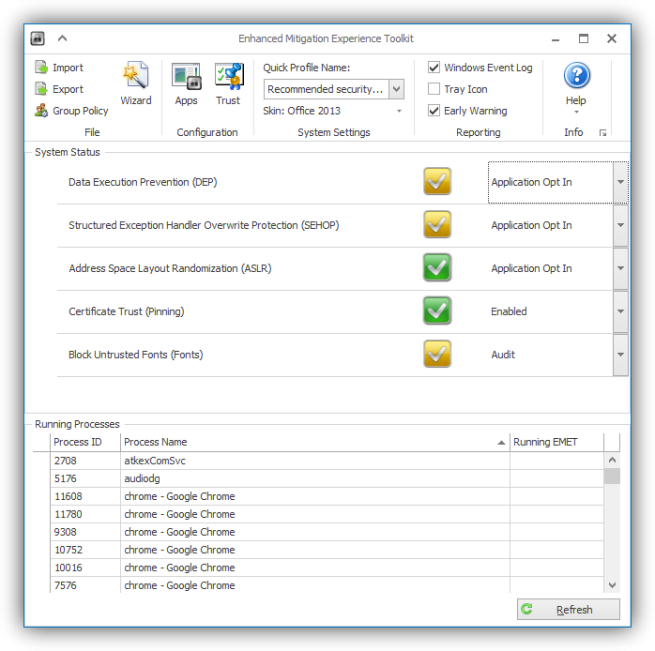

EMET, acrónimo de Enhanced Mitigation Experience Toolkit, es una herramienta de seguridad profesional desarrollada por Microsoft para Windows con el fin de proteger a los usuarios de los diferentes ataques mediante exploits. La versión más reciente de esta herramienta de seguridad (EMET 5.5) es compatible con Windows 10 e incluye los siguientes módulos de protección:

- Mitigación de ataques ASR.

- Mitigación de ataques EAF+.

- Mitigación de ataques contra el DEP.

- Mitigación de ataques contra SEHOP.

- Mitigación de ataques NullPage.

- Mitigación de ataques Heapspray Allocation.

- Mitigación de ataques EAF.

- Mitigación de ataques ASLR.

- Mitigación de ataques LLC-ROP.

- Mitigación de ataques MPC-ROP.

- Mitigación de ataques CC-ROP.

- Mitigación de ataques SEF-ROP.

- Mitigación de ataques SP-ROP.

- Evita el uso de fuentes de no confianza en Windows 10.

Podemos descargar la versión más reciente de EMET desde su página web principal.

Según los expertos de seguridad de FireEye, los piratas informáticos tras el desarrollo del kit de exploits Angler han publicado una nueva versión que incluye una serie de nuevos exploits para Adobe Flash y Microsoft Silverlight capaces de evadir las medidas de seguridad de EMET. Esto se debe a que estos exploits no hacen uso de las técnicas generales Return Oriented Programming (ROP) para evadir la capa de seguridad Data Execution Prevention (DEP) del sistema operativo, sino que atacan mediante unas técnicas totalmente diferentes a las conocidas. Estos exploits también evaden las capas de seguridad Export Address Table Filtering (EAF y EAF+).

Por suerte, estos exploits solo funcionan en Windows 7, una razón más para actualizar a Windows 10 en cuanto tengamos oportunidad ya que, tal como ha asegurado Microsoft en muchas ocasiones, es un sistema mucho más robusto y preparado para hacer frente a las amenazas más complejas.

Si queremos evitar que estos exploits comprometan la seguridad de nuestro sistema operativo debemos asegurarnos de actualizar las aplicaciones más vulnerables (Java, Flash y Silverlight) y, además, utilizar alguna herramienta de seguridad capaz de ofrecer protección proactiva contra exploits.

Alternativas a EMET

EMET es una herramienta muy sencilla de utilizar y especialmente desarrollada para proteger los sistemas Windows de los diferentes exploits que circulan por la red, sin embargo, existen otras aplicaciones a la altura capaces de ofrecer una protección contra este tipo de amenazas.

Hoy en día, las principales suites de seguridad como Bitdefender, Kaspersky y ESET cuentan con esta medida de seguridad de manera que, según el comportamiento de las aplicaciones y qué partes del sistema intenten comprometer, sean capaces de bloquearlas para evitar que exploten vulnerabilidades.

Además, existen otras aplicaciones como Malwarebytes Anti-Exploit especialmente desarrolladas para proteger a los usuarios de exploits que intenten comprometer determinadas aplicaciones aplicando una protección especial a dichos procesos del sistema.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad