Un reciente reporte señala que es posible abusar del Protocolo de Inicio de Sesión (SIP) con el fin de desplegar un ataque de scripts entre sitios (XSS). Juxhin Dyrmishi Brigjaj, de Enable Security menciona que este protocolo, empleado para la administración de las comunicaciones a través de servicios que incluyen VoIP, audio y mensajería instantánea, puede ser utilizado como un conducto para realizar ataques basados en aplicaciones de software.

Los principales riegos son el despliegue de ataques XSS, evasión de medidas de seguridad como la política del mismo origen y el lanzamiento de ataques de phishing e inyecciones de malware.

Acorde a Brigjaj, en el peor de los casos esto podría conducir al compromiso remoto no autenticado de sistemas críticos. El investigador usó como ejemplo el caso de VoIPmonitor, un rastreador de paquetes de red de código abierto utilizado por los administradores de sistemas para analizar la calidad de las llamadas VoIP en función de algunos parámetros de red.

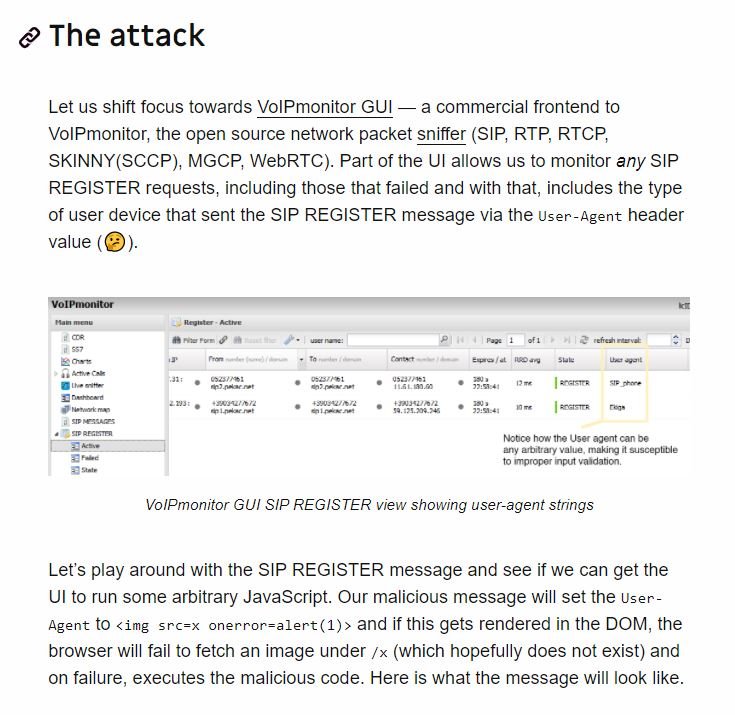

Anteriormente fue detectada una vulnerabilidad en la interfaz gráfica de usuario (GUI) del software durante una auditoría de seguridad. Una de las características de la GUI es la supervisión de las solicitudes de registro de dispositivos SIP.; el sistema de monitoreo incluye el tipo de dispositivo que envió el mensaje de registro SIP a través de un valor de encabezado user-agent.

Este valor se representa en el DOM del navegador web del usuario, por lo que los actores de amenazas podrían abusar de esto para conducir a una condición de ejecución de código malicioso: “Esto podría ser poco funcional en escenarios reales, aunque debemos tener en cuenta que este código se ejecuta en el navegador de un administrador y se almacena allí durante un período de tiempo”.

El experto agrega que la ejecución de código remoto podría conducir a una escalada de privilegios y acceso de administrador persistente para los actores de amenazas. Para ello, el hacker malicioso requiere de la creación de una cuenta de administrador para almacenar una carga útil de JavaScript, lo que significa que la vulnerabilidad podría tener consecuencias que incluyen la exfiltración de datos y tráfico, el secuestro de otras cuentas de administrador y la implementación de malware como keyloggers o backdoor.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad