Los equipos de seguridad de Mozilla anunciaron la corrección de una falla crítica de corrupción de memoria que reside en sus bibliotecas de criptografía Network Security Services (NSS). Esta es una herramienta para l desarrollo de aplicaciones de servidor y cliente con seguridad habilitada para SSL v3, TLS, PKCS #5, PKCS #7, PKCS #11, PKCS # 2, S/MIME, certificados X.509 v3 y otros estándares de seguridad.

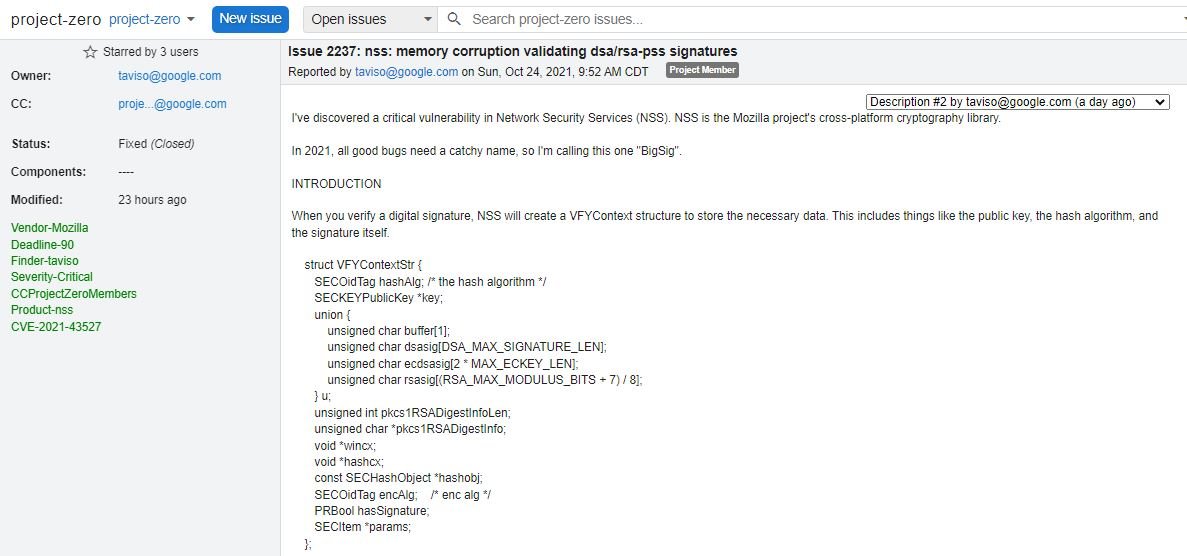

Esta falla fue reportada por el investigador de Google Project Zero Tavis Ormandy y reside en las versiones de NSS anteriores a 3.73 y 3.68.1, además de ser identificada como CVE-2021-43527. La explotación exitosa de la falla podría provocar un desbordamiento de búfer basado en el montón durante el manejo de firmas DSA o RSA-PSS codificadas en DER en clientes email y lectores PDF que empleen versiones vulnerables de NSS.

Si los actores de amenazas logran desencadenar el desbordamiento de búfer, podrían conducir a escenarios de ejecución de código arbitrario, evasión de herramientas de seguridad y otros riesgos para el sistema objetivo.

En su alerta de seguridad, Mozilla señala que las aplicaciones que usan NSS para la validación de certificados y otras funciones TLS, X.509, OCSP o CRL podrían verse afectadas: “Creemos que todas las versiones de NSS desde v3.14 son vulnerables. Mozilla planea producir una lista completa de las API afectadas, pero en estos momentos cualquier uso estándar de NSS podría verse afectado, ya que la falla es fácil de reproducir y afecta a múltiples algoritmos”.

La buena noticia es que la vulnerabilidad no parece afectar al navegador Mozilla Firefox, aunque se cree que todos los clientes email y visores PDF que usan NSS para la verificación de firmas podrían verse afectados. Tanto Mozilla como otras compañías usan NSS en toda clase de productos, incluyendo:

- Firefox OS

- Aplicaciones cliente de código abierto como Evolution, Pidgin, Apache OpenOffice y LibreOffice

- Productos de servidor de Red Hat como Red Hat Directory Server, Red Hat Certificate System y el módulo SSL mod_nss para Apache Web Server

- Productos de servidor de Oracle como Oracle Communications Messaging Server y Oracle Directory Server

- SUSE Linux Enterprise Server

Se recomienda a los usuarios de implementaciones afectadas mantenerse al tanto de cualquier actualización publicada por Mozilla y aplicar de inmediato los parches lanzados por la compañía.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad