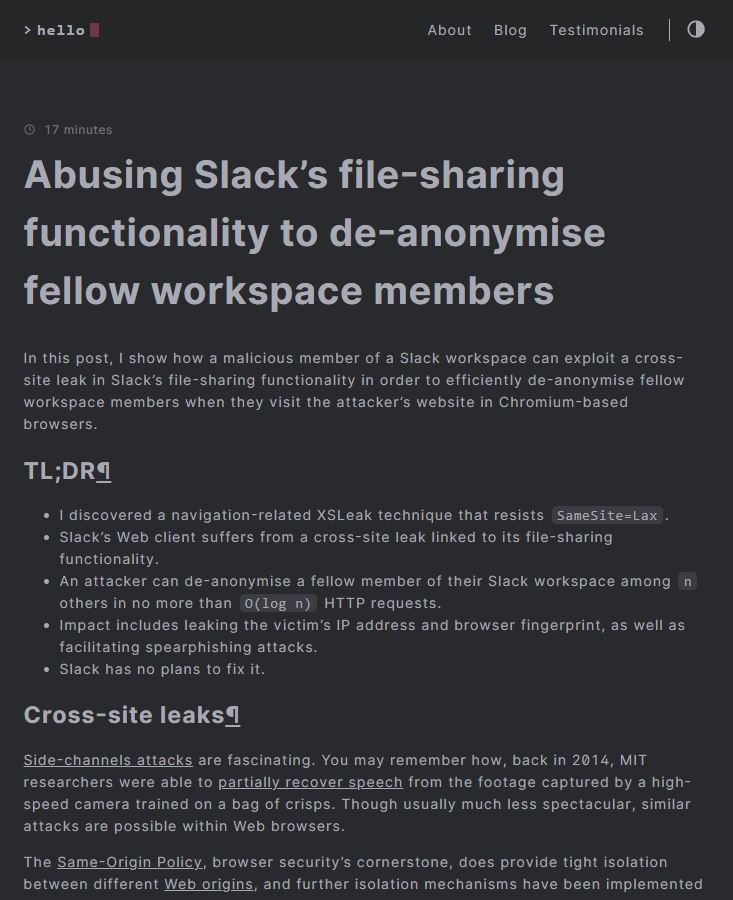

Especialistas en ciberseguridad reportan la detección de una falla de seguridad en la función de intercambio de archivos en Slack cuya explotación permitiría a los actores de amenazas identificar la identidad de usuarios fuera de esta plataforma. Si bien se ha demostrado la existencia del error, Slack parece no tener intención de abordarlo, dejando la responsabilidad de prevenir un ataque a los usuarios.

La falla, descrita como una fuga entre sitios (XSLeak), permitiría a un actor de amenazas evadir la política del mismo origen, una medida de seguridad que evita que las pestañas y marcos de diferentes dominios accedan a datos en otras pestañas de navegador.

Condiciones similares fueron encontradas hace un par de años en las funciones de intercambio de imágenes en Facebook, Twitter y otras plataformas. Cuando los usuarios cargan una imagen, el servicio de host crea una URL única para ese recurso al que solo pueden acceder las partes dentro del hilo. Los actores de amenazas pueden abusar de este mecanismo para crear una URL única para un usuario objetivo y luego redirigir a los navegadores a otro sitio web solicitando la misma URL.

Al parecer, la falla en XSLeak depende de que los hackers tengan una cuenta de usuario en el mismo espacio de trabajo de Slack que el usuario objetivo para poder enviarle mensajes directos. Cuando se carga un archivo en un canal de mensajería directa, Slack crea una URL a la que solo pueden acceder los miembros de la conversación, por lo que otros usuarios que hagan clic en esta URL serían redirigidos a la página principal de Slack.

Slack usa la directiva “SameSite = lax” para proteger su cookie de sesión, lo que significa que solo está disponible para solicitudes de dominios bajo condiciones específicas. En el reporte se demuestra que con un código JavaScript simple, un actor de amenazas puede crear una página web que elude la protección de SameSite y obtener así la URL.

Cabe mencionar que el error no siempre es explotable, ya que no funciona en la aplicación de escritorio y para móviles, por lo que solo puede ser usado en el sitio web de Slack para navegadores basados en Chromium. Debido a sus características, Slack decidió no lanzar actualizaciones para abordar este error, argumentando que la función afectada solo es usada por los miembros de entornos de trabajo seguros, por lo que la intrusión de un usuario no autorizado se considera improbable.

Finalmente, la plataforma emitió un comunicado dejando claro que son los usuarios quienes deberán cuidarse la espalda: “La mejor manera de prevenir ataques entre miembros de un espacio de trabajo es asegurarse de que todos en su espacio de trabajo sean miembros o socios de confianza”.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad