Hewlett Packard Enterprise (HPE) ha emitido una alerta de seguridad para invitar a sus usuarios a aplicar el parche que abordará una falla en Edgeline Infrastructure Manager (EIM), una de sus principales soluciones para la administración de aplicaciones. Acorde al reporte, la explotación exitosa de esta vulnerabilidad permitiría a los actores de amenazas esquivar el mecanismo de autenticación en este producto para infiltrarse en su infraestructura en la nube.

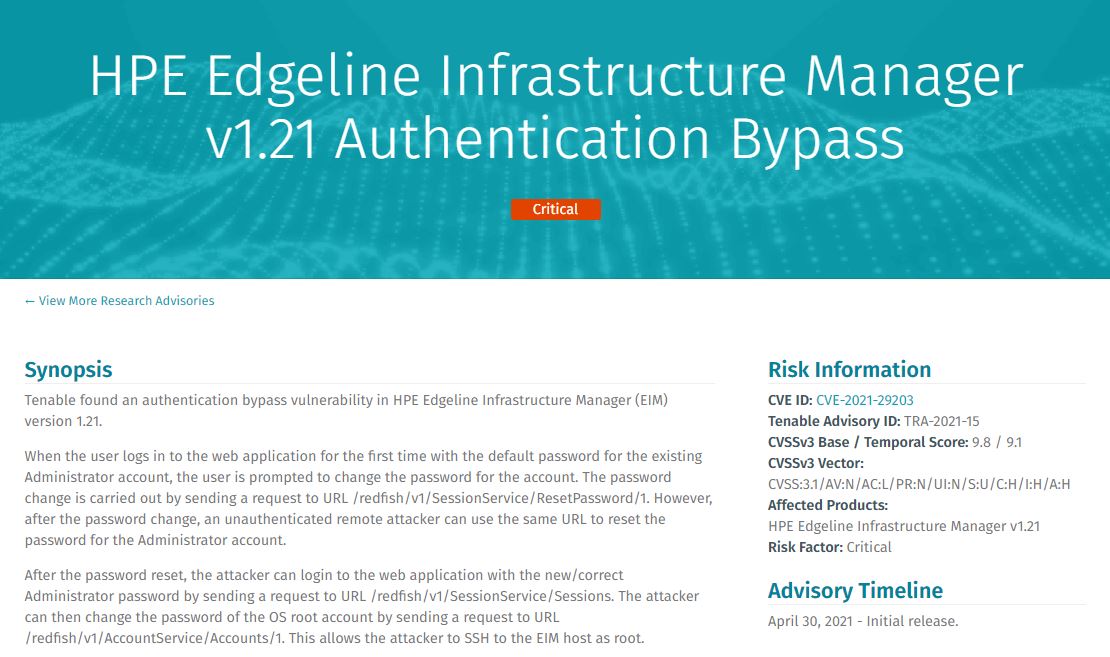

La vulnerabilidad recibió un puntaje de 9.8/10 en la escala del Common Vulnerability Scoring System (CVSS) y reside en todas las versiones de EIM anteriores a v1.21. Esta es una suite de administración “edge-computing” lanzada hace un par de años.

Expertos de la firma de seguridad Tenable identificaron la falla (CVE2021-29203) a inicios de 2021, presentando el reporte a HPE el 1 de febrero. La compañía lanzó un parche junto con muchas otras correcciones para múltiples fallas para productos empleados en sistemas operativos como CentOS 7, Red Hat Enterprise Linux, SUSE y múltiples versiones de Windows.

En su reporte HPE detalla brevemente los hallazgos: “Se ha detectado una vulnerabilidad en EIM, también conocido como HPE Edgeline Infrastructure Manager Software. Esta falla podría ser explotada de forma remota para esquivar la autenticación en el sistema y permitiendo a los actores de amenazas obtener acceso privilegiado, conduciendo a escenarios de denegación de servicio y modificaciones arbitrarias de configuración.”

Por otra parte, los expertos de Tenable mencionan que la falla está relacionada con un error en la forma en que HPE maneja el restablecimiento de contraseñas para las cuentas de administrador: “Cuando los usuarios inician sesión en la aplicación por primera vez con una contraseña predeterminada de administrador, se le solicita al usuario cambiar la contraseña de la cuenta. El cambio se realiza enviando una solicitud a URL /redfish/v1/SessionService/ResetPassword/1; no obstante, después del cambio de contraseña, un atacante remoto no autenticado puede usar la misma URL para restablecer la contraseña de la cuenta de administrador.”

Todo lo que un atacante tiene que hacer a continuación es iniciar sesión en la aplicación web con la contraseña de administrador actualizada enviando una solicitud a URL/redfish/v1/SessionService/Sessions. Los investigadores concluyen mencionando que un hacker malicioso podría cambiar la contraseña de la cuenta root del sistema operativo enviando una solicitud a URL/redfish/v1/AccountService/Accounts/1.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad