Especialistas en ciberseguridad reportan el hallazgo de una vulnerabilidad en Less.js, un lenguaje de preprocesador ampliamente utilizado. Acorde al reporte, la falla podría ser explotada por actores de amenazas para desplegar ataques de ejecución remota de código.

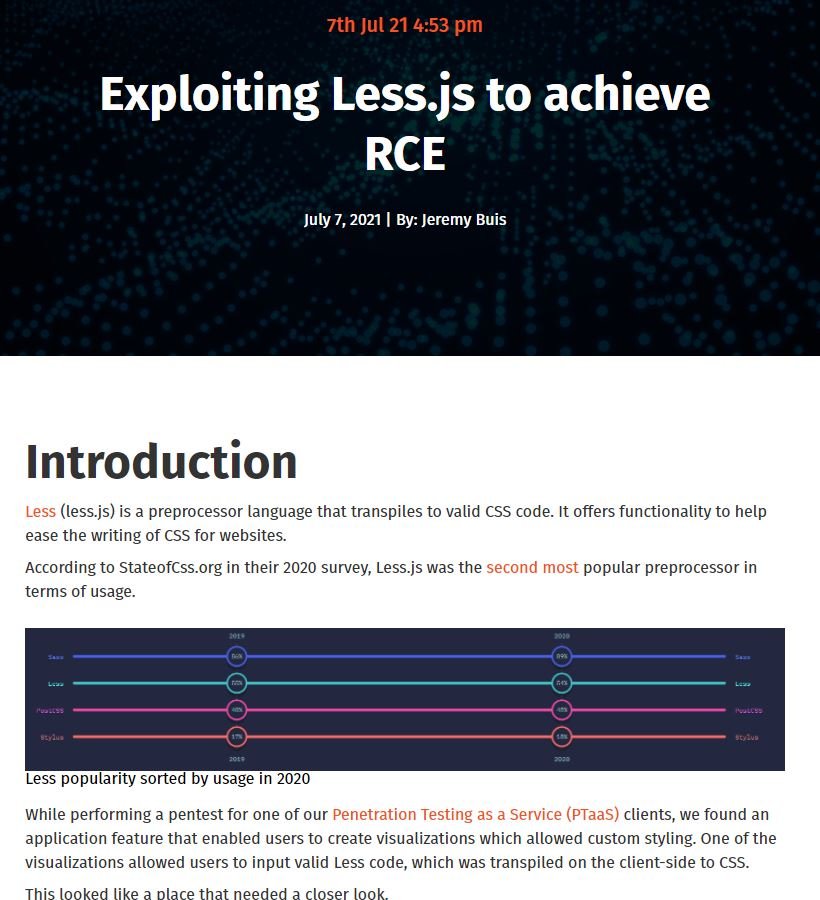

Los investigadores reportan que Less.js se transpila al código CSS válido y se emplea para la escritura CSS de sitios web. Además, la biblioteca Less.js admite plugins desde fuentes remotas usando la sintaxis @plugin; estos plugins deberán estar escritos en JavaScript y se ejecutarán cuando se interprete el código Less.

Los actores de amenazas pueden abusar de esta característica para el despliegue de ataques remotos: “Si el código Less es procesado en el lado del cliente, se podría originar un ataque de scripts entre sitios (XSS), aunque su ejecución del lado del servidor puede conducir a la ejecución remota de código (RCE)”, señala el reporte elaborado por la firma Software Secured. Todas las versiones de Less con soporte para la sintaxis @plugin son vulnerables a estos escenarios.

La investigación incluye una prueba de concepto (PoC) y una demostración de explotación en escenarios reales en CodePen.io, un sitio web para la creación de fragmentos de código Less.js. Los operadores de este sitio web fueron notificados al respecto y ya se ha desarrollado una solución para abordar esta falla.

Declaraciones posteriores del autor de esta investigación Jeremy Buis especifican que los ataques descritos en su publicación solo pueden ser explotados bajo determinadas condiciones: “Un ejemplo de escenario de riesgo está relacionado con una característica que acepta estilos personalizados a través del código Less de un usuario determinado; una configuración vulnerable facilita la explotación”, señala el autor.

Buis agrega que, según los análisis más recientes, Less sigue sin abordar estos problemas: “Hasta donde sabemos, no se han emitido nuevos informes sobre el plugin y el comportamiento de los parámetros vulnerables. Establecimos comunicación con los desarrolladores hace más de un año cuando las fallas fueron detectadas y reconocidas.” Finalmente, los expertos recomiendan actualizar a una versión reciente de Less y eliminar el soporte para la sintaxis @plugin con el fin de mitigar el riesgo de ataques XSS o RCE.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad