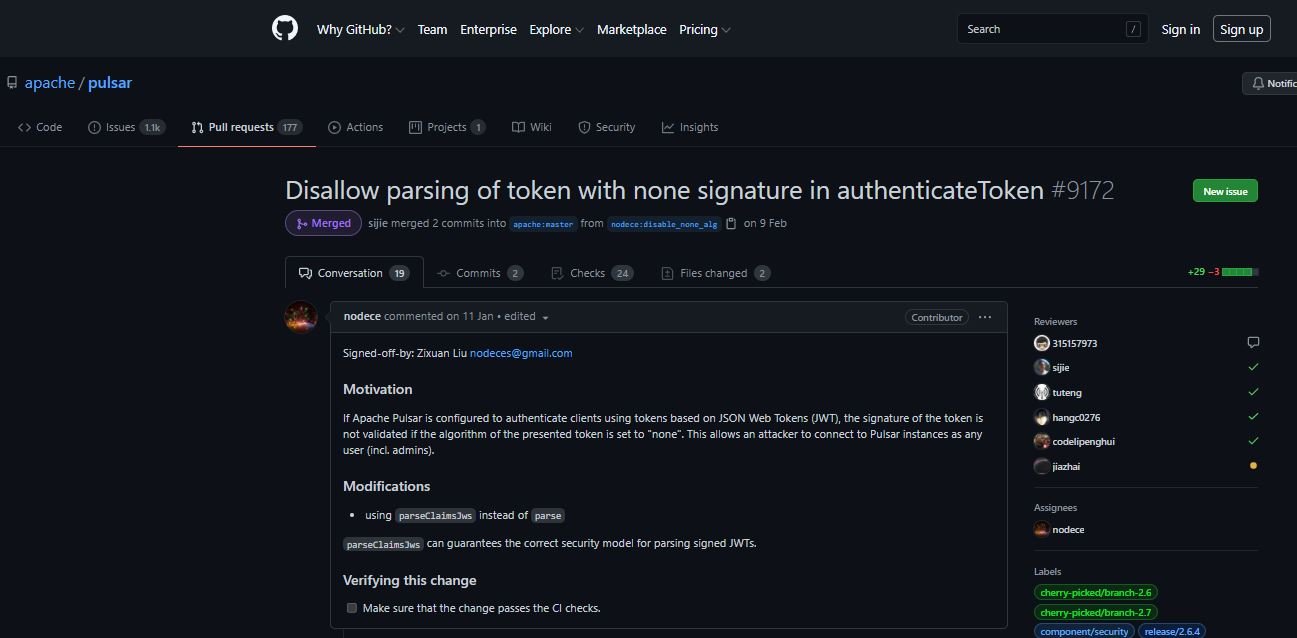

La plataforma de intercambio de datos y mensajería del servidor Apache Pulsar anunció la corrección de un error de seguridad que podría permitir a un atacante secuestrar cuentas configuradas de una manera específica. El mensaje de los desarrolladores dice: “Si Apache Pulsar está configurado para autenticar clientes utilizando tokens basados en JSON Web Tokens (JWT), la firma del token no se valida si el algoritmo del token presentado se establece en ‘none’. Esto permite que un atacante se conecte a las instancias de Pulsar como cualquier usuario sin importar sus privilegios”.

Acorde a Sijie Guo, miembro del Comité de Gestión del Proyecto Apache Pulsar (PMC), si bien la falla se considera crítica su impacto en escenarios reales es limitado: “Este problema solo permite que un token se autentique con un algoritmo sin firma. Un usuario autenticado no obtiene acceso directamente y todavía deberá pasar por el proceso de autorización para concretar un ataque”.

Guo agregó que JWT no es el modo de autenticación predeterminado para esta implementación: “Pulsar proporciona un complemento de autenticación conectable para admitir diferentes mecanismos de autenticación. Actualmente es compatible con TLS mutuo, OAuth2, Athenz, Kerberos y JWT. mTLS y OAuth2 son los más populares. JWT es solo uno de ellos”.

Sobre un posible ataque a usuarios con privilegios de administrador, el desarrollador mencionó que los actores de amenazas deberán conocer el nombre de usuario antes de desplegar un ataque, además de que un exploit exitoso, incluso en un usuario administrador, no resultaría en ataques más severos en el sistema host y se limitaría a crear y eliminar temas en un inquilino determinado en un clúster Pulsar.

No obstante, Guo reconoce que se debe tener más precaución al integrar nuevas funciones en la aplicación. “Es importante leer la documentación sobre la biblioteca de terceros que estamos eligiendo y usar el método correcto para analizar el token JWT”.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad