Especialistas en ciberseguridad reportan la detección de una vulnerabilidad crítica impactando en decenas de millones de dispositivos de Internet de las Cosas (IoT). Identificada como CVE-2021-2837, la falla permitiría a los hackers acceder a las transmisiones de audio y video de los dispositivos afectados y recibió un puntaje de 9.6/10 acorde al Common Vulnerability Scoring System (CVSS).

El reporte fue elaborado por la firma de seguridad Mandiant y presentado ante la Agencia de Ciberseguridad y Seguridad de Infraestructura (CISA).

Acorde al reporte, la explotación permitiría a los actores de amenazas comprometer un dispositivo IoT vulnerable de forma remota con el fin de acceder al audio y video en vivo, además de extraer credenciales para futuros ataques y alcanzar otros dispositivos en la red. Estos ataques adicionales podrían incluir maniobras de control remoto muy peligrosas para el sistema objetivo.

La investigación, a cargo de Jake Valletta, Erik Barzdukas y Dillon Franke, señala que es prácticamente imposible elaborar una lista de dispositivos y fabricantes vulnerables debido a la forma en que los fabricantes y revendedores integran el protocolo Kalay antes de distribuir los dispositivos a los consumidores finales.

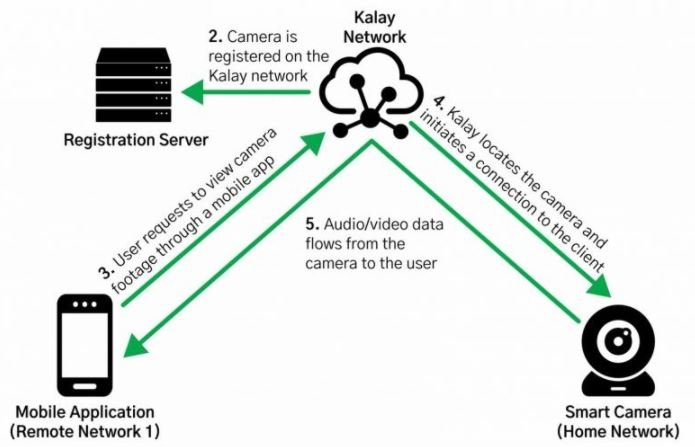

Kalay es un protocolo de enlace empleado como kit de desarrollo de software (SDK) por la plataforma ThroughTek que provee una red plug-and-play con el fin de facilitar la conexión con dispositivos inteligentes con sus respectivas aplicaciones móviles. En la imagen mostrada a continuación, se muestra un proceso de registro de dispositivos y una conexión de cliente en la red Kalay. En este proceso se describe un usuario accede de forma remota a la cámara habilitada para Kalay de su red doméstica en una aplicación móvil desde una red remota.

Al parecer, el problema radica en el proceso de registro del dispositivo, que requiere solo un identificador asignado de 20 bytes, al que se refieren como UID, para acceder a la red. Este UID lo proporciona un cliente habilitado para Kalay (una app móvil, por ejemplo) desde una API alojada por los vendedores de un dispositivo específico.

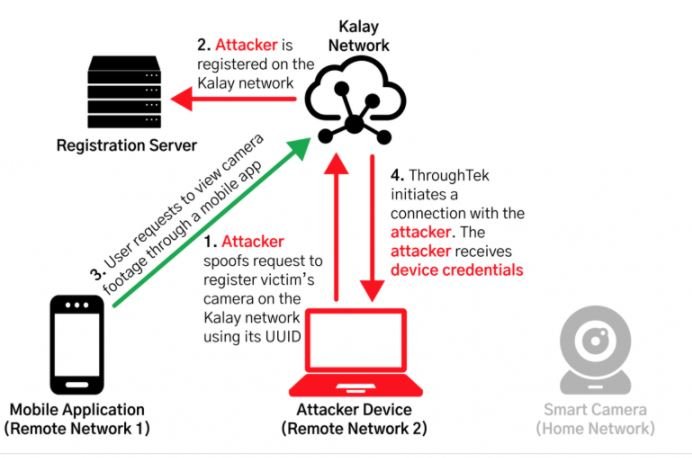

La explotación de esta falla requiere que los hackers conozcan a detalle el protocolo Kalay, además de contar con acceso a los UID, aunque esto podría ser evadido mediante ingeniería social u otras tácticas de hacking. Al contar con acceso a esta información, los actores de amenazas podrían tomar control de los dispositivos afectados y sobrescribir los dispositivos habilitados con Kalay en los servidores y derivar en un secuestro de conexión.

Posteriormente, los actores de amenazas pueden continuar con el proceso de conexión para robar nombres de usuario y contraseñas. El siguiente diagrama muestra lo que sucede cuando existen en la red un dispositivo afectado y un dispositivo malicioso con el mismo UID; en pocas palabras, el registro malicioso sobrescribe el registro legítimo y se redireccionan las conexiones a los recursos controlados por el atacante.

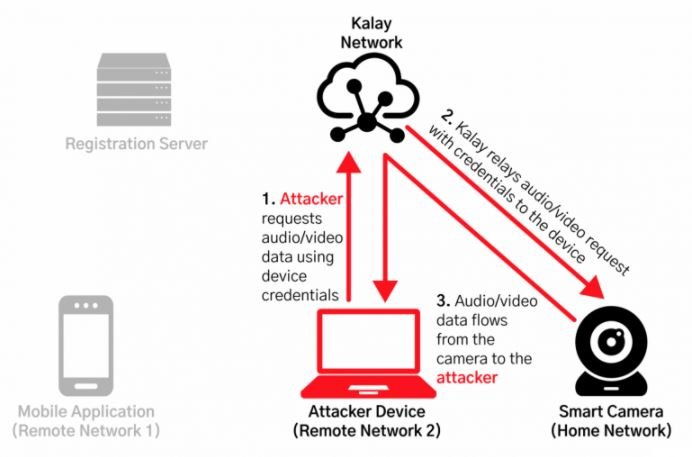

Por si fuera poco, los actores de amenazas pueden conectarse de forma remota al dispositivo afectado y ejecutar llamadas de procedimiento remoto (RPC) con el fin de acceder a información audiovisual, conduciendo al compromiso remoto total de los dispositivos afectados.

Sobre el alcance de esta falla, las plataformas oficiales de ThroughTek señalan que el protocolo Kalay está habilitado en al menos 83 millones de dispositivos IoT, equivalentes a más de mil millones de conexiones mensuales en la plataforma. El reporte de Mandiant señala que los productos Kalay afectados incluyen fabricantes de cámaras IoT, monitores para bebés y productos de grabadoras de video digital (DVR), entre otros equipamientos.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad