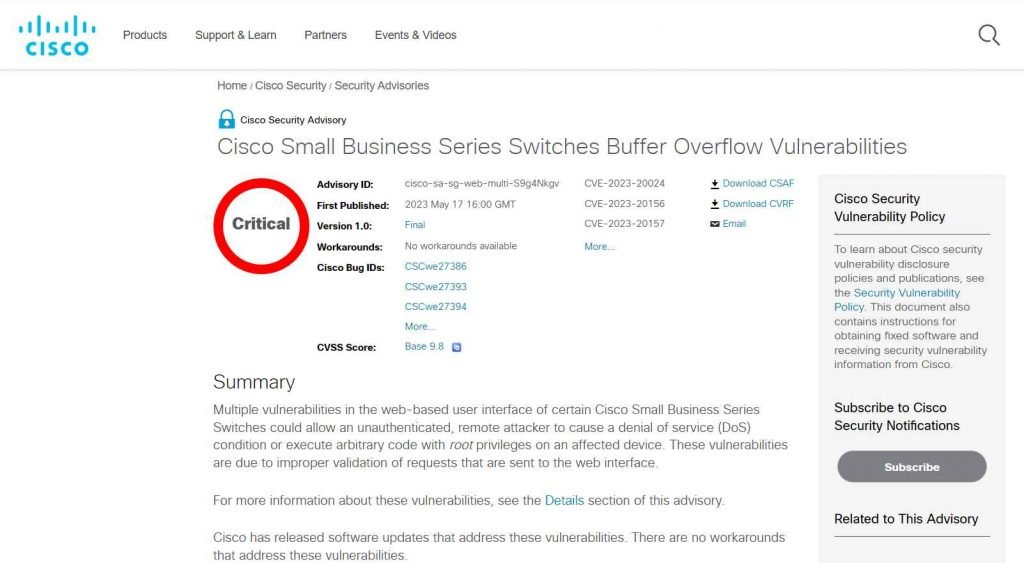

Se ha descubierto que una variedad de productos de Cisco incluyen varias fallas de seguridad graves que los piratas informáticos pueden explotar para causar problemas graves, como denegación de servicio, ejecución remota de código, escalada de privilegios y otras vulnerabilidades importantes. La puntuación del Sistema de puntuación de vulnerabilidades comunes (CVSS) para estas vulnerabilidades, que las coloca en la categoría “crítica”, es significativa por la expresión de su gravedad.

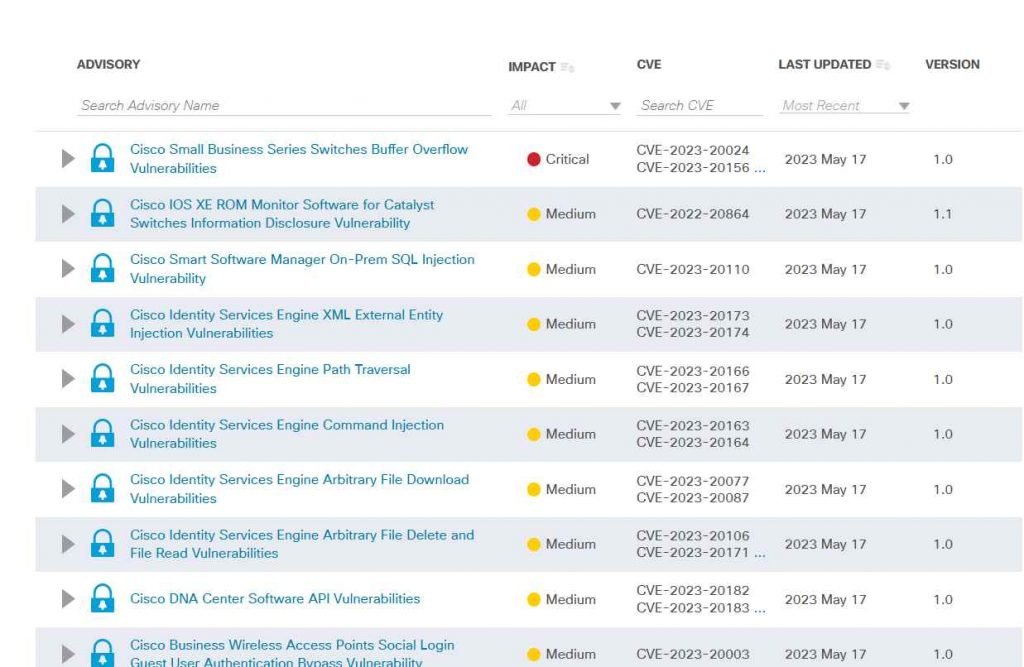

De acuerdo con la metodología de calificación CVSS, cuatro de las nueve vulnerabilidades se clasifican como graves ya que tienen una puntuación de 9,8 sobre 10. Las siguientes líneas de productos se ven afectadas por las nueve vulnerabilidades. –

Los switches administrados de la serie 350 y los switches inteligentes de la serie 250 tienen una solución en la versión de firmware 2.5.9.16.

Switches administrados apilables de la serie 350X (corregidos en la versión de firmware 2.5.9.16)

Switches administrados apilables de la serie 550X (corregidos en la versión de firmware 2.5.9.16)

Conmutadores inteligentes de la serie Business 250 (corregidos en la versión de firmware 3.3.0.16)

Conmutadores de la serie Business 350 (corregido en la versión de firmware 3.3.0.16)

Conmutadores inteligentes para pequeñas empresas de la serie 200 (no se aplicarán parches)

Conmutadores de la serie 300 para pequeñas empresas (no se aplicarán parches)

Serie 500 para pequeñas empresas sin parches Apilable Conmutadores administrados

Las cuatro fallas de seguridad (CVE-2023-20159, CVE-2023-20160, CVE-2023-20161 y CVE-2023-20189) se originan a partir de una falla en la interfaz de usuario basada en la web de Cisco Small Business Series Switch. La validación inadecuada de las solicitudes enviadas a la interfaz web es lo que conduce a las vulnerabilidades. Debido a la ausencia de validación, una solicitud maliciosa puede ejecutar código arbitrario con privilegios de raíz en el dispositivo dañado.

Esto implica que un atacante remoto posiblemente pueda realizar una solicitud personalizada a través de la interfaz web y ejecutar código arbitrario con capacidades de root en el dispositivo de destino sin necesidad de autenticación. Tal exploit tiene serias repercusiones ya que le da al atacante un amplio acceso sobre el sistema comprometido.

Cisco ha puesto a disposición actualizaciones de software para ayudar a reducir estas vulnerabilidades. Dado que actualmente no existen soluciones alternativas efectivas, es imperativo que los usuarios y administradores de los equipos Cisco afectados apliquen estas actualizaciones lo antes posible.

La vulnerabilidad de lectura de configuración no autenticada (CVE-2023-20162), la vulnerabilidad de denegación de servicio no autenticada (CVE-2023-20158) y la vulnerabilidad de desbordamiento de búfer de montón no autenticado (CVE-2023-20024, CVE-2023-20156 y CVE-2023-20157) en los switches de la serie Small Business de Cisco se encontraban entre las otras cinco fallas de alta gravedad para las que se lanzaron parches esta semana.

Es crucial tener en cuenta que, a pesar de que estas vulnerabilidades tienen códigos de explotación de prueba de concepto disponibles, el Equipo de respuesta a incidentes de seguridad de productos (PSIRT) de Cisco señaló que, hasta donde saben, estas vulnerabilidades aún no se han utilizado en ataques cibernéticos. Sin embargo, el hecho de que existan estos códigos de ataque demuestra la rapidez con la que se deben corregir estas vulnerabilidades.

Los administradores de red y los usuarios de los equipos Cisco afectados deben tener en cuenta que los productos que ya comenzaron el proceso de finalización de su vida útil no obtendrán actualizaciones de firmware que resuelvan estas vulnerabilidades.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad