Microsoft ha reportado la corrección de una vulnerabilidad en Exchange Server detectada a inicios de 2021 y cuya explotación habría permitido a los actores de amenazas establecer reglas de reenvío en las cuentas afectadas, lo que eventualmente permitiría el acceso a los emails entrantes. Conocida como ProxyToken e identificada como CVE-2021-33766, la falla recibió un puntaje de 6.5/10 según el Common Vulnerability Scoring System (CVSS).

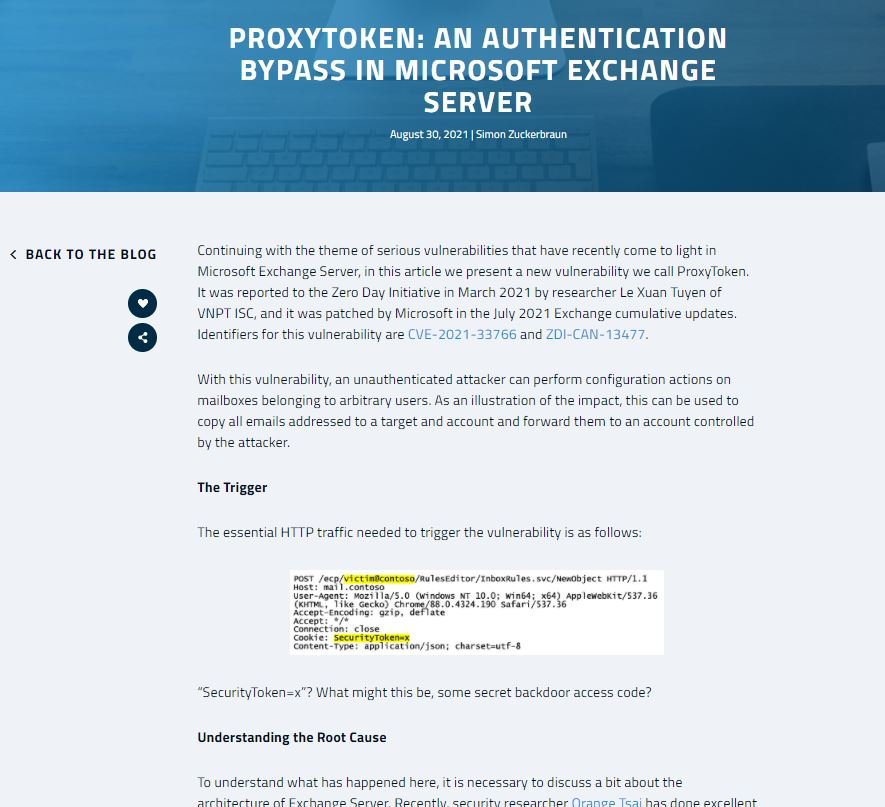

Esta falla fue reportada por el investigador Le Xuan Tuyen, en colaboración con The Zero Day Initiative (ZDI). El experto menciona que la vulnerabilidad está relacionada con la autenticación de solicitudes a servicios dentro de la aplicación web ecp, y podría ser explotada mediante el envío de solicitudes especialmente diseñadas para evadir el proceso de autenticación.

Por otra parte, el reporte de ZDI señala que: “los actores de amenazas no autenticados pueden realizar acciones de configuración arbitrarias en las cuentas email afectadas.” Como resultado de estas acciones maliciosas, es posible copiar todos los correos electrónicos recibidos por el usuario afectado y redirigirlos a una ubicación controlada por los atacantes.

Los expertos señalan que la falla existe debido a que los sitios que Exchange crea en IIS (front-end y back-end) autentican solicitudes específicas cuando la función de autenticación delegada no está habilitada y se usa una cookie conocida como SecurityToken.

“Cuando el front-end ve la cookie SecurityToken, sabe que solo el back-end es responsable de autenticar esta solicitud. Mientras tanto, el back-end desconoce por completo que necesita autenticar algunas solicitudes entrantes basadas en la cookie SecurityToken, ya que DelegatedAuthModule no se carga en instalaciones que no han sido configuradas para usar la función especial de autenticación delegada”, señala el reporte de ZDI.

Los actores de amenazas con una cuenta en el mismo servidor Exchange del usuario afectado podrían abusar de la falla para establecer una regla de reenvío que permita acceder a la información de la bandeja de entrada afectada. Además, si los administradores de Exchange establecieron un valor de configuración global para permitir el uso de reglas de reenvío a destinos arbitrarios de Internet, el ataque no requerirá autenticación en el sistema afectado.

Por seguridad, se recomienda a los usuarios de implementaciones vulnerables actualizar Exchange a una versión segura.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad