Apache Software Foundation es una organización sin fines de lucro con sede en los Estados Unidos que brinda asistencia financiera a una variedad de proyectos de software de código abierto. Apache Software Foundation (ASF) se originó a partir de un colectivo de personas que trabajaban en el servidor Apache HTTP. Las estadísticas de participación de mercado más recientes indican que Apache HTTP Server mantiene su posición como el servidor web más utilizado en Internet. Apache Software Foundation ha anunciado el lanzamiento de una nueva versión de su servidor web HTTP Server para remediar un par de vulnerabilidades de seguridad. Estas vulnerabilidades permiten a un atacante pasar de contrabando solicitudes, hacer que el proceso se bloquee y desencadenar la división de la respuesta HTTP.

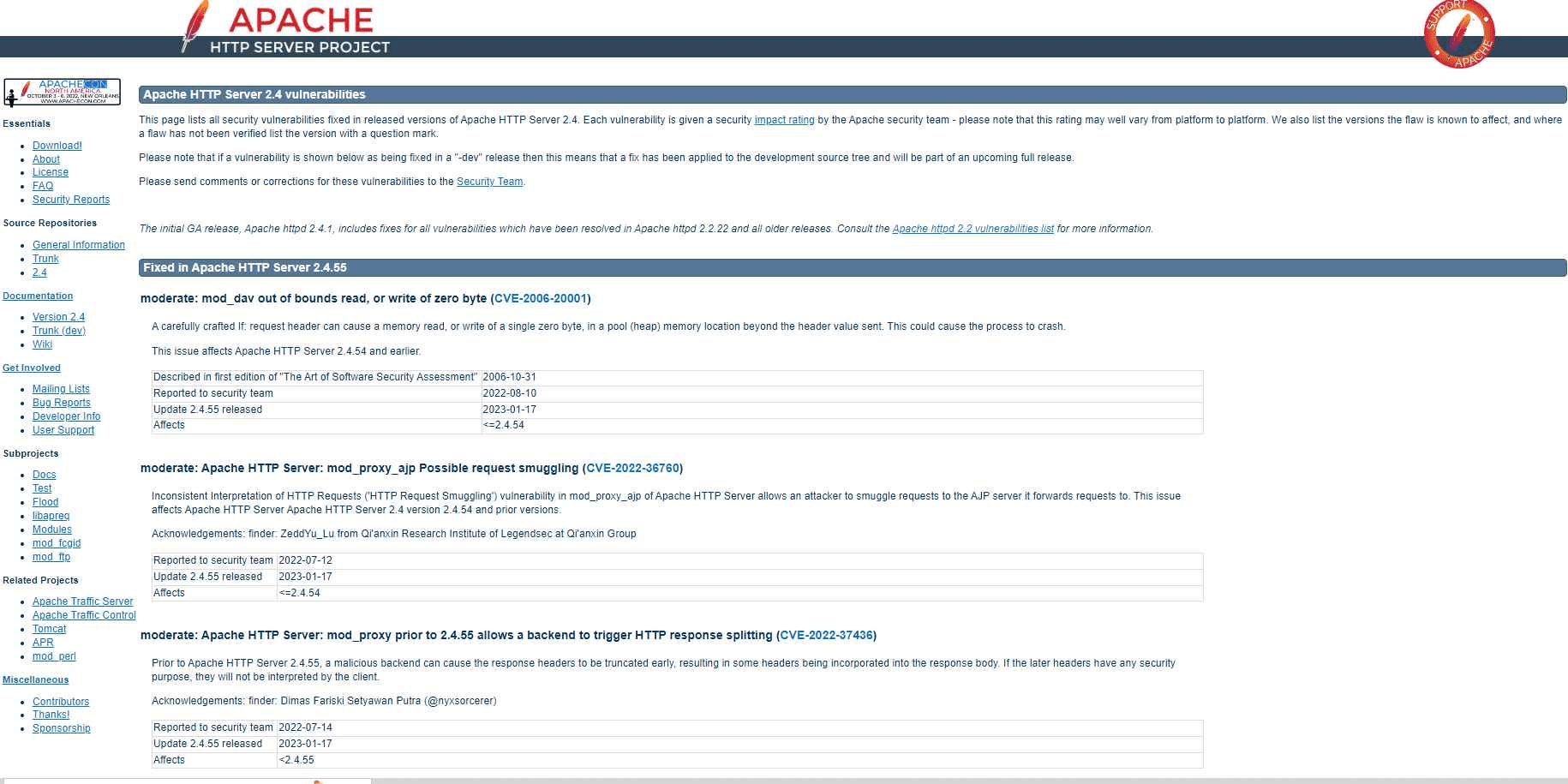

El parche aborda tres vulnerabilidades de seguridad que se han documentado formalmente: CVE-2006-20001, CVE-2022-36760 y CVE-2022-37436.

CVE-2006-20001 : esta vulnerabilidad se clasifica como moderada. Un encabezado de solicitud If: bien construido puede desencadenar una lectura o escritura de memoria de un solo byte cero en una dirección de memoria de grupo (montón) que está más allá del valor del encabezado que se entregó. Esto puede suceder incluso si no se transmitió el valor del encabezado. Esto puede provocar que el proceso se corrompa.

CVE-2022-36760 : esta vulnerabilidad conocida como “Interpretación inconsistente de solicitudes HTTP” o “Contrabando de solicitudes HTTP” existe en el componente mod proxy ajp del servidor Apache HTTP. Esta vulnerabilidad permite a un atacante pasar de contrabando solicitudes al servidor AJP al que pasa las solicitudes.

CVE-2022-37436 : esta vulnerabilidad se considera moderada. Antes del lanzamiento de Apache HTTP Server versión 2.4.55, un backend malicioso podía hacer que los encabezados de respuesta se truncasen antes de tiempo, lo que provocaría que se incluyeran ciertos encabezados en el cuerpo de la respuesta. Esta vulnerabilidad se solucionó en la última versión de Apache HTTP Server. Estos últimos encabezados no serán evaluados por el cliente ya que la seguridad es la razón por la cual fueron incluidos.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad