Las actividades de malware realizadas por botnets representan un peligro para los dispositivos y las redes que siempre se está desarrollando. Debido al hecho de que las configuraciones de los dispositivos de Internet de las cosas (IoT) a menudo los dejan abiertos a ataques, los actores de amenazas apuntan a estos dispositivos para reclutarlos en actividades nefastas. Además la cantidad de dispositivos conectados a Internet continúa aumentando. Los operadores están volviendo a implementar malware para una variedad de distribuciones y objetivos cambiando las botnets existentes para expandir las operaciones y agregando tantos dispositivos como sea posible a su infraestructura, de acuerdo con las tendencias recientes.

Un ejemplo de una amenaza que siempre se está adaptando es Zerobot que es una red de bots basada en Go que se propaga en gran medida a través de vulnerabilidades en dispositivos y aplicaciones en línea de Internet de las cosas (IoT). Los controladores del malware agregan continuamente nuevos exploits y capacidades. Durante muchos meses, el equipo de investigación de Microsoft Defender para IoT ha estado atento a Zerobot, al que sus propietarios también se refieren como ZeroStresser. Desde que Microsoft comenzó a monitorearlo, Zerobot ha sufrido muchas iteraciones de modificación y ha estado disponible como parte de un programa de malware como servicio. La Oficina Federal de Investigaciones (FBI) incautó varios dominios en diciembre de 2022 que estaban relacionados con negocios de DDoS para contratar. Entre esos dominios había uno que tenía vínculos con Zerobot.

Microsoft ya ha comentado sobre el entorno en constante cambio de peligros potenciales. La transición de la economía cibernética hacia el malware como servicio ha industrializado los ataques y ha simplificado la compra y el uso de malware por parte de los atacantes el establecimiento y mantenimiento del acceso a redes comprometidas y el uso de herramientas preparadas para llevar a cabo sus ataques. Esto ha llevado a un aumento en el número de ciberataques exitosos. Hemos estado atentos a los anuncios de la botnet Zerobot en una variedad de redes sociales, además de otras notificaciones sobre la venta y el mantenimiento del malware así como capacidades adicionales que están actualmente en desarrollo.

La botnet Zerobot, que se descubrió por primera vez a principios de este mes, tiene como objetivo los sistemas Apache en un esfuerzo por ampliar la gama de dispositivos de Internet de las cosas (IoT) que puede atacar.

Según un informe que hizo público el miércoles el equipo de Microsoft Security Threat Intelligence (MSTIC), el modelo de malware como servicio (MaaS) se está utilizando para vender la botnet que fue escrita en el lenguaje de programación Go. La red de bots se propaga a través de vulnerabilidades en dispositivos y aplicaciones web de Internet de las cosas (IoT).

Investigadores de FortiGuard Labs de Fortinet fueron quienes hicieron el primer descubrimiento de Zerobot a principios de diciembre. Dijeron que la botnet apuntaba a las máquinas Linux. El objetivo, al igual que el de las redes de bots tradicionales, es obtener el control de los dispositivos conectados a Internet, como firewalls, enrutadores y cámaras web e incorporarlos a una red de bots para llevar a cabo ataques DDoS.

El informe publicado por MSTIC esta semana amplía los resultados originales descubiertos por FortiGuard al describir las progresiones que se han realizado en la generación más reciente de la red de bots.

Según una investigación publicada por MSTIC, “Zerobot 1.1 amplía sus capacidades al incluir nuevas técnicas de ataque y nuevas vulnerabilidades para arquitecturas compatibles” lo que amplía el alcance de la capacidad del malware para infectar una variedad de diversos tipos de dispositivos electrónicos.

Escribieron que Zerobot, que también es conocido por sus operadores como ZeroStresser y es rastreado por Microsoft como DEV-1061 usa múltiples módulos para infectar dispositivos vulnerables que se basan en una variedad de diseños arquitectónicos y sistemas operativos. Esta información proviene del hecho de que Microsoft es consciente del malware. Sin embargo, la actualización más reciente está dirigida a los sistemas operativos Apache y Apache Spark.

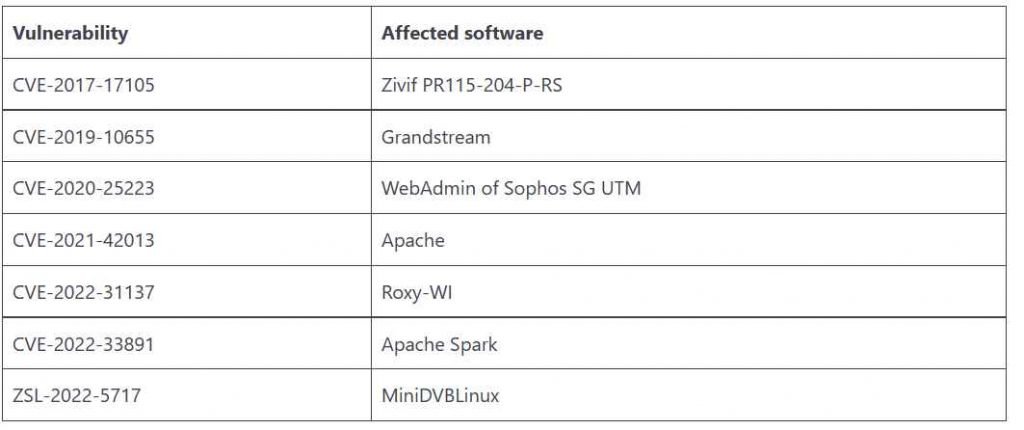

Según la información proporcionada por MSTIC, Zerobot 1.1 ahora puede explotar vulnerabilidades en Apache (CVE-2021-42013) y Apache Spark (CVE=2022-33891). También hay más vulnerabilidades en los sistemas MiniDVBLinux DVR, los sistemas de redes Grandstream y la interfaz gráfica de usuario Roxy-WI.

Los investigadores escribieron que la red de bots se aprovecha de las vulnerabilidades de los dispositivos que no han sido parcheados o que tienen medidas de seguridad inadecuadas. En algunos casos la botnet utilizará técnicas de fuerza bruta en dispositivos vulnerables que incluyen configuraciones inseguras que utilizan credenciales predeterminadas o débiles.

Según su informe “el malware puede intentar adquirir acceso a dispositivos explotando una combinación de ocho nombres de usuario populares y 130 contraseñas para dispositivos IoT que usan SSH y telnet en los puertos 23 y 2323 para propagarse a los dispositivos”. También señalaron que se han realizado esfuerzos para abrir puertos y conectarse a ellos mediante la activación de puertos en los puertos 80, 8080, 8888 y 2323.

La carga útil maliciosa que arroja la botnet es un script genérico llamado zero.sh que ejecuta Zerobot o un script que descarga el binario Zerobot de una arquitectura particular a través de la fuerza bruta. De cualquier manera, la carga útil es dañina.

A principios de este mes, el FBI tomó el control de aproximadamente cincuenta dominios que se usaban para realizar ataques de denegación de servicio distribuidos (DDoS) en todo el mundo. Uno de esos dominios estaba vinculado con ZeroStresser.

El Internet de las cosas está impulsado por una variedad de diseños de unidades de procesamiento central, incluidos x86, Arm y MIP. Zerobot continuará examinando muchas opciones binarias hasta que localice la correcta.

Además el malware utiliza una variedad de mecanismos de persistencia que son específicos para cada sistema operativo. Los investigadores dijeron que han descubierto muestras que pueden operar en Windows y guardarse a través de la carpeta de Inicio a pesar de que no se puede propagar a computadoras basadas en Windows. Hace uso de una combinación de configuraciones de entrada de escritorio, daemon y servicio en sistemas basados en Linux.

Las muestras de Windows se derivan de una pieza de malware de código abierto que puede infectar computadoras que ejecutan Windows, Linux y macOS.

Se sabía que Zerobot tenía nueve formas distintas de iniciar ataques DDoS, y los investigadores de MSTIC identificaron siete más. Estas nuevas técnicas incluyen el envío de paquetes UDP y TCP con cargas útiles personalizables, así como la entrega de paquetes SYN o ACK de forma individual o conjunta.

Los investigadores de Microsoft también descubrieron una muestra que puede ejecutarse en Windows y se basa en una herramienta de administración remota (RAT) de código abierto multiplataforma (Linux, Windows, macOS) que tiene múltiples funciones incluida la capacidad de administrar procesos, realizar operaciones de archivo, tomar capturas de pantalla y ejecutar comandos. El descubrimiento de esta herramienta fue posible gracias a la investigación de las direcciones IP de comando y control (C2) utilizadas por el malware. Esta herramienta de administración remota (RAT) se puede descargar con el uso de un script llamado impst.sh:

El desarrollo continuo de nuevas capacidades y la velocidad con la que se agregan a la versión más reciente de Zerobot resaltan la urgencia de establecer medidas de seguridad exhaustivas. Las siguientes son algunas precauciones que se deben tomar para proteger los dispositivos y las redes contra el peligro que representa Zerobot

Utilice soluciones de seguridad que ofrezcan protección integrada en terminales, identidades, correo electrónico, aplicaciones y datos. Estas soluciones tienen la capacidad de brindar visibilidad entre dominios y capacidades de detección.

Adopte una solución de seguridad IoT completa para IoT para ver y monitorear todos los dispositivos IoT y OT, detectar y responder a amenazas e integrarse con plataformas SIEM/SOAR y XDR.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad