Especialistas en ciberseguridad han publicado un parche no oficial que protege los sistemas Windows contra la explotación del conjunto de vulnerabilidades conocido como PrintNightmare, descubiertas hace algunas semanas. Como los usuarios recordarán, la falla permite la ejecución remota de código y la escalada de privilegios mediante la instalación de drivers de impresión maliciosos.

Microsoft lanzó una actualización de seguridad para abordar el problema de ejecución remota de código, aunque este parche no protegía los sistemas vulnerables contra los ataques de escalada de privilegios. Es por ello que investigadores como Benjamin Delpy, desarrollador de Mimikatz, se han enfocado en la creación de un parche de seguridad completo.

Estas son vulnerabilidades críticas, ya que permiten que cualquier persona obtenga privilegios SYSTEM en un dispositivo local e incluso en un controlador de dominio simplemente conectándose a un servidor de impresión remoto con acceso a Internet e instalando un controlador malicioso. Una vez que los atacantes obtienen privilegios SYSTEM, el sistema objetivo se verá completamente comprometido.

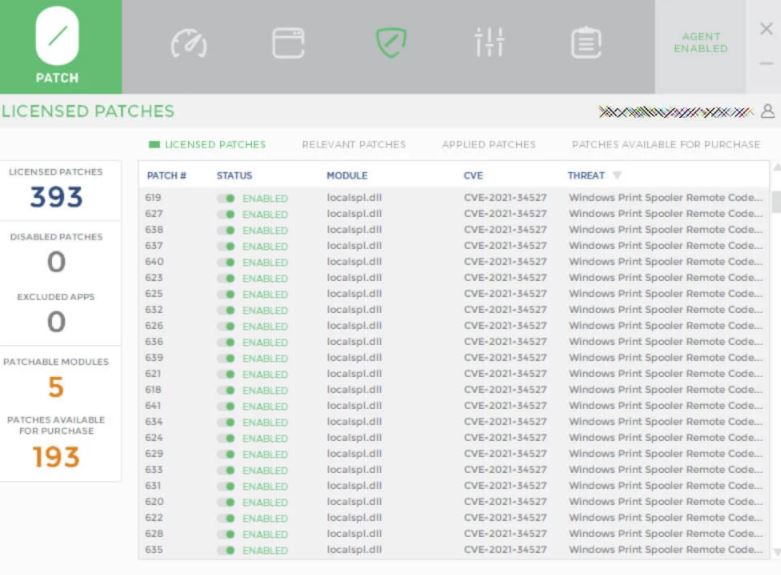

Mitja Kolsek, cofundador de 0patch, anunció el lanzamiento de un microparche gratuito para corregir todas las vulnerabilidades PrintNightmare: “Decidimos implementar la solución alternativa basada en políticas de grupo, que bloquea la instalación de cualquier controlador de impresora desde servidores poco confiables”, menciona el investigador.

Los usuarios interesados en esta solución alternativa deben registrarse en 0patch y luego instalar un agente en su dispositivo Windows para instalar la corrección, que se habilitará de forma automática al finalizar la instalación.

Kolsek menciona que este método modifica la función DoesPolicyAllowPrinterConnectionsToServer en win32spl.dll, de modo que crea que los valores PackagePointAndPrintOnly y PackagePointAndPrintServerList existen y se establecen en 1, lo que habilita ambas políticas y mantiene sin registro alguno la lista de servidores aprobados.

Al respecto, Delpy considera que, en este caso particular, habilitar las políticas de grupo que bloquean la explotación de todos los errores conocidos de PrintNightmare podría ser un mejor enfoque: “Si se obliga a la inclusión de binarios a una computadora para asegurar la configuración, también puede empujar la configuración”, concluye el experto.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad