La comunidad del hacking lleva algunos años discutiendo sobre la mejor forma de analizar desarrollos de software en busca de vulnerabilidades. Un grupo de especialistas en análisis de vulnerabilidades recientemente publicó un documento en el que exponen la idea de la “búsqueda en amplitud” (breadth-first search), una alternativa en el análisis de vulnerabilidades enfocada en la automatización de algunos procesos para permitir un análisis detallado de objetivos en particular.

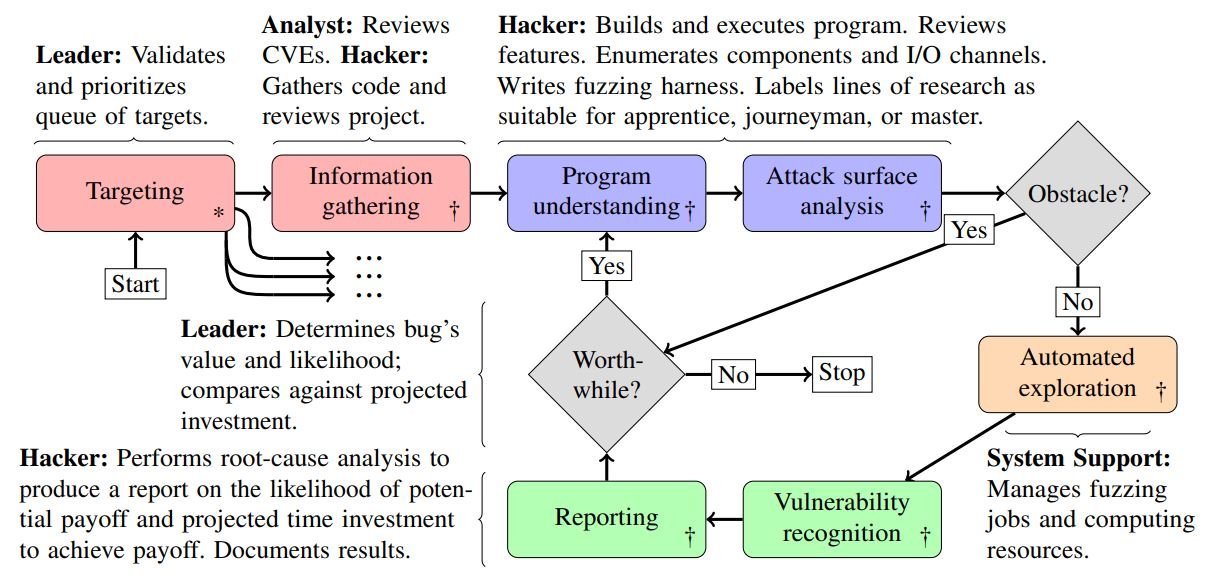

El objetivo de los investigadores, liderados por Timothy Nosco del Ejército de E.U., es descubrir una o más formas de incrementar la eficacia de los equipos de análisis de vulnerabilidades a partir del uso de herramientas automatizadas y la integración de equipos de hackers divididos según su experiencia y conocimientos para encontrar más vulnerabilidades de software antes de que sean explotadas de forma activa.

El primer paso durante el análisis de vulnerabilidades es la recopilación de información sobre el objetivo. El aspecto clave sobre esta información son los detalles generales sobre el desarrollo, prevalencia y fallas conocidas actualmente sobre el objetivo, además de cualquier otra investigación que funcione como referencia. Los métodos de análisis existentes pueden hacer avanzar rápidamente la comprensión de los obstáculos, junto con los métodos para superarlos.

Posteriormente, los hackers se enfocan en obtener conocimientos sobre el funcionamiento y el diseño del objetivo. La información recopilada durante esta fase puede provenir de documentación, código fuente, foros en línea, usuarios, desarrolladores y otras fuentes. La comprensión del programa y la siguiente fase, el análisis de la superficie de ataque, constituyen un ciclo iterativo dentro del proceso de búsqueda y análisis vulnerabilidades.

Investigar la superficie de ataque de un programa implica idear formas de proporcionar información a partes del programa objetivo. La ejecución práctica de esta fase fue asignada a múltiples hackers con diversos niveles de habilidad y conocimiento que participaron en la investigación. En este proceso se les pidió a los hackers con habilidades básicas que aplicaran herramientas conocidas hasta que un obstáculo les impidiera continuar con el proceso de análisis de la superficie de ataque. En pocas palabras, los investigadores se detienen al encontrar un obstáculo, documentan los pasos exitosos de su labor y continúan con el siguiente objetivo de análisis.

Cuando un equipo de investigación aprende a manipular las entradas del objetivo, se realizan estas manipulaciones de forma iterativa para enumerar la mayor cantidad posible de funciones del programa, maximizando la posibilidad de encontrar un punto vulnerable.

En el siguiente nivel de análisis, un grupo de hackers con mayor experiencia analiza la información elaborada por el primer grupo de investigadores, lo que permite aplicar un análisis superior de forma inmediata, continuando en ciclo de análisis de vulnerabilidades propuesto por Nosco.La última etapa de estos proyectos es el nivel maestro (master), al que sólo llegan los reportes más importantes o que han superado la capacidad de análisis de los investigadores en etapas anteriores.

Al detectar algo raro un hacker debe conformar que se trata de una vulnerabilidad, ya sea tratando de ejecutar la falla en el programa objetivo o probando múltiples posibles escenarios, por lo que la automatización es un punto importante en esta fase para reducir el tiempo que los investigadores deben invertir en una sola etapa.

Cuando se confirma el hallazgo de una vulnerabilidad, los investigadores preparan un informe para que los hackers más experimentados corrijan la falla. Cabe recordar que los informes pueden presentarse de múltiples formas, siempre y cuando se ajusten a los estándares establecidos por la comunidad de la ciberseguridad.

Si bien este experimento arrojó resultados halagadores, los especialistas consideran que su éxito depende en gran medida de los miembros del ciclo de análisis de vulnerabilidades, en este caso todos miembros del Comando Cibernético de E.U. No obstante, la integración de un equipo de analistas capacitado es una labor completamente asequible para cualquier institución pública y privada.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad