En una alerta de seguridad, Microsoft publicó una guía para prevenir la explotación de las tres vulnerabilidades que componen ProxyShell, que residen en implementaciones de Exchange. Reportadas recientemente, estas tres fallas fueron descubiertas por el investigador Orange Tsai y abordadas el mes de mayo.

Durante su presentación en el evento de hacking Pwn2Own, Orange Tsai demostró el compromiso de un servidor Exchange vulnerable explotando estas tres fallas:

- CVE-2021-34473: Confusión de ruta previa a la autenticación que conduciría a la evasión de ACL (parcheado en abril por KB5001779)

- CVE-2021-34523: Escalada de privilegios en el backend de Exchange PowerShell

- CVE-2021-31207: Escritura arbitraria de archivos posterior a la autenticación que conduciría a la ejecución remota de código

Si bien las fallas fueron abordadas desde hace meses, Microsoft no asignó una clave de identificación CVE sino hasta julo, dificultando que las organizaciones ejecutando implementaciones vulnerables descubrieran las fallas en sus redes. Es por ello que la comunidad de la ciberseguridad ha comenzado una campaña para invitar a los administradores de Exchange a instalar los parches necesarios.

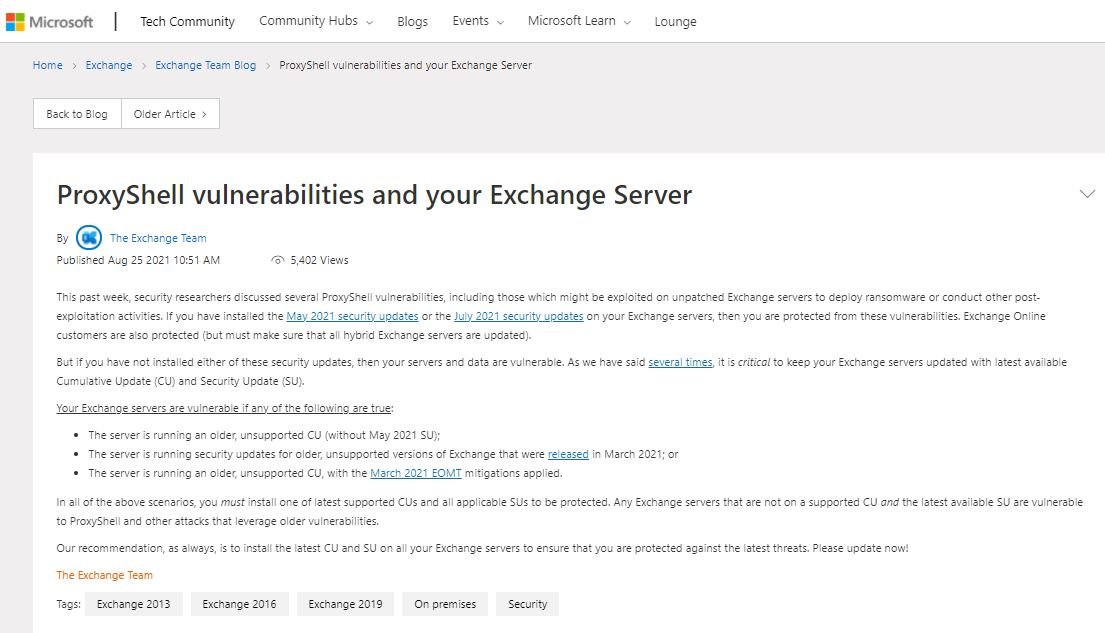

El problema sigue vigente, ya que Microsoft ha confirmado que sus servidores Exchange locales han estado bajo ataques constantes relacionados con estas fallas: “Si ha instalado las actualizaciones de seguridad en sus servidores de Exchange, sus sistemas estarán protegido contra estas vulnerabilidades. Los clientes de Exchange Online también están protegidos, pero deben asegurarse de que todos los servidores híbridos de Exchange estén actualizados.”

La compañía agrega que los usuarios deben instalar al menos una de las últimas actualizaciones para mitigar el riesgo de explotación de ProxyShell. En el reporte, Microsoft detalla algunos factores que podrían facilitar la explotación de estas fallas, incluyendo:

- El servidor ejecuta una CU no compatible

- El servidor ejecuta actualizaciones de seguridad para versiones anteriores a mayo de 2021

- El servidor ejecuta una CU anterior, no compatible con las mitigaciones de mayo de 2021

Además del reporte de Microsoft, la Agencia de Ciberseguridad y Seguridad de Infraestructura (CISA) advierte que múltiples grupos de hacking están explotando activamente estas vulnerabilidades, sin mencionar que otras agencias de seguridad ya han detectado diversos intentos de explotación en escenarios reales, por lo que es urgente que se implementen las actualizaciones de inmediato.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad