Los empaquetadores se están convirtiendo en una herramienta cada vez más importante para que los ciberdelincuentes la utilicen en la comisión de actos ilegales. En los foros de hackers, a veces se hace referencia al empaquetador como “Crypter” y ” FUD “..” Su función principal es dificultar que los sistemas antivirus identifiquen códigos maliciosos. Los actores maliciosos pueden diseminar su malware más rápidamente y con menos consecuencias cuando usan un empaquetador. No importa cuál sea la carga útil, que es una de las principales cualidades de un Packer-as-a-Service comercial, lo que implica que puede usarse para empaquetar una variedad de diferentes muestras dañinas. Esto abre muchas oportunidades para los ciberdelincuentes. Otra cualidad clave del empacador es que es transformador. Debido a que la envoltura de la empacadora se cambia con frecuencia, puede evitar la detección por parte de dispositivos diseñados para mejorar la seguridad.

Según Checkpoint , TrickGate es una excelente ilustración de un empacador como servicio robusto y resistente. Ha sido capaz de pasar desapercibido para los investigadores de seguridad cibernética durante varios años y está mejorando constantemente en una variedad de formas diferentes.

Aunque se hizo un gran estudio sobre el empaquetador en sí, TrickGate es un maestro de los disfraces y se le ha dado una serie de títulos diferentes debido al hecho de que tiene tantas características diferentes. Se le han dado varios nombres, incluidos “TrickGate”, “empaquetador de Emotet”, “cargador nuevo”, “Loncom” y “encriptador basado en NSIS”.

A fines de 2016, hicieron nuestra primera observación de TrickGate. Durante ese tiempo, se utilizó para propagar el malware Cerber. Desde entonces, han estado investigando constantemente sobre TrickGate y han descubierto que se usa para propagar muchas formas de herramientas de software malicioso, incluidos ransomware, RAT, ladrones de información, banqueros y mineros. Les ha llamado la atención que un número significativo de organizaciones APT y actores de amenazas a menudo emplean TrickGate para envolver su código malicioso a fin de evadir la detección por parte de las soluciones de seguridad. Algunas de las familias de malware más conocidas y de mayor distribución han sido envueltas por TrickGate, incluidos Cerber, Trickbot, Maze, Emotet, REvil, CoinMiner, Cobalt Strike, DarkVNC, BuerLoader, HawkEye, NetWire, AZORult, Formbook, Remcos, Lokibot , AgentTesla y muchos más.

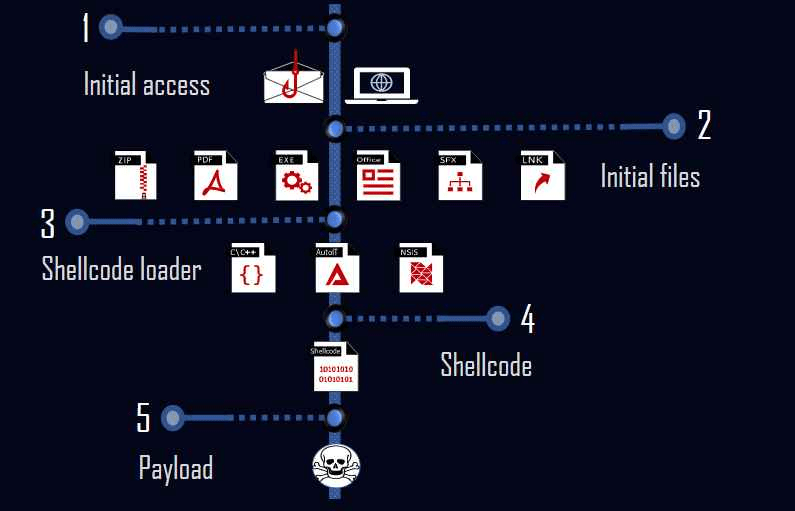

Existe un tremendo margen de variación en el primer acceso realizado por los usuarios de la empacadora. Mantienen un ojo en las muestras empaquetadas que se propagan principalmente a través de correos electrónicos de phishing que incluyen archivos adjuntos maliciosos, así como a través de URL maliciosas.

El cargador de código de shell es el segundo paso y es esta etapa la responsable de descifrar y ejecutar el código de shell.

Había tres lenguajes de programación distintos que se usaban para el cargador de shellcode, como descubrieron. Se puede lograr una funcionalidad similar mediante el uso de secuencias de comandos NSIS, secuencias de comandos AutoIT y C. El empaquetador gira en torno al código shell como componente central. Descifrar la carga útil y luego insertarla de forma encubierta en un nuevo proceso es responsabilidad de este componente. La carga útil es el código real que es dañino y es el responsable de llevar a cabo la acción que se supone que es maliciosa. Las cargas útiles son distintas para cada actor debido a cómo usaron el empaquetador.

Es fascinante ver cómo TrickGate realiza llamadas directas al sistema, ya que emplea un método similar al de Hell’s Gate. Hell’s Gate es un método que se mostró en público por primera vez en el año 2020 como un mecanismo para obtener y ejecutar dinámicamente números directos de llamadas al sistema.

Produjeron cadenas que correlacionan el malware más deseado durante los últimos seis años con un único Packer-as-a-Service llamado TrickGate. Las habilidades de transformación de TrickGate hacen que sea difícil de detectar y monitorear, por lo que tuvieron que construir estas cadenas. Cuando se trata de identificar un peligro, es esencial tener una comprensión sólida de los componentes que componen el empacador. Esto se debe a que detener el empaquetador brindará protección contra la amenaza en una etapa anterior, antes de que la carga útil comience a ejecutarse.

Los investigadores tienden a concentrar su atención en el malware real, dejando solo el código del empaquetador, lo que hace que los empaquetadores reciban menos atención de la que recibirían de otro modo. Con empaquetador detectado por otro lado ahora puede usarse como un punto de enfoque para identificar formas de malware nuevas o no reveladas anteriormente.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad