Especialistas en ciberseguridad reportan que múltiples sitios web de phishing están usando JavaScript para evitar la detección, verificando si los usuarios están navegando desde una máquina virtual o un entorno seguro, también conocidos como dispositivos sin cabeza (headless service). Estos dispositivos y servicios permiten a las firmas de ciberseguridad determinar si un sitio web es utilizado con fines fraudulentos.

Por su parte, los actores de amenazas utilizan kits de phishing con JavaScript para verificar si un navegador se ejecuta en una máquina virtual; en caso de detectar indicios de entorno seguro, el sitio web termina mostrando una página en blanco en lugar del sitio web de phishing.

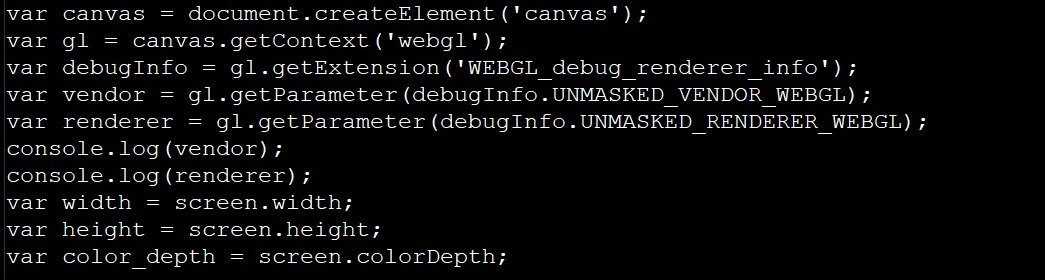

Los expertos de MalwareHunterTeam mencionan que los hacker usan un script para verificar la definición de la pantalla del usuario, además de usar la API WebGL para consultar el motor de renderizado presente en el navegador.

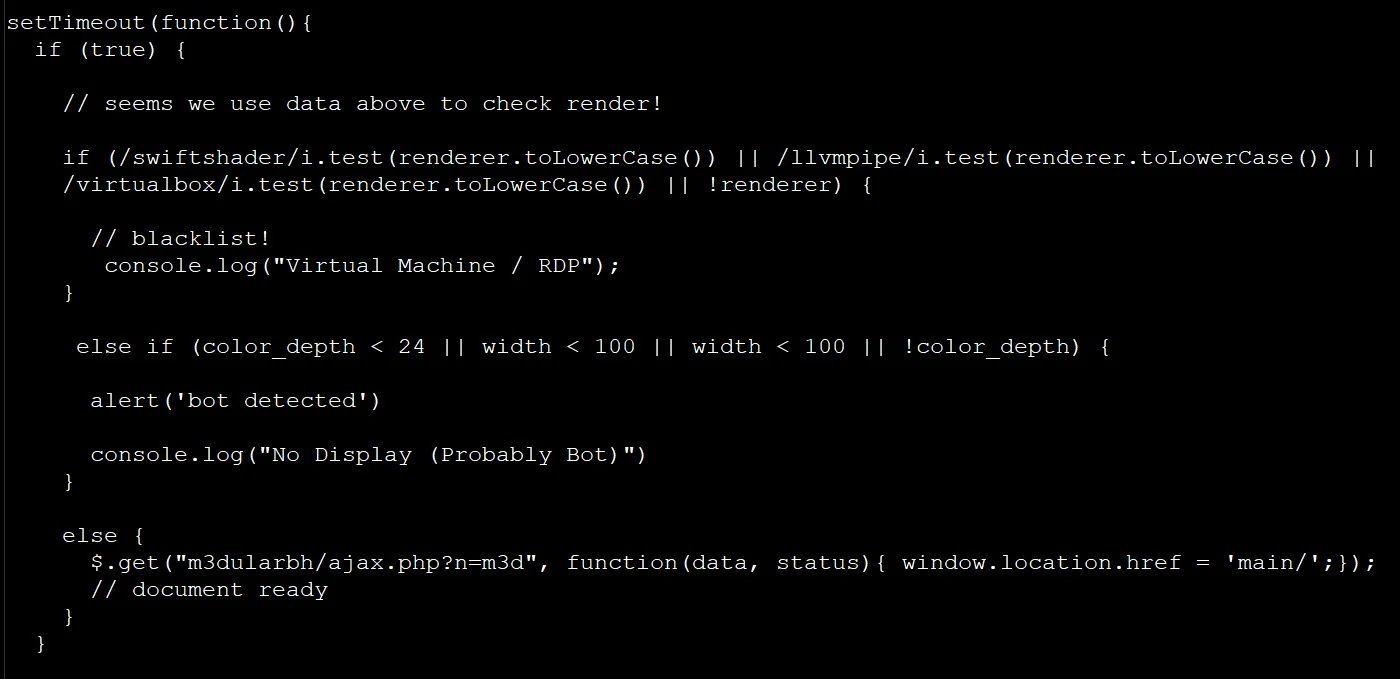

Al realizar las comprobaciones, el script verificará si el navegador utiliza un renderizador de software y comprueba si la pantalla del usuario tiene una profundidad de color de menos de 24 bits o si la altura y el ancho de pantalla son menores a 100 pixeles. Para esto, los actores de amenazas se basan en la identificación de software como SwiftShader, LLVMpipe o VirtualBox.

En caso de detectar alguna de estas condiciones, los operadores del sitio web de phishing mostrarán un mensaje en la consola del desarrollador del navegador, mostrando al usuario un sitio web vacío. En caso de detectar condiciones normales, el script de los hackers autorizará mostrar el sitio web de phishing.

El código usado por estos hackers parece tener origen en un artículo de 2019 en el cual se describe cómo utilizar un JavaScript para detectar máquinas virtuales.

Por otra parte, el CEO de la firma de seguridad Emsisoft Fabian Wosar, menciona que sus equipos de seguridad utiliza una variedad de métodos para buscar y detectar sitios de phishing, incluyendo la coincidencia de firmas y la máquina visual mediante el aprendizaje automático: “Estas herramientas son muy funcionales, aunque puede ser relativamente fácil esquivar estos mecanismos con solo conectar un par de APIs de JavaScript y entregar información falsa”, menciona Wosar.

Los desarrolladores y firmas de seguridad consideran que este es un momento oportuno para comenzar a actualizar los mecanismos de seguridad utilizados en estos entornos y prevenir que los operadores de sitios web de phishing completen estos ataques. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad