Las amenazas de seguridad contra los sistemas de telecomunicación siguen siendo un serio problema, aseguran especialistas de un curso de desarrollo de exploits. El servicio de telefonía basado en paquetes Voice over LTE (VoLTE), integrado en el estándar Long Term Evolution (LTE), se ha convertido en una de las tecnologías más empleadas por las compañías operadoras de telecomunicaciones. Como método de cifrado de las llamadas telefónicas, VoLTE cifra los datos entre el teléfono y la red con un cifrado de flujo, que genera claves únicas para cada llamada, evitando la reutilización del flujo de claves. Debido a su uso generalizado, una campaña de explotación de vulnerabilidades en VoLTE podría afectar a una gran cantidad de usuarios en todo el mundo.

Un equipo de especialistas de la Universidad de Ruhr, Alemania, y la Universidad de Nueva York, en Abu Dhabi ha desarrollado un método para abusar de una falla en la implementación de LTE para interceptar el contenido de una llamada VoLTE cifrada. Apodado “ReVoLTE“, este método de ataque permite a los actores de amenazas escuchar cualquier llamada de forma sigilosa empleando la reutilización del flujo de claves.

La investigación completa aparece en el 29º Simposio de Seguridad de USENIX.

¿En qué consiste este ataque?

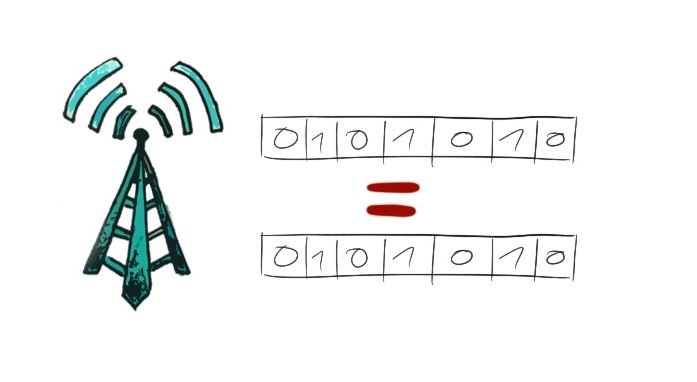

Acorde a los especialistas del curso de desarrollo de exploits ReVoLTE explota la reutilización del mismo flujo de claves para dos llamadas dentro de una misma conexión de radio, lo que es posible debido a una falla de implementación en la estación base (eNodeB). Los investigadores escanearon múltiples celdas de radio seleccionadas de forma aleatoria para determinar si esta debilidad está presente de forma generalizada, descubriendo que la falla afecta a 12 de las 15 estaciones base analizadas.

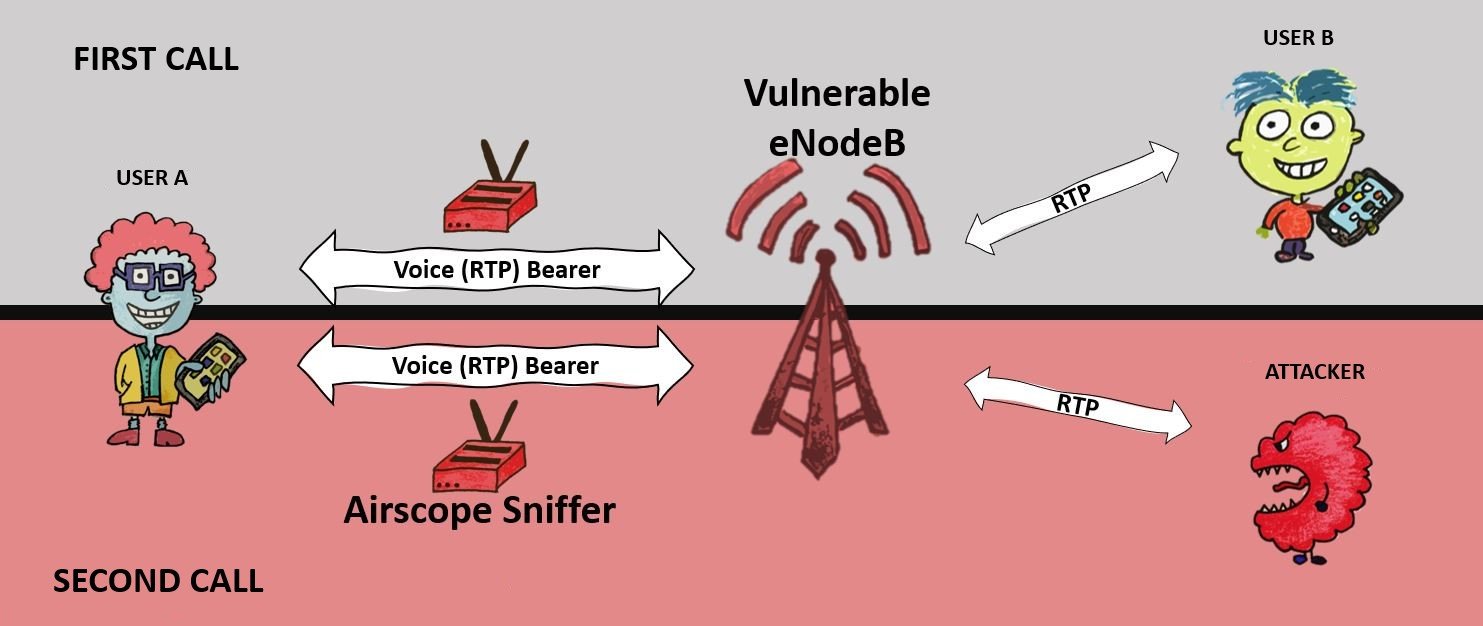

El objetivo del experimento configurado por los investigadores era interceptar los datos durante una llamada telefónica entre el Usuario A y el Usuario B. Con este fin, los investigadores (actuando como atacantes) comienzan detectando el tráfico de radio cifrado del Usuario A, administrado en una estación base vulnerable.

Después de que la primera llamada entre los usuarios objetivo finalizó, los atacantes llamaron al Usuario A para iniciar una segunda llamada telefónica; durante esta segunda llamada, los actores de amenazas detectaron el tráfico cifrado del Usuario A, logrando grabar el sonido sin cifrar.

Para descifrar la llamada objetivo, los actores de amenazas deberán de afrontar un par de variables: En primer lugar, los hackers deben modificar el texto son formato (registrado en el teléfono del atacante) empleando el texto cifrado de la primera llamada, lo que permitirá calcular el flujo de claves de la segunda llamada; a causa de las fallas de seguridad de la estación base, el flujo de claves es el mismo que en la primera llamada.

La primera llamada es descifrada empleando el algoritmo de cifrado XOR en el flujo de claves de la primera llamada; debemos recordar que los atacantes deben participar en una conversación suficientemente larga con el usuario objetivo para conseguir descifrar la mayor parte de la llamada objetivo. Por ejemplo, si la conversación entre atacantes y víctimas dura 5 minutos, se podrán descifrar 5 minutos de la conversación anterior, mencionan los especialistas del curso de desarrollo de exploits.

El riesgo de ataque es real

Aunque este es un ataque complejo, los investigadores consideraron necesario notificar a los proveedores mediante el Programa de Divulgación Coordinada de Vulnerabilidades de la Asociación GSMA, alerta que fue presentada en diciembre de 2019. En respuesta, la Asociación pidió a los proveedores de telecomunicaciones desarrollar las actualizaciones para las estaciones base comprometidas.

Al momento de la divulgación pública de este método, los proveedores ya deberían haber lanzado las correcciones necesarias, además de solicitar su instalación. Las compañías en Alemania, donde se ubican las estaciones base analizadas, ya han lanzado las actualizaciones pertinentes. Es necesario considerar que decenas de proveedores a nivel mundial podrían verse afectados, por lo que es fundamental generar conciencia sobre estas fallas y su posibilidad de explotación, pues los especialistas temen que ReVoLTE no sea el único método de ataque contra el cifrado de llamadas VoLTE.

Los investigadores desarrollaron una app que permite detectar si las estaciones base son vulnerables a un ataque de ReVoLTE, lo que requiere de un smartphone con una versión del sistema operativo Android compatible con VoLTE y acceso de root, además de un chip Qualcomm. Esta herramienta está disponible en GitHub.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad