En ocasiones las herramientas de seguridad pueden causar más problemas de los que resuelven. Acorde a especialistas en análisis de vulnerabilidades, se encontró una vulnerabilidad de ejecución remota de código (RCE) en el componente para navegador web Safepay, de BitDefender, que pondría en riesgo a miles de usuarios.

“La vulnerabilidad de validación de entrada incorrecta en el componente del navegador Safepay de BitDefender Total Security 2020 permite que una página web externa especialmente diseñada ejecute comandos remotos dentro del proceso de Safepay Utility”, menciona una alerta de seguridad de la compañía. La falla, identificada como CVE-2020-8102, se encuentra en las versiones de BitDefender Total Security 2020 anteriores a v24.0.20.116.

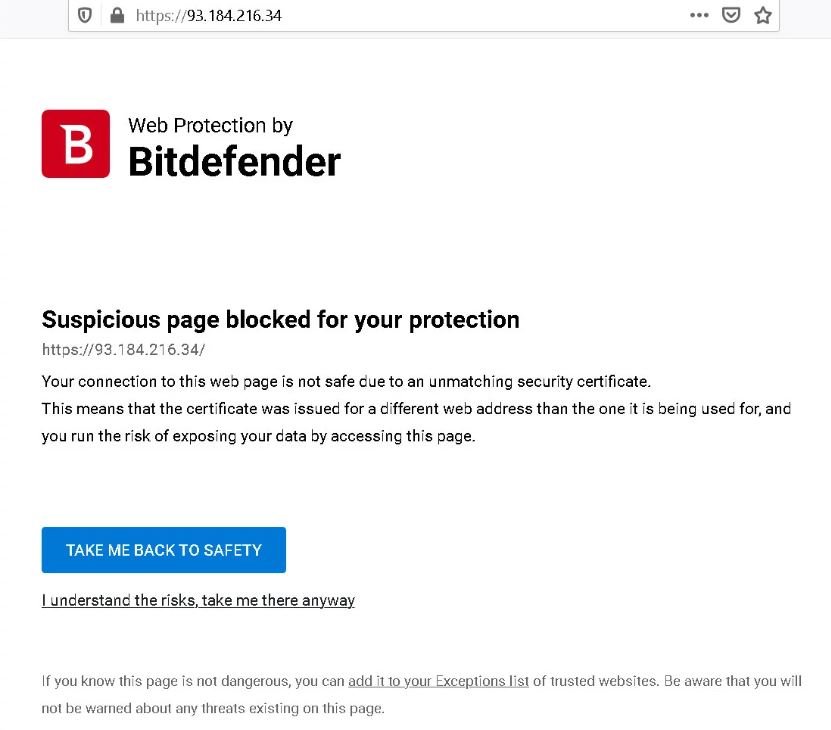

En su blog, el experto en análisis de vulnerabilidades y desarrollador de AdBlock Plus Wladimir Palant, detalló la forma en que descubrió la vulnerabilidad en la forma en que Bitdefender protege a los usuarios de los certificados no válidos. Como parte de la solución para la seguridad general del sistema, BitDefender actúa como un proxy Man-in-the-Middle (MitM) para inspeccionar conexiones HTTPS seguras.

Este comportamiento es casi un estándar empleado por casi todos los proveedores de antivirus y se conoce comúnmente como Búsqueda segura, Protección web, Protección de acceso web, etcétera. Cuando se les presenta un certificado SSL no válido o caducado, la mayoría de los navegadores pasan la opción al usuario de aceptar el certificado con una advertencia, o bien de abandonar el sitio web. BitDefender ofrece una experiencia de navegación similar a sus usuarios y proporciona una versión personalizada de dicha página web.

Si un usuario elige ignorar las advertencias de HSTS y permanecer en el sitio web bajo su propio riesgo, eso generalmente no es un problema. El problema es que la URL en sí misma dentro de la barra de direcciones del navegador web permanece constante. Esto engaña a la aplicación para compartir tokens de seguridad entre esa página (potencialmente maliciosa) y cualquier otro sitio web alojado en el mismo servidor y que se ejecute dentro del entorno de navegación virtual Safepay de BitDefender.

“La URL en la barra de direcciones del navegador no cambia. Respecto al navegador, esta página de error se origina en el servidor web y no hay ninguna razón por la que otras páginas web del mismo servidor no puedan acceder, sin importar los tokens de seguridad que contengan, los sitios web pueden leerlos. Este es un problema muy común en los productos de seguridad de otras firmas, como Kaspersky”, menciona el experto en análisis de vulnerabilidades.

Palant publicó una prueba de concepto para la falla, esperando que la compañía lance las actualizaciones correspondientes en breve. Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática, se recomienda ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad