CVE-2023-36874 no es una vulnerabilidad cualquiera; más bien, se trata de un día cero que se está explotando activamente. Esto indica que la vulnerabilidad estaba siendo explotada en la naturaleza incluso antes de que se proporcionara cualquier solución y, en algunos casos, incluso antes de que se reconociera públicamente. Debido a que brindan una ventana de oportunidad antes de que se envíen las actualizaciones, las vulnerabilidades de este tipo suelen estar entre los principales objetivos de los ciberdelincuentes.

Sin embargo, aprovechar esta vulnerabilidad no es tan sencillo como uno podría creer en un principio. Según las notas de aviso publicadas por Microsoft, “un atacante debe tener acceso local a la máquina objetivo y debe poder crear carpetas y seguimientos de rendimiento en la máquina, con privilegios restringidos que los usuarios normales tienen de forma predeterminada”.

Esto reduce significativamente el vector de peligro, pero no lo elimina por completo. Debido a que Windows es tan frecuente en todo el mundo, incluso una falla de seguridad mínima puede poner en peligro a millones de máquinas.

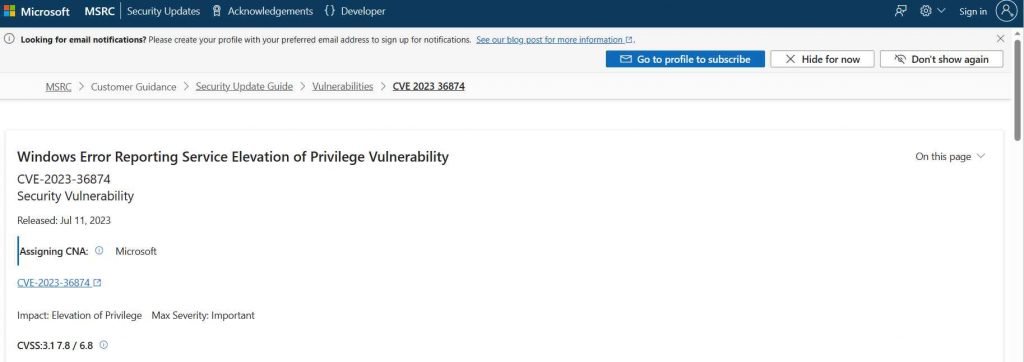

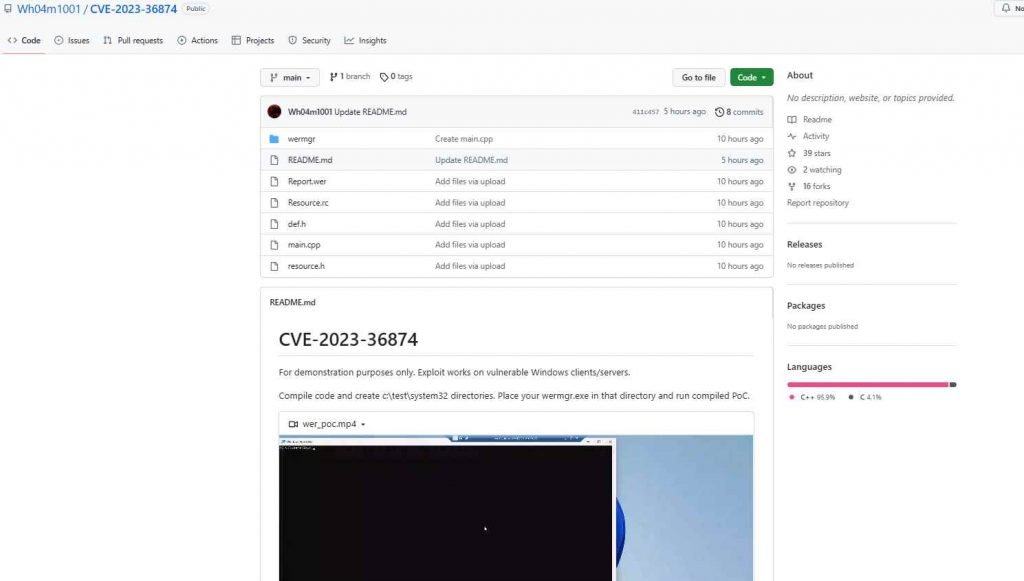

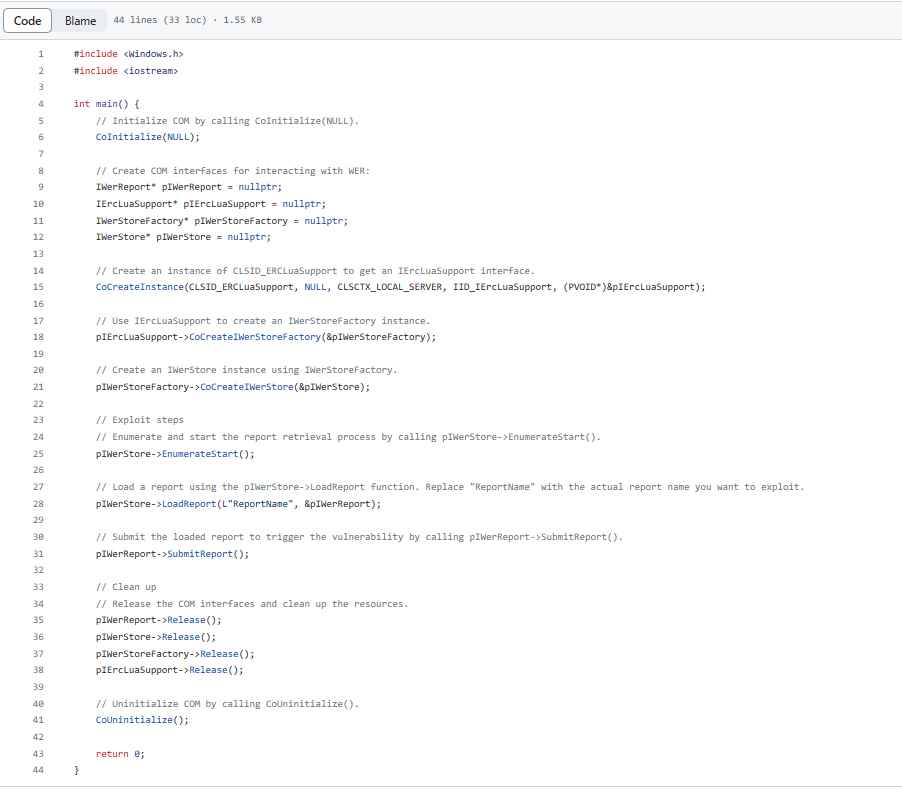

Los investigadores de seguridad emitieron ayer una advertencia a los usuarios de Windows, informándoles que ha desarrollado un ataque de prueba de concepto ( PoC ) para la vulnerabilidad CVE-2023-36874.. El Servicio de informe de errores de Windows (WER), un componente que recopila y transmite informes de errores a Microsoft, es susceptible a la vulnerabilidad, a la que se le ha asignado una puntuación CVSS de 7,8. Debido a un problema en la forma en que WER procesa solicitudes diseñadas específicamente, el sistema es susceptible a esta vulnerabilidad. Un adversario podría aprovechar esta vulnerabilidad desarrollando un software malicioso destinado específicamente a aprovechar el agujero en el sistema. Una vez que la aplicación maliciosa se ha ejecutado en el sistema, el atacante puede obtener mayores derechos en la máquina. Según Microsoft, la vulnerabilidad fue descubierta por dos miembros del Grupo de Análisis de Amenazas (TAG) de Google, a saber, Vlad Stolyarov y Maddie Stone.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad