Los investigadores de vpnMentor han publicado un reporte sobre dos vulnerabilidades críticas en las soluciones de firewall y VPN de la compañía Cyberoam. Las fallas afectan el “sistema de cuarentena de email” de la compañía, al cual los actores de amenazas podrían acceder sin autenticación.

La primera de estas fallas fue reportada en diciembre de 2019, mientras que la segunda vulnerabilidad fue reportada a vpnMentor por un hacker ético anónimo en enero de 2020. Al analizar estos problemas de seguridad, vpnMentor descubrió una tercera vulnerabilidad afectando los productos de Cyberoam. Las fallas podrían ser explotadas enviando una solicitud maliciosa que permitiría a los hackers la ejecución de comandos arbitrarios.

Cyberoam, con sede en India, fue fundada en 1999 y actualmente cuenta con de 550 empelados en todo el mundo, que trabajan para más de 65 mil clientes y 5 mil socios de tecnología y software en 120 países diferentes.

El problema principal lo componen dos vulnerabilidades que afectan la forma en la que un email es liberado del proceso de cuarentena en un dispositivo Cyberoam. Las dos fallas podrían ser explotadas por los hackers para acceder a los equipos comprometidos y facilitar la explotación de la implementación de firewall Cyberoam. Además, durante la revisión de estas fallas, los expertos descubrieron que las soluciones de la compañía soportan contraseñas predeterminadas, lo que también fue reportado como un problema de seguridad.

- La primera falla permite el acceso a cualquier dispositivo Cyberoam explotando el sistema de liberación de cuarentena de email. Múltiples bancos y organizaciones privadas emplean soluciones de Cyberoam, por lo que podrían estar expuestos a estos ataques

- El segundo reporte se refiere a una vulnerabilidad de pre ejecución de código remoto y fue descubierta al implementar el parche de seguridad para la primera falla

Explotando estas fallas de seguridad, los actores de amenazas podrían acceder a cualquier dispositivo de seguridad de Cyberoam vía la interfaz web del sistema operativo de firewall. Estas fallas existen debido a una falla en la forma en la que el servicio configuró los accesos a cuentas de usuario en los dispositivos. Su explotación no requiere autenticación y todo lo que requieren los atacantes es conocer la dirección IP del dispositivo objetivo, además de un shell confiable.

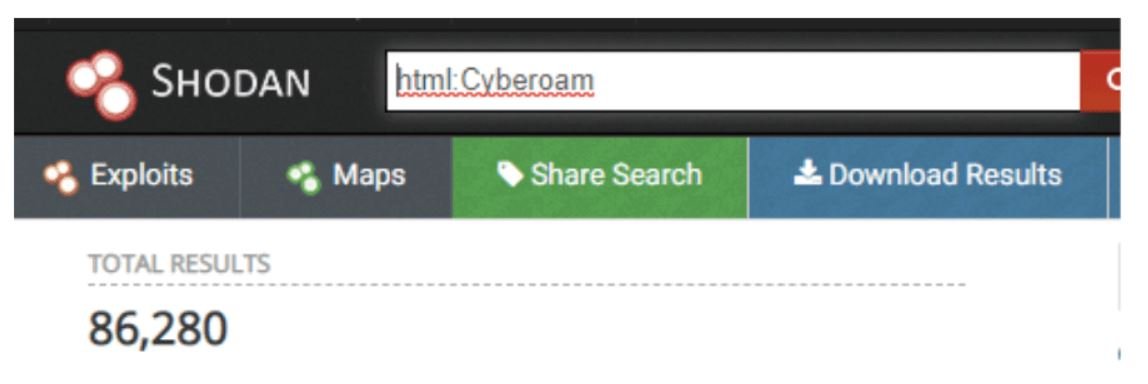

Si los atacantes lograban acceder de forma remota al shell de CyberoamOS, podían acceder a cualquier archivo en el servidor y mantener un monitoreo de toda la red. Al realizar un escaneo usando Shodan, los expertos detectaron al menos 170 mil implementaciones de firewall vulnerables a este ataque. De estas, al menos 86 mil direcciones IP pertenecen a dispositivos de Cyberoam, aunque el número de implementaciones expuestas de esta compañía podría ser mucho más grande.

Del mismo modo que otras fallas descubiertas en soluciones de software de seguridad, la explotación exitosa de estas vulnerabilidades podría conducir a escenarios como el robo de información confidencial, secuestro de redes y manipulación de paquetes de software maliciosos para hacerlos pasar por legítimos. Además, los expertos creen que la falla podría estar presente en las implementaciones de Cyberoam lanzadas durante los últimos ocho años.

La vulnerabilidad ya ha sido resuelta. Sin embargo, Cyberoam aún podría enfrentar campañas de ciberataques posteriores en busca de otras fallas de seguridad en los productos afectados, pues es un comportamiento asociado a los grandes grupos de actores de amenazas.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad