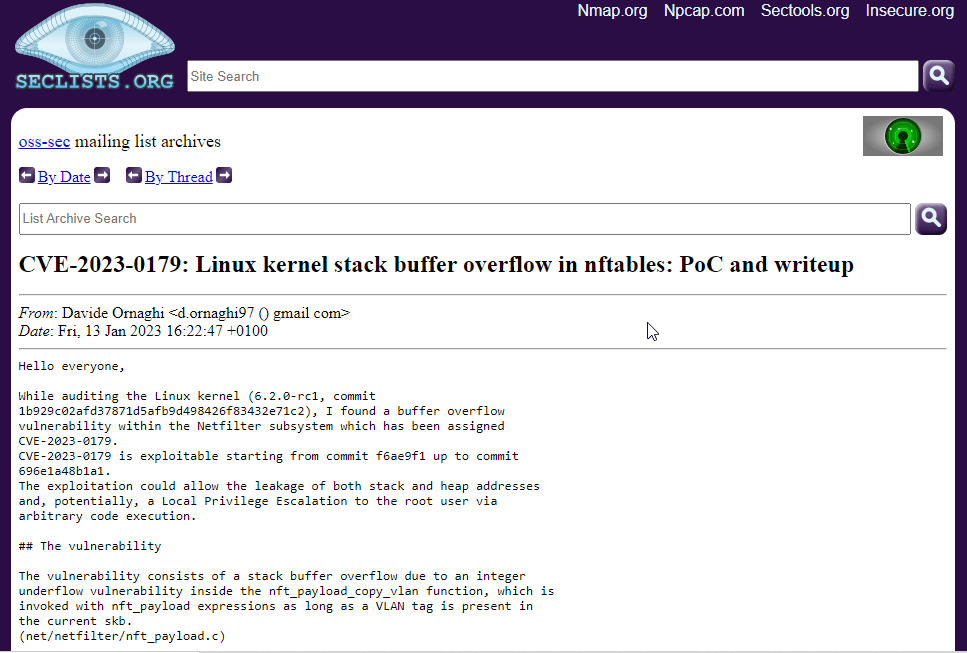

El investigador de seguridad Davide Ornaghi descubrió una nueva vulnerabilidad de escalada de privilegios en el kernel de Linux que podría permitir que un atacante local ejecute código en los sistemas afectados con privilegios elevados. Además Davide publicó el PoC y el informe.

Rastreada como CVE-2023-0179 la vulnerabilidad se ha descrito como un desbordamiento de búfer basado en la pila en el subsistema Netfilter. Al ejecutar un programa especialmente diseñado, un atacante autenticado podría aprovechar esta vulnerabilidad para obtener privilegios elevados como root.

Netfilter es un marco proporcionado por el kernel de Linux que permite implementar varias operaciones relacionadas con la red en forma de controladores personalizados. Netfilter ofrece varias funciones y operaciones para el filtrado de paquetes, la traducción de direcciones de red y la traducción de puertos, que brindan la funcionalidad requerida para dirigir paquetes a través de una red y prohibir que los paquetes lleguen a ubicaciones confidenciales dentro de una red.

“La vulnerabilidad consiste en un desbordamiento del búfer de pila debido a una vulnerabilidad de subdesbordamiento de enteros dentro de la función nft_payload_copy_vlan, que se invoca con expresiones nft_payload siempre que haya una etiqueta VLAN presente en el skb actual”.

CVE-2023-0179 afecta el kernel de Linux 6.2.0-rc1. La explotación podría permitir la fuga de direcciones de pila y montón

y, potencialmente, una escalada de privilegios locales al usuario raíz a través de la ejecución de código arbitrario.

Actualmente, Davide ha propuesto el parche y ha emitido la mitigación de la vulnerabilidad. Si no puede corregir esta vulnerabilidad, deshabilitar los espacios de nombres de usuario sin privilegios evitará la explotación:

sysctl -w kernel.unprivileged_userns_clone = 0

Se recomienda que los usuarios actualicen los servidores Linux de inmediato y apliquen los parches para las distribuciones tan pronto como estén disponibles. También se recomiendan para permitir que solo los usuarios de confianza accedan a los sistemas locales y siempre supervisen los sistemas afectados.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad