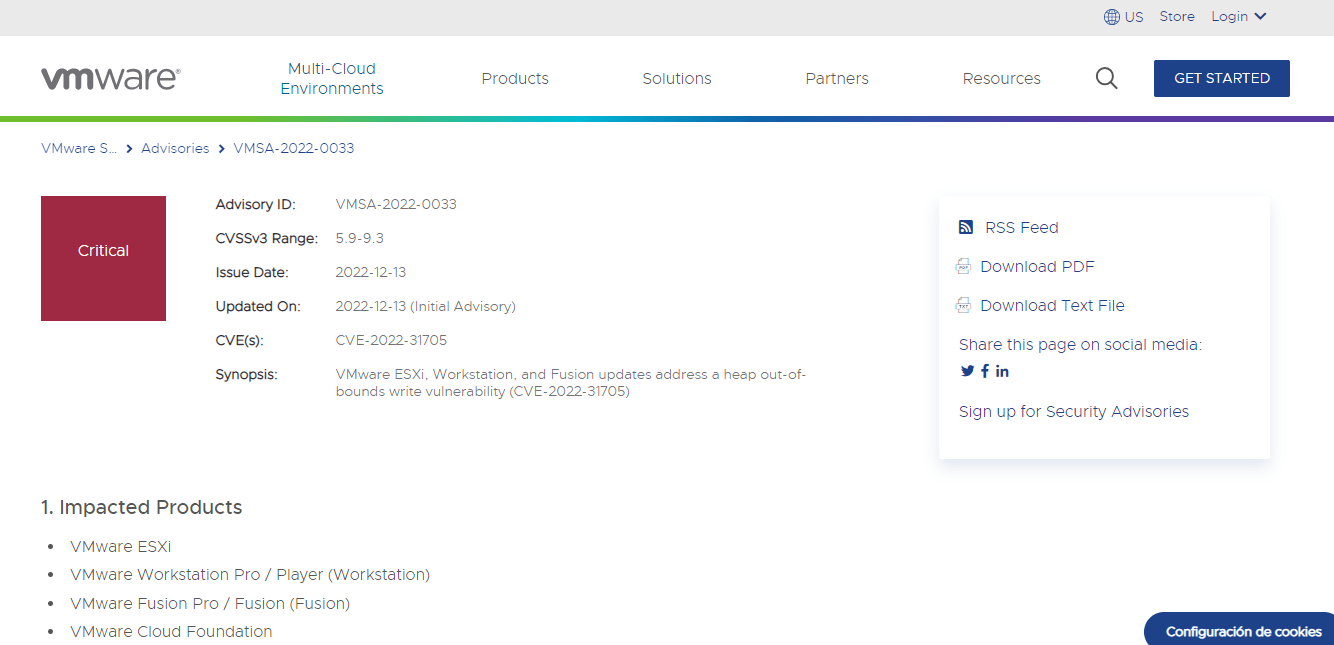

Esta semana VMware envió actualizaciones de seguridad para sus líneas de productos Workstation, Fusion y ESXi advirtiendo que una vulnerabilidad de escritura fuera de los límites del montón podría exponer a los usuarios a ataques de ejecución de código.

Registrada como CVE-2022-31705 (puntaje CVSS de 9.3), la vulnerabilidad de seguridad existe en la función del controlador USB 2.0 (EHCI) de Workstation, Fusion y ESXi. Un atacante podría aprovechar esta vulnerabilidad para ejecutar código arbitrario en el sistema a los organizadores de GeekPwn 2022 y al investigador de seguridad Yuhao Jiang se les atribuyó el informe de la vulnerabilidad.

“Un actor malintencionado con privilegios administrativos locales en una máquina virtual puede explotar esta vulnerabilidad para ejecutar código como el proceso VMX de la máquina virtual que se ejecuta en el host. En ESXi, la explotación está contenida dentro de la zona de pruebas de VMX, mientras que, en Workstation y Fusion, esto puede conducir a la ejecución de código en la máquina donde está instalado Workstation o Fusion”, dijo VMWare en su aviso .

CVE-2022-31705 afecta las versiones ESXi 7.0 y 8.0, Fusion 12.x y Workstation 16.x. VMware Cloud Foundation (ESXi) 4.x y 3.x también se ven afectados.

VMware solucionó la vulnerabilidad con el lanzamiento de ESXi80a-20842819 , ESXi70U3si-20841705 , Workstation 16.2.5 y Fusion 12.2.5. Se recomienda a los clientes que apliquen las correcciones lo antes posible.

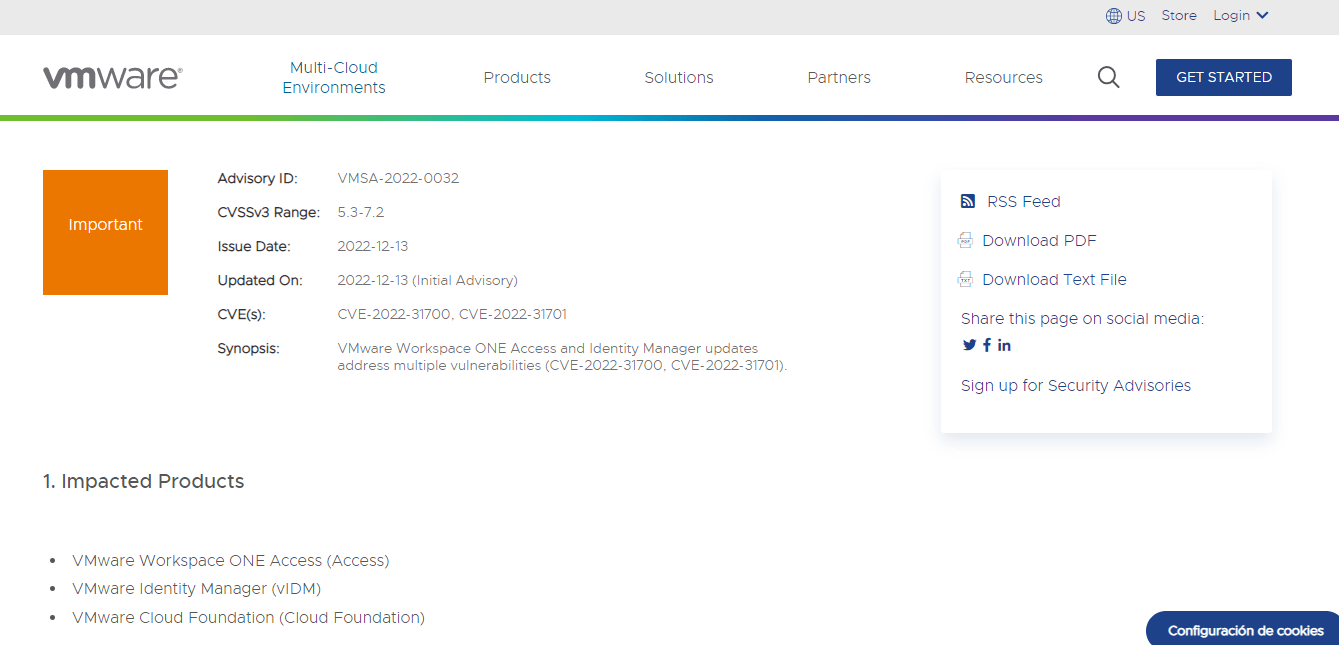

Hoy VMware también solucionó dos vulnerabilidades de seguridad en VMware Workspace ONE Access e Identity Manager:

- CVE-2022-31700 (puntuación CVSS: 7,2): vulnerabilidad de ejecución de código remoto autenticado en VMware Workspace ONE Access and Identity Manager

- CVE-2022-31701 (puntuación CVSS: 5,3): vulnerabilidad de autenticación rota en VMware Workspace ONE Access and Identity Manager

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad