Un equipo de especialistas de un curso de análisis de malware ha revelado un exploit para una vulnerabilidad de Windows Home recientemente corregida que podría ser explotada para acceder a los controladores de área Lively Listing de una organización, que funcionan como el principal guardián de los dispositivos vinculados a una red.

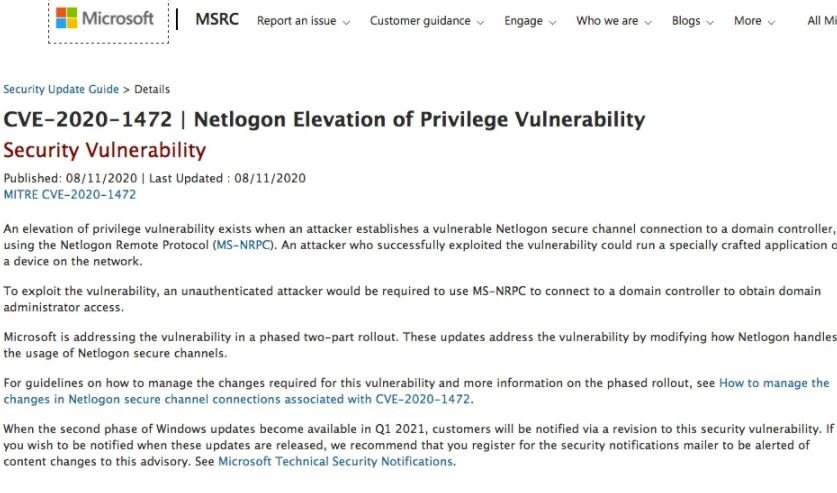

Identificada como CVE-2020-1472, la falla recibió un alto puntaje según Microsoft, y requiere que un actor de amenazas consiga una forma de establecerse en la red objetivo, ya sea como un usuario sin privilegios o mediante el compromiso de un sistema vinculado.

Estos exploits posteriores al compromiso han resultado ser cada vez más valiosos para grupos operadores de ransomware, adware e incluso con fines de espionaje, además solo requieren que las víctimas hagan clic en enlaces maliciosos.

Aunque puede ser muy complicado para los actores de amenazas escalar privilegios iniciando en un bajo nivel, aquí es donde se vuelve importante Zerologon, un exploit desarrollado por expertos de un curso de análisis de malware de la firma de seguridad Secura. El exploit permite a los actores de amenazas acceso inmediato a la gestión de Live Listing, desde donde pueden desplegar toda clase de actividades maliciosas.

Los investigadores aseguran que el exploit es 100% funcional, aunque no estará disponible públicamente hasta que Microsoft lance un parche para corregir la vulnerabilidad por completo. Además, los investigadores mencionan que el primer parche lanzado por la compañía puede ser abusado para desarrollar otro exploit.

Acorde a los especialistas del curso de análisis de malware, Zerologon funciona enviando una cadena de ceros entre múltiples mensajes que usan el protocolo Netlogon, del que dependen los servidores de Windows Home para desplegar múltiples tareas. Un usuario no autenticado puede usar el exploit para obtener credenciales administrativas siempre que los hackers tengan la flexibilidad de determinar las conexiones TCP con un controlador de área vulnerable. Al parecer la falla existe debido a la implementación de AES-CFB8 en Windows, aunque también podría tratarse de un problema relacionado con el uso del protocolo de cifrado AES.

En una alerta de seguridad, Microsoft mencionó: “Una actualización de seguridad fue lanzada en agosto de 2020; los clientes que apliquen la instalación cuentan con protección contra la explotación de esta falla”.

Si bien algunos usuarios aseguran que la falla no es realmente crítica, los investigadores sostienen que este argumento está en desacuerdo con el precepto de defensa en profundidad, que aboga por crear una serie de capas de protección que anticipen las infracciones rentables y creen redundancias para mitigarlas.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad