Especialistas en ciberseguridad de Trustwave reportan la detección de múltiples emails de phishing capaces de evadir algunos mecanismos de protección empleando un método novedoso que no requiere de tácticas de evasión. Este ataque depende de la explotación de la vulnerabilidad identificada como CVE-2020-0696.

Según el reporte, el problema existe debido a la traducción incorrecta de hipervínculos en ”Microsoft Outlook para Mac”, un proceso que conduce a la evasión completa de los sistemas de seguridad email en el sistema afectado para enviar al usuario objetivo un enlace malicioso que desencadenará la etapa final de ataque. En sus pruebas, los expertos usaron el vector vulnerable: http://trustwave.com con archivo hipervinculado:///malciouslink

Después de enviar el vector anterior con el archivo de hipervínculo: ///trustwave.com, el correo electrónico se entrega en el “Microsoft Outlook para Windows” de la víctima como archivo: ///trustwave.com. El enlace file:///trustwave.com luego se traduce a http://trustwave.com después de hacer clic.

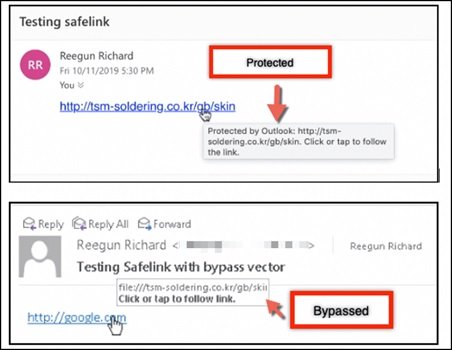

En el proceso de transmisión del remitente al receptor, ningún sistema de seguridad email pudo reconocer el enlace file:///trustwave.com, que se entrega a la víctima como un enlace en el que se puede hacer clic. La prueba inicial se realizó en la característica de seguridad de Microsoft M365 “Protección Safelink”. Más tarde, esta acción fue verificada en otros sistemas de seguridad email.

En su reporte, los expertos detallan la cadena de eventos que lleva al ataque exitoso:

- Crear un nuevo email desde ”Microsoft Outlook para Mac”

- Escriba una URL http://enlace legítimo

- Agregar el hipervínculo con file:///malciouslink

- Enviar

- Hecho esto, el email evadirá con éxito los mecanismos de protección y aparecerá como “Microsoft Outlook para Windows”

- Al hacer clic en el enlace recibido; el hipervínculo será como file:///maliciouslink

- Una vez que la víctima hace clic, la traducción de file:/// a http:// será manejada por “Outlook para Windows” y abrirá el enlace

Con los datos recopilados hasta este momento, los investigadores concluyeron que el ataque solo funciona en “Microsoft Outlook para Mac” siempre y cuando la víctima sea “Microsoft Outlook para Windows”. Dado que las detecciones de los sistemas de seguridad email se basan en firmas de URL, detonación de Sandbox, reputación y patrones basados en ML, el enlace creado file:///trustwave.com no se considera un enlace para el análisis.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad