Esta semana, los equipos de seguridad de Microsoft reportaron el hallazgo de una campaña de phishing caracterizada por la inclusión de una novedosa técnica que consiste en unir un dispositivo malicioso a la red de la organización afectada, tratando de extender la infección. Esta campaña fue detectada en países como Australia, Indonesia, Singapur y Tailandia.

El ciberataque se divide en dos etapas principales. En la primera etapa, los atacantes roban las credenciales de usuarios expuestos en las organizaciones afectadas para posteriormente acceder a las redes comprometidas y expandir sus actividades de hacking más allá del alcance del email malicioso.

Según Microsoft, la conexión de un dispositivo malicioso permite a los actores de amenazas propagar el ataque de forma muy discreta, lo que los expertos ya consideran una tendencia creciente en el cibercrimen. Los investigadores también mencionan que el ataque funciona mejor contra las organizaciones que no usan autenticación multifactor, pues basta con conocer las contraseñas de usuarios para completar la intrusión.

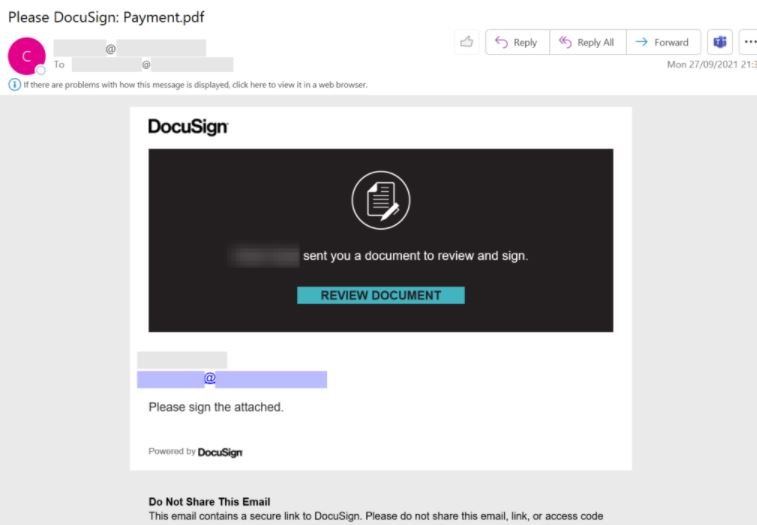

Al parecer, todo comienza cuando los usuarios afectados reciben un email de phishing con la marca DocuSign, como se muestra en la siguiente captura de pantalla:

Los actores de amenazas emplearon un conjunto de dominios de phishing registrados bajo el dominio de nivel superior .xyz. Este dominio URL se puede describir con la siguiente sintaxis de expresiones regulares:

UrlDomain matches regex @”^[a-z]{5}\.ar[a-z]{4,5}\.xyz”

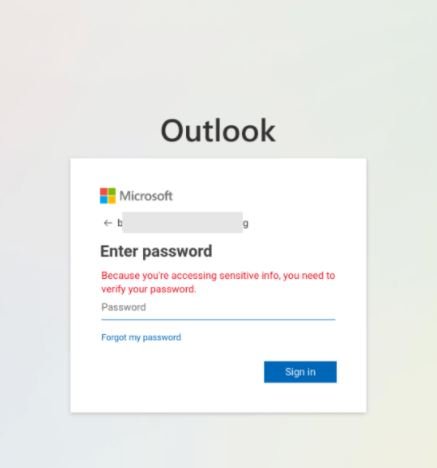

En este punto se genera un enlace de phishing único para cada email, con la dirección email de la víctima codificada en el parámetro de consulta de la URL. Después de hacer clic en el enlace, el usuario objetivo será redirigido a un sitio web de phishing en newdoc-lnpye.ondigitalocean.app que se hacía pasar por una página de inicio de sesión de Office 365.

Cuando los hackers obtienen las credenciales del usuario objetivo, las usarán para establecer una conexión con Exchange Online PowerShell. Esta conexión remota permite a los atacantes establecer una regla de bandeja de entrada a través de cmdlet New-InboxRule, eliminando ciertos mensajes en función de algunas palabras clave; la regla de bandeja de entrada arbitraria permite a los hackers evitar la detección eliminando los informes de errores, alertas de spam y ataques de phishing.

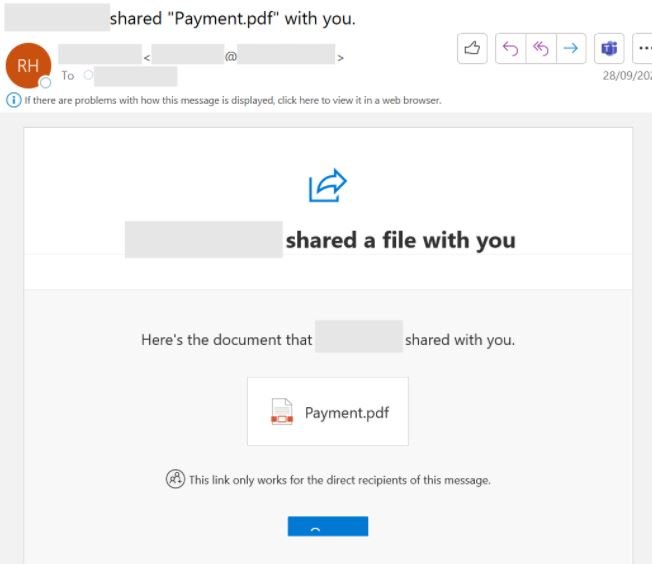

En un ejemplo de esta campaña, la creación de la regla de bandeja de entrada en la organización afectada eventualmente llevó al compromiso de cuentas adicionales mediante el envío de emails de phishing laterales, internos y salientes. La conexión del dispositivo malicioso también permitió a los hackers enviar emails dentro de la organización sin que nadie pudiera detectar un solo indicio de actividad sospechosa, consiguiendo desplegar un ataque de amplio rango.

En este caso, los atacantes usaron la bandeja de entrada comprometida para enviar mensajes de phishing a más de 8,500 cuentas email dentro y fuera de la organización afectada. Estos mensajes se asemejan a cualquier otra campaña de emails maliciosos.

Este es un nuevo ejemplo de lo importante que es habilitar mecanismos de autenticación multifactor como medida de protección estandarizada, ya que el éxito de un ataque como este depende en gran medida de la ausencia de estas protecciones.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad