En ocasiones, las correcciones de fallas de seguridad generan otros inconvenientes en los sistemas que deberían mejorar. Expertos en vulnerabilidades informáticas mencionan que un error de kernel de Windows 10 permite eludir el entorno sandbox del sistema, que limita los procesos del navegador para evitar que un archivo potencialmente malicioso se ejecute en el sistema objetivo. Esta vulnerabilidad se introdujo en la versión 1903 de Windows, lanzada en mayo de 2019.

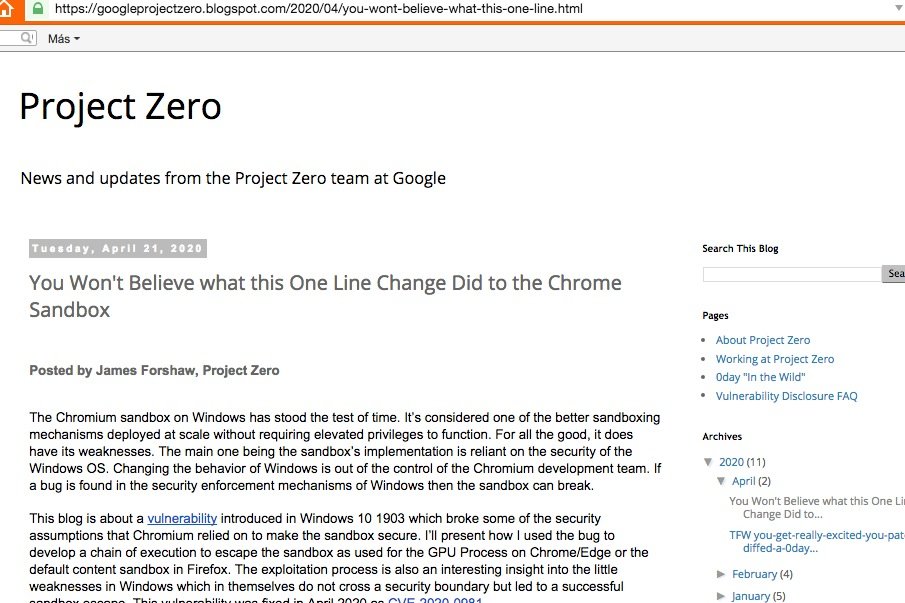

“Si bien este entorno tiene sus ventajas, también presenta diversos inconvenientes. El principal de ellos es que su implementación depende de la seguridad del sistema Windows”, explica una alerta de seguridad de Project Zero, de Google. “Si se encuentra un error en los mecanismos de seguridad de Windows, el entorno limitado podría colapsar”.

De acuerdo con los expertos en vulnerabilidades informáticas, fue precisamente esto lo que pasó después de que una característica del token de seguridad omitiera la vulnerabilidad en el kernel de Windows 10 que se filtró en la actualización del año pasado. Esta actualización rompió con algunas de las premisas de seguridad en las que los desarrolladores de Chromium confiaban para proteger el entorno sandbox del navegador.

Antes de esta actualización se le daba acceso restringido a los nuevos procesos del sandbox para bloquear el acceso de escritura, pues esto podría permitir a un actor de amenazas comprometer otras áreas del sistema. Después de la inclusión de la versión 1903 de Windows, este proceso dejó de funcionar como se esperaba.

“La actualización creó una vulnerabilidad de omisión de estas características de seguridad, por lo que Windows fue incapaz de manejar de forma adecuada las relaciones del token”, menciona un reporte de Microsoft. Si un actor de amenazas explota la vulnerabilidad, podría permitir que una aplicación ejecute código, lo que desencadenaría un escape del sandbox. Los especialistas en vulnerabilidades informáticas de Project Zero demostraron ser capaces de emplear esta vulnerabilidad para crear una cadena de ejecución para escapar del entorno sandbox de Chrome.

El escape del entorno sandbox de Chrome también requiere de la explotación de otras variantes de ataque; cabe mencionar que, por sí mismas, estas fallas no son suficientes para completar este ataque en Windows 10 1903.

El Instituto Internacional de Seguridad Cibernética (IICS) menciona que este es un indicador de todo lo que puede alterar una pequeña modificación en el kernel de Windows. Además, este caso demuestra la funcionalidad de las mitigaciones de explotación en torno a los comportamientos de un entorno de seguridad como el sandbox.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad